Pourquoi l'adoption de la sécurité du routage progresse-t-elle si lentement ?

En bref

- Les réseaux qui adoptent les meilleures pratiques en matière de sécurité du routage peuvent réduire le risque de détournement du trafic de leurs clients.

- La géographie, la taille du réseau, la catégorie d'activité et la complexité de l'espace d'adressage ont un impact sur les niveaux d'adoption de la sécurité du routage.

- Les nouveaux résultats peuvent aider les décideurs politiques à comprendre les défis et à plaider en faveur d'une plus grande adoption de la sécurité de l'acheminement.

La sécurité du routage n'est pas un problème nouveau. Depuis des décennies, nous savons que le protocole de facto conçu pour permettre le routage interdomaine, le Border Gateway Protocol (BGP), présente une vulnérabilité critique : il ne dispose pas d'un mécanisme intégré de validation des informations que les réseaux partagent et utilisent pour sélectionner des itinéraires globaux pour le trafic de données.

Cela signifie que lorsque les réseaux décident où envoyer le trafic en ligne, ils n'ont souvent aucun moyen de vérifier qu'ils l'envoient à un réseau qui peut le livrer à l'adresse prévue. Par conséquent, le trafic en ligne est souvent acheminé vers les mauvais réseaux, que ce soit par accident ou par malveillance, un type de problème parfois appelé détournement BGP.

Comme le détournement de BGP existe depuis longtemps, les chercheurs et les technologues ont mis au point divers moyens de l'empêcher. L'une des solutions les plus utilisées est un cadre appelé Resource Public Key Infrastructure (RPKI), qui a été normalisé par l'Internet Engineering Task Force en 2012.

Le cadre RPKI permet aux réseaux d'émettre des enregistrements cryptographiques que d'autres réseaux peuvent utiliser pour valider les données dans BGP, garantissant ainsi que le trafic en ligne ne peut pas être détourné. Toutefois, pour bénéficier pleinement de la protection RPKI, les réseaux doivent émettre des enregistrements RPKI pour l'ensemble de l'espace d'adresses IP qu'ils utilisent.

Voyez quelle proportion de l'espace d'adresses IP de votre pays a émis des enregistrements RPKI.

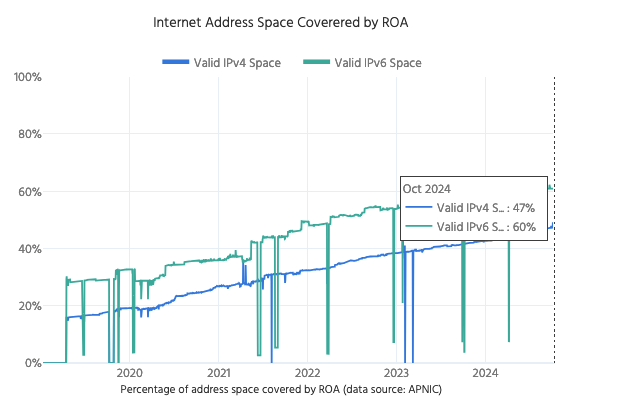

Il est frustrant de constater que même si RPKI existe depuis plus de dix ans, son adoption a été lente. Aujourd'hui, en 2024, seule la moitié environ des adresses IP annoncées dans BGP sont couvertes par des enregistrements RPKI.

Notre recherche vise à comprendre pourquoi l'adoption de la RPKI a été si lente, étant donné que les risques de sécurité qu'elle aborde sont bien connus, et quels types d'organisations sont à la traîne dans l'adoption de la RPKI. Nous espérons que ces résultats pourront éclairer les efforts des décideurs politiques pour stimuler l'adoption de la RPKI et mieux sécuriser le BGP. Cela est particulièrement important à l'heure où le gouvernement américain redouble d'efforts pour assurer la sécurité du routage.

La région et la taille du réseau jouent un rôle important dans l'adoption de l'ICDR

Dans notre analyse, nous avons trouvé quatre caractéristiques clés qui ont un impact sur les niveaux d'adoption de la RPKI par les organisations : la géographie, la taille du réseau, la catégorie d'activité et la complexité de l'espace d'adressage.

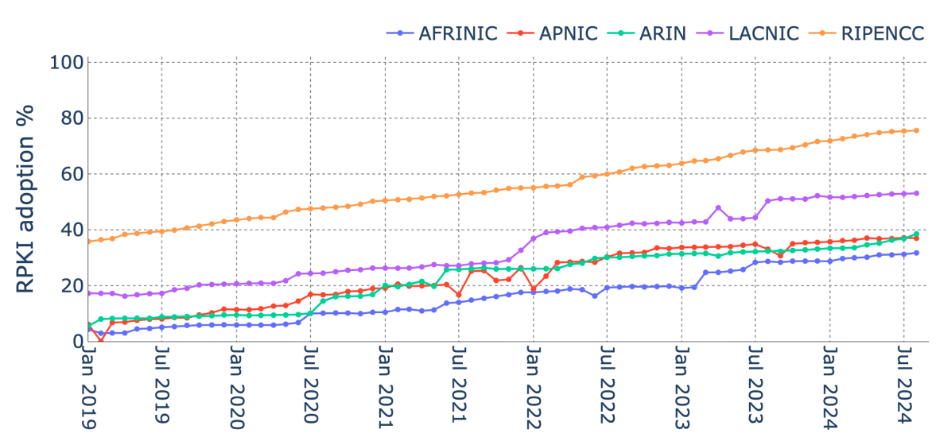

Nous pensons que l'hétérogénéité géographique résulte du fait que les registres Internet régionaux (RIR) ont mis en œuvre de manière indépendante la procédure et les exigences relatives à l'émission d'enregistrements RPKI. Par conséquent, les niveaux d'adoption varient selon la zone géographique couverte par chaque RIR.

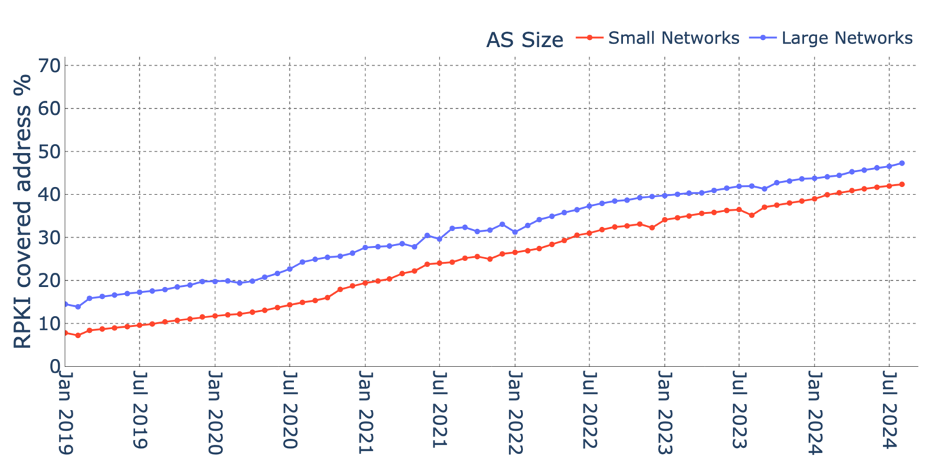

En outre, la taille d'un réseau est un facteur important, car RPKI nécessite une gestion et un fonctionnement supplémentaires, et les petits réseaux ont plus de mal à ajouter cela à leurs opérations régulières.

En outre, les réseaux d'organisations non liées aux services Internet, tels que les réseaux éducatifs et gouvernementaux, sont encore moins sensibilisés à la RPKI et moins incités à l'adopter que les organisations ayant des liens plus étroits avec les services en ligne.

Enfin, même pour les grands réseaux, toutes les adresses IP diffèrent en termes d'efforts requis pour émettre des enregistrements RPKI. Les défis juridiques et opérationnels liés à la délégation et à la sous-délégation de l'espace d'adressage peuvent rendre l'adoption de l'ICDR plus difficile pour certaines parties de leur espace d'adressage.

Lisez notre article pour plus de détails sur l'étude et les résultats.

Nous prévoyons d'utiliser ces résultats comme point de départ d'une étude plus large des obstacles que rencontrent ces organisations en retard dans l'adoption de l'ICDR et, en fin de compte, de proposer des solutions politiques potentielles pour aider à relever ces défis à l'avenir.

Collaborateurs : Cecilia Testart, Deepak Gouda, et Romain Fontugne

Josephine Wolff est professeur associé de politique de cybersécurité à la Fletcher School de l'université de Tufts.

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.