Déploiement de DNSSEC et RPKI : Un nouveau récit

Lorsque nous pensons à la cybersécurité organisationnelle, nous nous intéressons à la protection de nos systèmes, de notre personnel et de nos biens contre les intrusions et les malversations.

Nous consacrons beaucoup de temps et d'argent à renforcer notre infrastructure en mettant en œuvre les meilleures pratiques actuelles en matière d'hygiène cybernétique (telles que des exigences sur la longueur et la rotation des mots de passe et la formation de nos employés pour s'assurer qu'ils ne deviennent pas la proie de cybercriminels), en corrigeant nos systèmes d'exploitation et nos logiciels d'application et en mettant en place toutes sortes de contrôles et de détections pour protéger nos systèmes.

Mais au-delà de nos systèmes, de nos applications et de nos employés, il existe un ensemble d'éléments de réseau qui doivent également être protégés :

- Les adresses IP que nous attribuons à nos boîtes.

- Les numéros de systèmes autonomes (ASN) que nous utilisons pour définir nos réseaux.

- Les noms de domaine que nous attribuons aux appareils.

- Le système de routage interdomaine qui nous permet de partager des paquets de données avec des réseaux du monde entier.

Tous ces éléments utilisent des normes de protocole, qui sont très anciennes et n'ont pas été conçues dans un souci de sécurité. Par exemple, le système de noms de domaine (DNS) a été inventé par Paul Mockapetris et normalisé en novembre 1983. Le système de routage que nous utilisons s'appelle Border Gateway Protocol (BGP), et la version actuelle de BGP que tout le monde utilise date de mars 1995.

Ces normes de protocole, vieilles de 30 ou 40 ans, sont utilisées aujourd'hui dans presque tous les réseaux de l'internet et n'ont pratiquement pas changé par rapport à leurs spécifications initiales. Ils restent en place parce qu'ils résolvent le problème le plus difficile de l'informatique : l'extensibilité. DNS et BGP permettent une évolutivité infinie à un coût négligeable pour les opérateurs individuels. Et c'est parce que tout le monde a tiré parti du DNS et du BGP que l'internet est passé d'une expérience militaire et universitaire à une plateforme omniprésente dans le monde entier.

Pourquoi le DNS et le BGP doivent-ils être sécurisés ?

Lorsque ces deux systèmes essentiels ne sont pas sécurisés, les pirates et les criminels disposent de "portes dérobées" pour pénétrer dans nos réseaux. Leur sécurité doit être envisagée dans le cadre d'une stratégie de cybersécurité bien conçue. Dans l'idéal, cette stratégie consiste à exiger des services et des dispositifs sécurisés dès leur conception lors de la passation des marchés de technologies de l'information et de la communication (TIC).

La Coalition pour les normes, la sécurité et la sûreté de l'internet (IS3C) a été créée en tant que coalition dynamique du Forum des Nations unies sur la gouvernance de l'internet afin d'aider les organisations à atteindre cet objectif. La coalition comprend des acteurs clés de la communauté technique, de la société civile, des décideurs politiques, des régulateurs, des entreprises et des particuliers. Elle vise à rendre l'activité et l'interaction en ligne plus sûres et plus sécurisées en déployant avec succès les normes Internet liées à la sécurité et les meilleures pratiques en matière de TIC.

Dans le cadre de ses travaux, l'IS3C a formé un groupe de travail sur l'importance de persuader les décideurs des organisations d'adopter deux normes Internet, qui contribuent à renforcer leur profil en matière de cybersécurité :

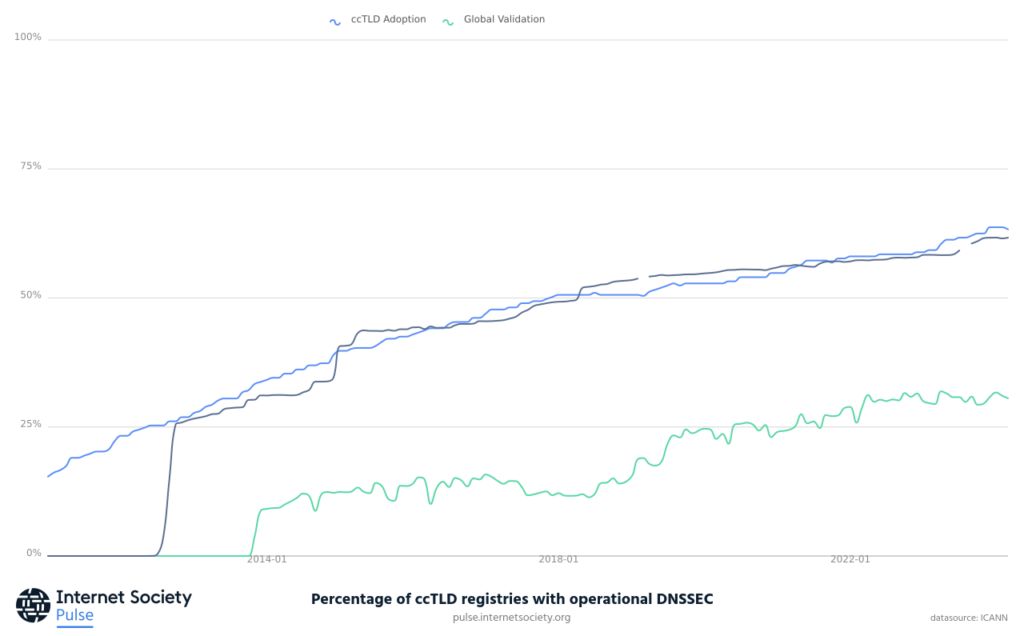

- Domain Name System Security Extensions (DNSSEC), qui nous permet de détecter les changements non autorisés dans les données DNS et de développer des outils pour mieux sécuriser le DNS.

- Resource Public Key Infrastructure (RPKI), qui fournit l'infrastructure nécessaire à l'élaboration des outils permettant de mieux sécuriser le routage.

Contribuez à attirer l'attention des décideurs sur DNSSEC et RPKI

Avec ma casquette d'ICANN, je copréside ce groupe de travail avec mon ami et collègue, Bastiaan Goslings. Notre effort actuel est de forger un nouveau récit pour convaincre les décideurs organisationnels d'adopter RPKI et DNSSEC dans leurs infrastructures. Pour ce faire, nous présentons leur importance en termes d'entreprise, comme le respect d'un devoir de diligence, la réduction des risques financiers, l'amélioration de la conformité réglementaire et d'autres facteurs auxquels les occupants de la suite C sont régulièrement confrontés.

Mais nous avons besoin de votre aide !

Notre proposition de texte est soumise à une consultation publique jusqu'au 5 avril. Nous vous invitons à lire notre nouveau message et à nous faire part de vos commentaires critiques et de vos suggestions utiles pour l'améliorer.

En travaillant ensemble, nous pouvons rendre l'internet plus sûr et nos réseaux plus sécurisés. Vous pouvez partager vos idées et vos points de vue avec l'IS3C dans le projet de texte. Le document sera adapté lors de la phase suivante en fonction de vos commentaires. La publication est prévue pour mai 2024.

Pour en savoir plus sur les activités, les rapports et les outils de l'IS3C, ou pour devenir membre, consultez notre site web.

David Huberman travaille pour le bureau du directeur technique de l'ICANN et est coprésident du groupe de travail 8 de l'IS3C.

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.