Medición de la manipulación de las conexiones en todo el mundo

Un middlebox es un dispositivo informático de red que puede transformar, inspeccionar, filtrar y manipular el tráfico de Internet -lo que se conoce como manipulación de la conexión- que se considera restringido entre clientes y servidores por motivos como la violación de los derechos de autor o la censura en Internet.

Aunque estas intenciones pretenden mejorar la seguridad y el rendimiento, es necesario auditar y medir su uso, no sólo para controlar las opacas restricciones a la libertad en Internet, sino también para ayudar a los proveedores de contenidos a comprender y explicar las razones de la falta de disponibilidad.

Hasta ahora, la comprensión de la manipulación de conexiones por parte de la comunidad se ha basado únicamente en mediciones activas. Esto implica la obtención de acceso a determinadas redes mediante la compra de puntos de observación o el reclutamiento de voluntarios y la ejecución de mediciones a contenidos de Internet desde dentro de estas redes para probar la accesibilidad. Sin embargo, las mediciones activas están intrínsecamente limitadas por la falta de disponibilidad de datos del mundo real obtenidos por los usuarios, la falta de puntos de observación accesibles en muchas redes y la necesidad de identificar y actualizar los contenidos importantes que hay que probar.

En vista de ello, mis colegas y yo de la Universidad de Michigan, Cloudflare, EPFL y la Universidad de Maryland desarrollamos una metodología completamente pasiva que nos permite detectar la manipulación de conexiones a partir de datos de usuarios del mundo real.

Puntos clave:

- Las middleboxes que manipulan el tráfico de los clientes muestran patrones de tráfico que no se parecen al típico tráfico de clientes hacia un servidor.

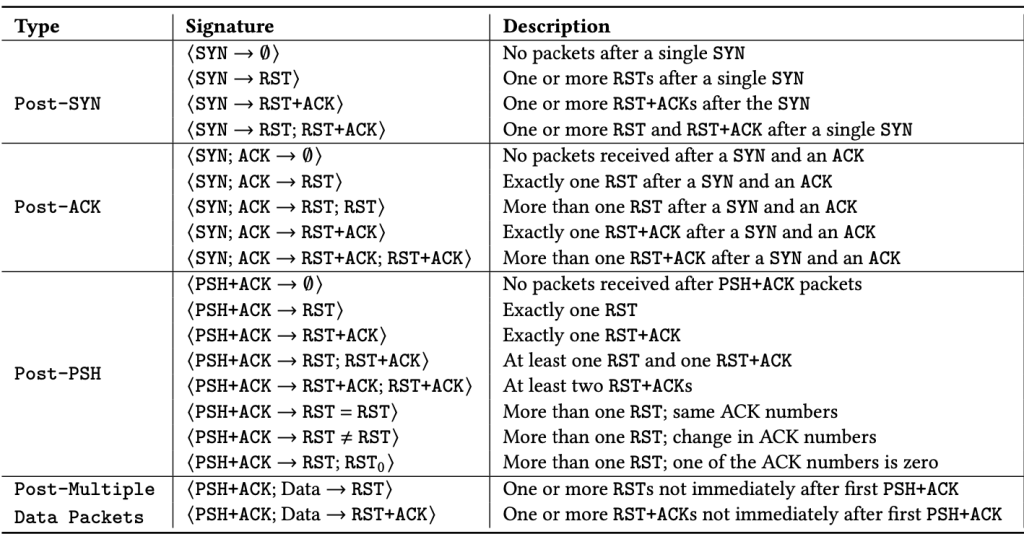

- Los investigadores desarrollaron un conjunto de 19 firmas de manipulación, secuencias de paquetes que pueden indicar una manipulación de la middlebox.

- Algunas firmas se observan predominantemente sólo en determinadas regiones (por ejemplo, PSH ⟶ RST;RST₀ sólo se ve en China), mientras que otras se observan en todo el mundo.

¿Cómo detectar la manipulación de la conexión de forma pasiva?

Como se muestra en la figura 1, una conexión típica de un navegador a un servidor web implica el establecimiento de un apretón de manos TCP (también llamado apretón de manos SYN) y, a continuación, el intercambio de varios paquetes de datos. El primer paquete de datos suele contener el TLS Client Hello o la solicitud GET para las conexiones HTTP. Una vez completado el intercambio de datos, la conexión se termina mediante un apretón de manos FIN.

Sin embargo, cuando las middleboxes manipulan el tráfico, provocan patrones de tráfico diferentes a los de una conexión TCP típica. Las middleboxes manipulan el tráfico de dos maneras:

- Inyectar paquetes diseñados para terminar conexiones, como los paquetes de reinicio TCP (RST) (Figura 2), o

- La caída de paquetes obliga tanto al cliente como al servidor a cerrar la conexión (figura 3).

La presencia de paquetes TCP RST o la pérdida de paquetes son indicadores clave de la manipulación de la conexión. Aunque los RST TCP y la pérdida de paquetes son extremadamente comunes en Internet, la incidencia a gran escala de estos patrones que se producen exactamente en la fase en la que actúan las middleboxes (como inmediatamente después del hola del cliente TLS) es altamente indicativa de la intención de manipulación. Por ejemplo:

- El aparato de censura en China (también llamado Gran Cortafuegos) inyecta múltiples paquetes RST tras observar un nombre de dominio restringido en el hola del cliente TLS.

- Las middleboxes de censura en Irán descartan el paquete hola del cliente TLS cuando lo manipulan.

Utilizando conocimientos de trabajos anteriores sobre detección de censura e investigación manual de datos pasivos a gran escala recogidos por una gran CDN, desarrollamos un conjunto de 19 firmas de manipulación, secuencias de paquetes que pueden indicar una manipulación de la middlebox. Estas secuencias de paquetes detectan la manipulación en varias etapas de una conexión TCP y detectan principalmente la inyección RST y la manipulación basada en la caída de paquetes.

Señalamos aquí que estas firmas no sólo detectan la manipulación: hay comportamientos específicos de los clientes (como los globos oculares felices, el escaneado y los cierres de conexión forzados) que pueden hacer que se produzcan estos patrones, pero esperamos que nuestro estudio pueda revelar patrones a gran escala que puedan estudiarse más a fondo mediante mediciones activas. Proporcionamos un análisis detallado de cada una de las firmas y las evaluamos en nuestro documento.

Análisis global de la manipulación de conexiones

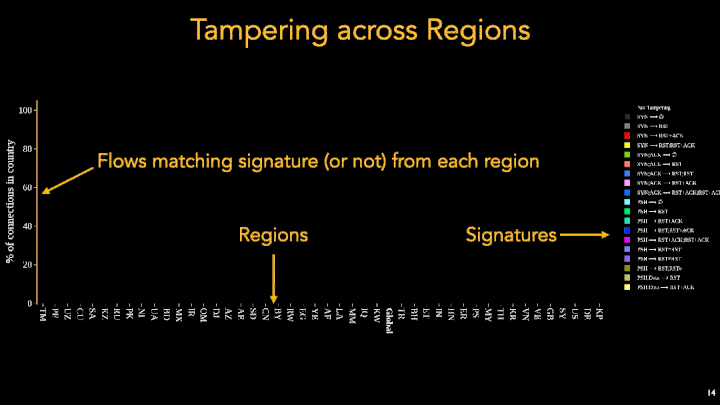

Aplicamos nuestras firmas al 0,01% de todas las conexiones entrantes en Cloudflare, un gran proveedor de CDN con más de 275 puntos de presencia y conectividad global. Los resultados mostrados en la figura 4 corresponden a dos semanas de datos pasivos en enero de 2023.

Muestran que algunas firmas se observan predominantemente sólo en determinadas regiones (por ejemplo, PSH ⟶ RST;RST₀ sólo se ve en China), mientras que otras se observan en todo el mundo (por ejemplo, PSH;Data ⟶ RST). Esto indica que nuestras firmas captan los dos casos de cierre de conexiones comunes en distintos países (que pueden no deberse a una manipulación). También revela propiedades específicas de sistemas de censura bien conocidos, como el Gran Cortafuegos. Nuestros resultados ponen de relieve regiones que requieren un enfoque más profundo (por ejemplo, Perú y Uzbekistán), al tiempo que confirman observaciones sobre los sistemas de censura en trabajos anteriores (China e Irán).

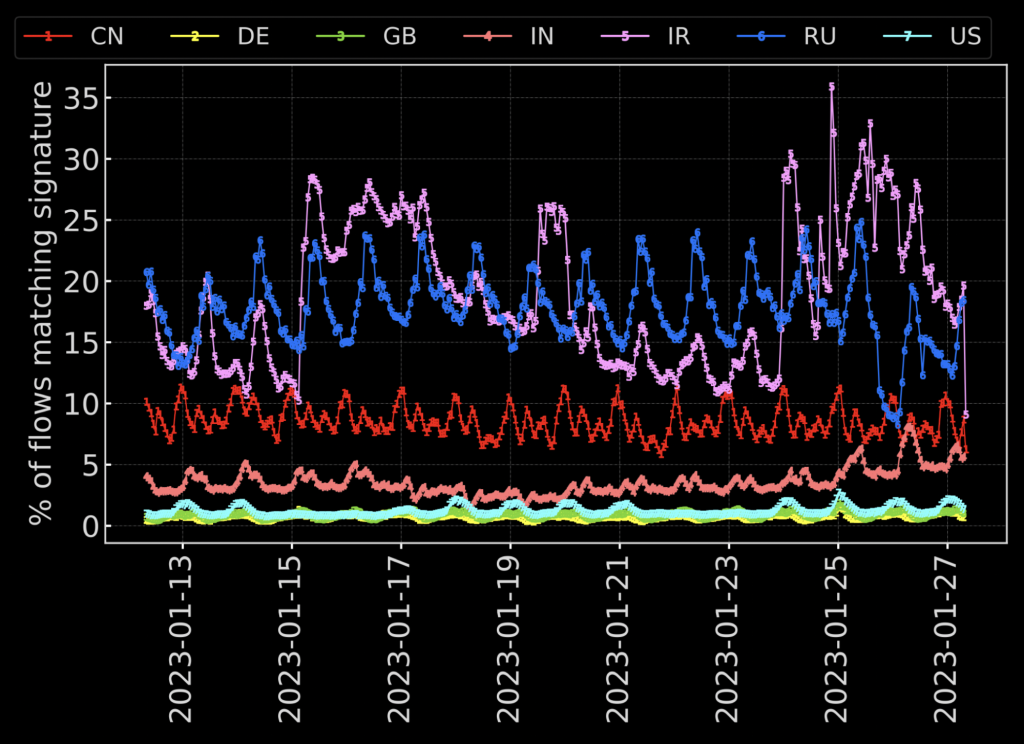

Las mediciones pasivas nos permitieron ver también las tendencias de la manipulación en el mundo real a lo largo del tiempo. La figura 5 muestra que la manipulación representa un mayor porcentaje del tráfico procedente de ciertos países en determinados momentos y días, sobre todo en Rusia e Irán.

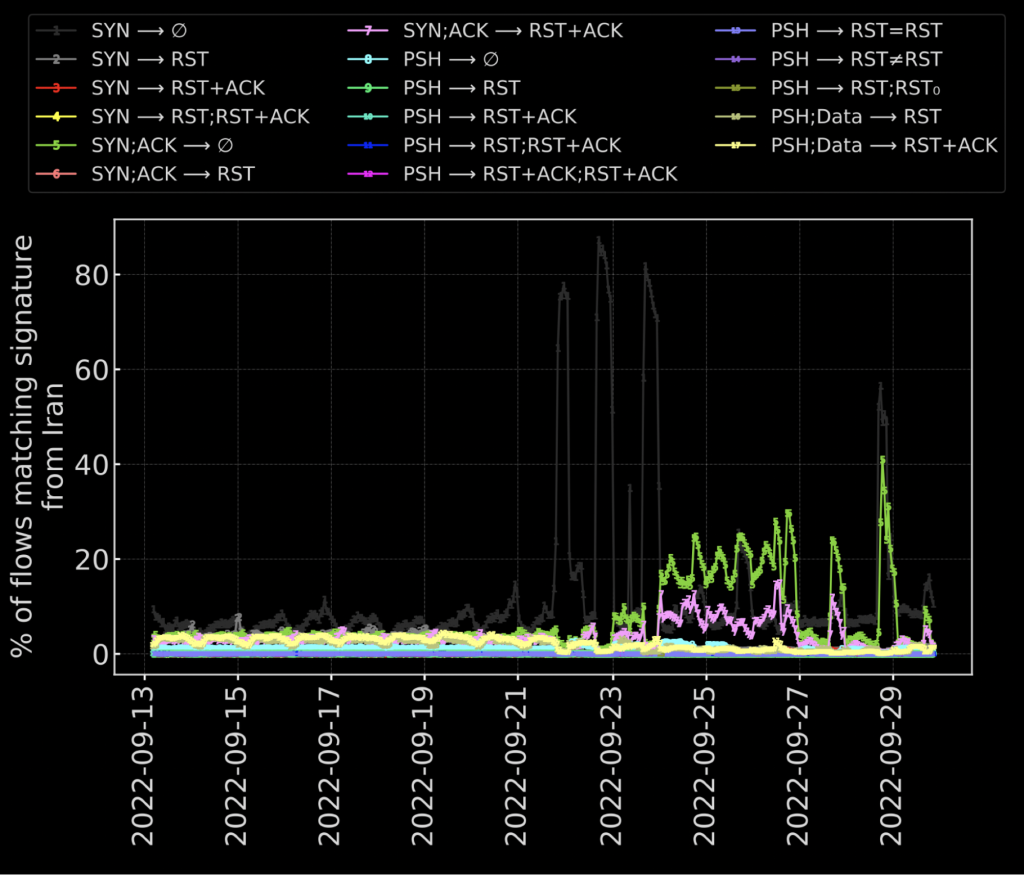

En cuanto a esto último, también podemos ver cómo aumentó la manipulación en Irán tras las protestas de septiembre de 2022 (gráfico 6).

Aumentar la resolución de la salud en Internet

Consideramos las mediciones pasivas como un poderoso complemento de las estrategias de medición activas, y juntas estas técnicas pueden proporcionarnos una imagen mucho más completa de la manipulación de conexiones a nivel mundial. Animamos a los proveedores de servicios y a los ISP a adoptar nuestra técnica para contribuir al conocimiento de la comunidad sobre la terminación de conexiones. No dude en ponerse en contacto con nosotros.

Obtenga más información a través de nuestro documento SIGCOMM Research y SIGCOMM Talk.

Ram Sundara Raman es doctorando en la Universidad de Michigan y su investigación se centra en la medición de las interferencias y la censura en las redes a gran escala. Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.