Perspectivas de Internet: Ucrania y Rusia

Mientras se desarrollan los acontecimientos en Ucrania y el mundo se centra en seguir lo que está sucediendo, es importante recordar que la infraestructura crítica de Internet desempeña un papel clave para mantener a la gente conectada, proporcionando acceso a todo tipo de información y apoyo cruciales y ayudando a las personas a mantenerse en contacto con sus seres queridos más allá de las fronteras.

En la Internet Society hemos esbozado cómo la política puede ayudarnos a mantener Internet abierta y disponible para todos, en todas partes:

- Por qué el mundo debe resistirse a los llamamientos para socavar Internet

- Informe sobre el impacto de Internet: Impacto de las solicitudes de Ucrania para bloquear el acceso de Rusia a Internet

- Resumen del impacto de Internet: Cómo afectará a Internet el rechazo a las redes rusas

Paralelamente, el equipo de Pulse también ha estado analizando desde distintos ángulos lo que está ocurriendo con las infraestructuras críticas de Internet tanto en Rusia como en Ucrania.

Esta publicación continua ofrecerá una serie de actualizaciones, recursos, análisis y datos para ayudar a todos a comprender lo que está ocurriendo a nivel técnico.

¡Visítenos a menudo para estar al día!

- 6 de abril: M-Lab Speedtest: ¿Qué está pasando en Ucrania?

- 1 de abril: Investigación de los secuestros internos de proveedores de contenidos en las redes rusas

- 30 de marzo: Categorías principales de los nuevos bloqueos rusos de Internet (Anomalías OONI)

- 29 de marzo: Un pequeño secuestro del espacio de Twitter y el papel de RPKI

- 28 de marzo: ¿Dónde se desconectan las redes rusas?

- 26 de marzo: QUIC frente a TLS en las redes rusas

- 25 de marzo: Datos OONI: En busca de anomalías y bloqueos

M-Lab Speedtest: ¿Qué está pasando en Ucrania?

6 de abril de 2022AmreeshPhokeer, Experto en Medición y Datos de Internet, Internet Society

Al entrar en la séptima semana de conflicto entre Ucrania y Rusia, echamos un vistazo al conjunto de datos Speedtest de Measurement-Lab (M-Lab). M-Lab proporciona datos de speedtest crowdsourced que incluyen mediciones de rendimiento y latencia de descarga/carga desde diferentes lugares del mundo. M-Lab utiliza el cliente NDT (Network Diagnostics Tool), accesible a través del navegador. Por ejemplo, cuando un usuario visita https://speed.measurementlab.net, el cliente NDT del navegador inicia una conexión con el servidor de M-Lab geográficamente más cercano y ejecuta una prueba de rendimiento (ancho de banda y latencia). A continuación, M-Lab agrega los datos y los pone a disposición a través de BigQuery. M-Lab mantiene un conjunto diverso de servidores de prueba dedicados, también conocidos como "objetivos", en todo el mundo.

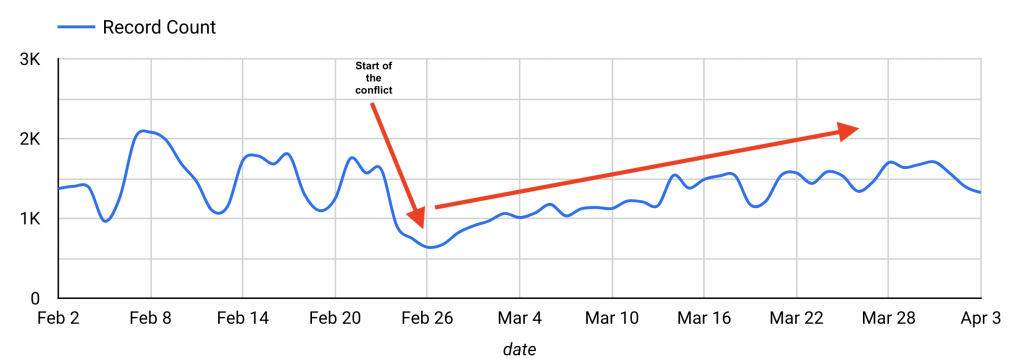

Dado que las mediciones las realizan los usuarios finales, el conjunto de datos del M-Lab puede proporcionar algunas ideas útiles sobre la situación sobre el terreno, concretamente analizando los cambios en las métricas recogidas. Por ejemplo, un descenso en el número de pruebas recogidas al día puede ser indicativo de posibles interrupciones de la red, como ocurre actualmente en Mariupol, que ha quedado aislada de Internet. Después del 1 de marzo de 2022, no se registró ninguna prueba M-Lab en Mariupol.

Si se observan las tendencias generales, el número de pruebas registradas en Ucrania se mantuvo (más o menos) igual que antes del inicio del conflicto. Sin embargo, hay un descenso notable en el número de pruebas registradas entre el 23 de febrero y el 2 de marzo de 2022, probablemente debido al desplazamiento de personas.

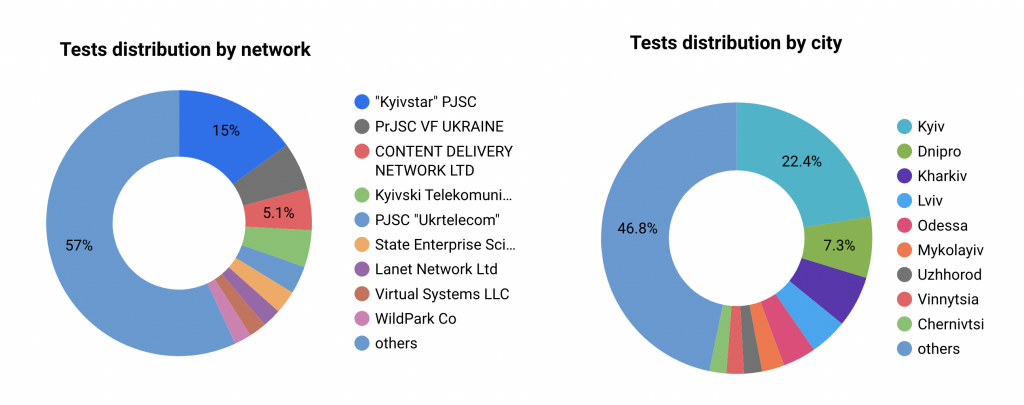

La mayoría de las pruebas registradas hasta ahora proceden de las ciudades de Kiev (22,4%) y Dnipro (7,3%) y las redes que registran el mayor número de pruebas son Kyivstar (15%) y Vodafone (5,8%), ambas operadoras de redes móviles. Internet móvil sigue siendo una herramienta esencial para que millones de ucranianos desplazados se mantengan en contacto con amigos y familiares y obtengan noticias e información cruciales.

Pruebe nuestro panel de control

Utilizando el conjunto de datos de M-Lab, la Internet Society construyó un tablero de mandos tanto para Ucrania como para Rusia, de modo que puede navegar por el conjunto de datos a partir del 1 de febrero de 2022 y puede filtrar por "ciudad cliente", la "red cliente" y/o el "país objetivo". Puede echar un vistazo al salpicadero aquí.

Investigación de los secuestros internos de proveedores de contenidos en redes rusas

1 de abril de 2022AftabSiddiqui, Director de Tecnología de Internet - Asia-Pacífico, Internet SocietyMassimilianoStucchi, Asesor Técnico Regional - Europa, Internet Society

El 29 de marzo mostramos cómo se produjo un secuestro accidental originado en una red de Rusia. Al final del post comentamos brevemente un descubrimiento adicional que habíamos hecho mientras investigábamos el incidente, y hoy nos gustaría profundizar un poco más en él.

Parece que un buen porcentaje de redes en Rusia están generando falsos anuncios BGP dentro de su red para redirigir el tráfico destinado a Twitter. Veamos qué significa esto.

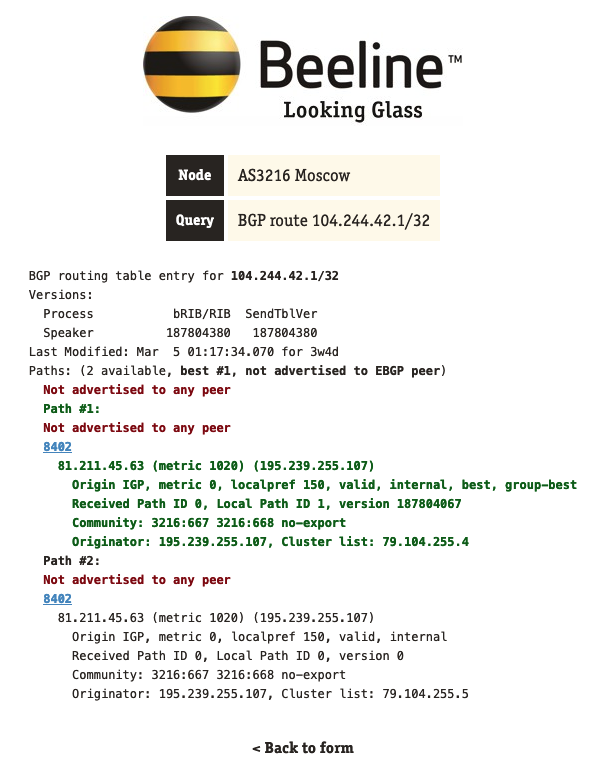

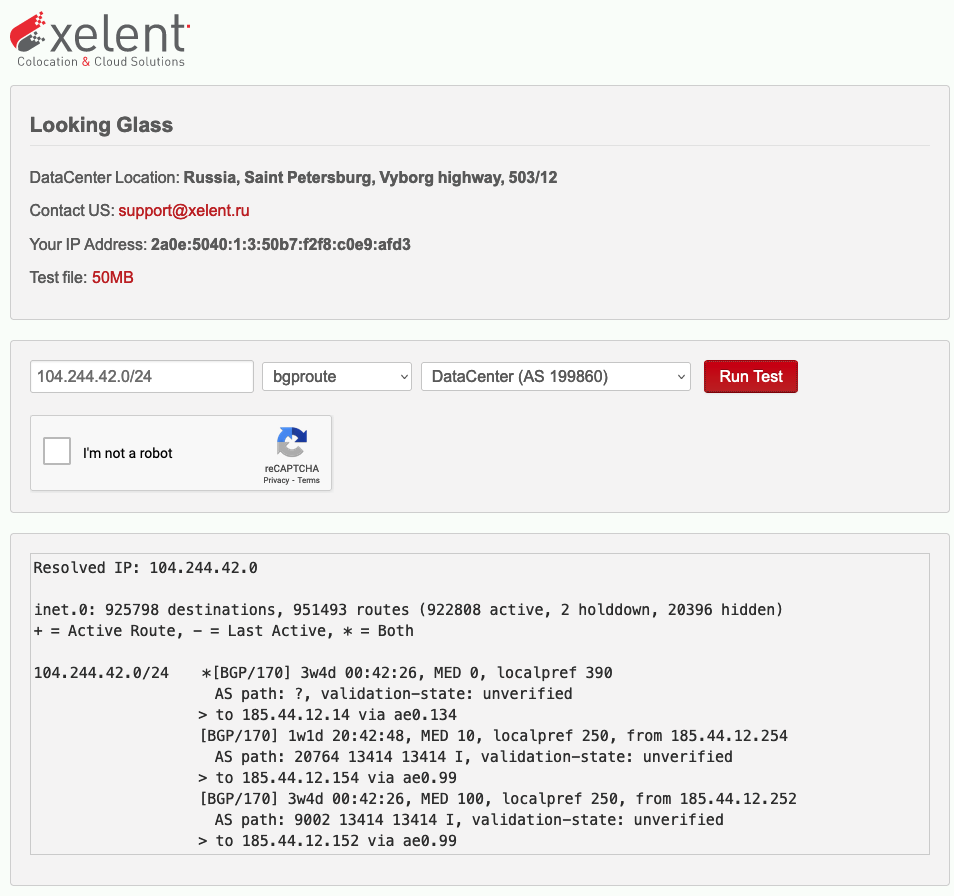

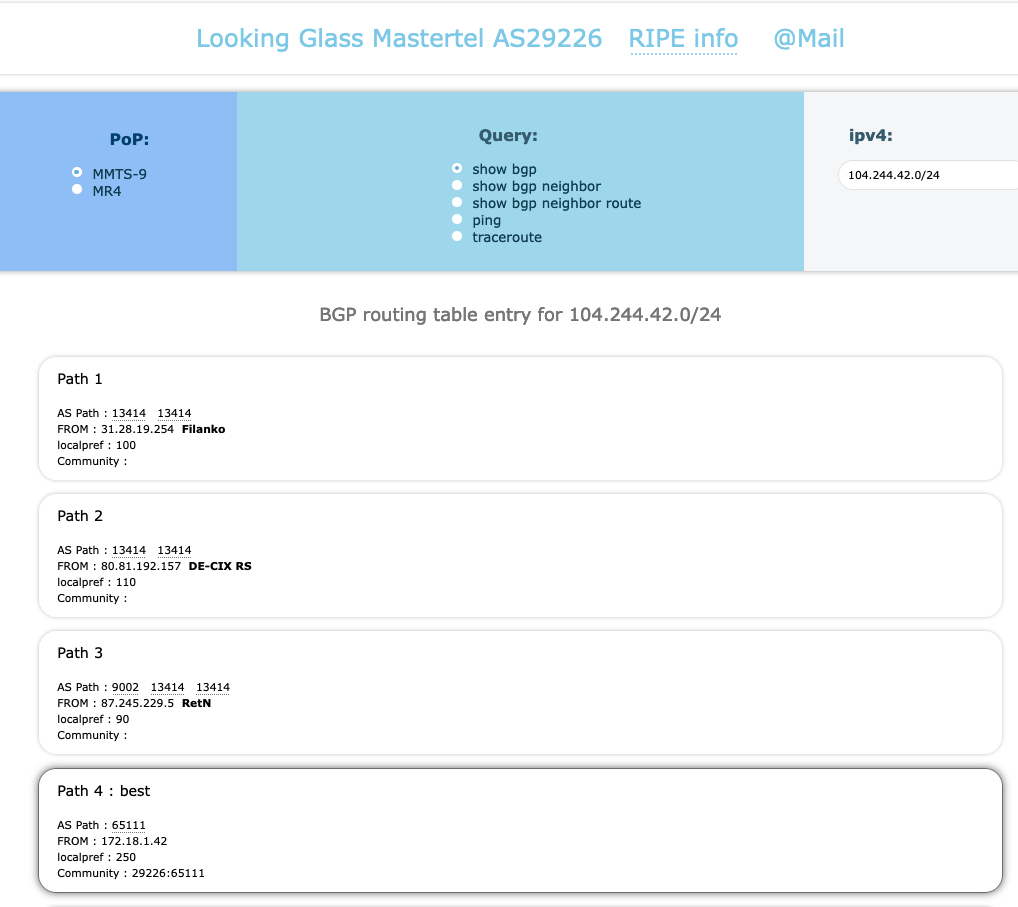

Twitter aloja sus servicios en un pequeño número de direcciones IP. Todas ellas forman parte de la red 104.244.42.0/24. Esta red está anunciada, o mejor "originada", por el número de sistema autónomo de Twitter (AS13414).

Este anuncio BGP es propagado por todas las redes con las que Twitter tiene peering -es decir, con las que está en contacto directo- para que pueda llegar al resto de Internet y permitir que la gente haga uso de cualquier servicio que Twitter esté ofreciendo.

Una vez que una de estas redes que propagan el anuncio de Twitter recibe esta actualización, lo instala en su tabla de enrutamiento local, una especie de guía telefónica, tras compararlo con cualquier otro anuncio similar para identificar cuál es mejor. Mejor" significa que el anuncio recibido podría tener una AS-Path más corta, podría tener un menor número de redes a través de las cuales tienen que fluir los datos antes de llegar a Twitter, o este anuncio podría ser "más específico" que otro que ya esté en la tabla de enrutamiento y por eso se le da preferencia. Ser más específica significa que la red que se anuncia es "más pequeña" que otra. Una /25 (128 direcciones IP) es más pequeña, y por tanto más específica, que una /24 (256 direcciones IP). Un anuncio /25 sería preferido a un anuncio /24 para el mismo rango de direcciones IP.

Con estas pequeñas nociones en mente, volvamos a lo que hemos observado. Mediante unas herramientas denominadas "mirillas", los ingenieros de red depuran los problemas relacionados con los anuncios de red BGP. Los operadores de red instalan voluntariamente mirillas para que los ingenieros de otros operadores de red puedan ver lo que ocurre dentro de su red. Esto ayuda a comprender los efectos de determinadas configuraciones de BGP y la forma en que las contrapartes reciben y, finalmente, instalan los anuncios.

Hemos utilizado los catalejos de varios operadores de red para investigar cuántos de ellos están tomando medidas especiales para bloquear Twitter.

De 26 de ellas, pudimos ver que seis redes tenían alguna forma de secuestro interno para uno de los prefijos de Twitter y, en algunos casos, incluso para direcciones IP concretas, en este caso, representadas como un /32.

El ASN de origen era en la mayoría de los casos un ASN privado. Se trata de Números de Sistema Autónomo que deben utilizarse internamente en una red y que, de forma similar a las direcciones IP privadas, no deben verse en el resto de Internet. En algunos casos, sin embargo, el ASN de origen era el del propio operador de la red. \

Creemos que se trata de generar una AS-Path más corta y hacer que se prefiera el anuncio artificial, como parece ser el caso de los operadores de red más grandes que se encuentran en los Intercambiadores de Internet (IXP), donde pueden tener una sesión directa con Twitter.

Top Categories for Nuevos bloqueos de Internet en Rusia (Anomalías OONI)

30 de marzo, 2022Jim Cowie, Consejero Residente

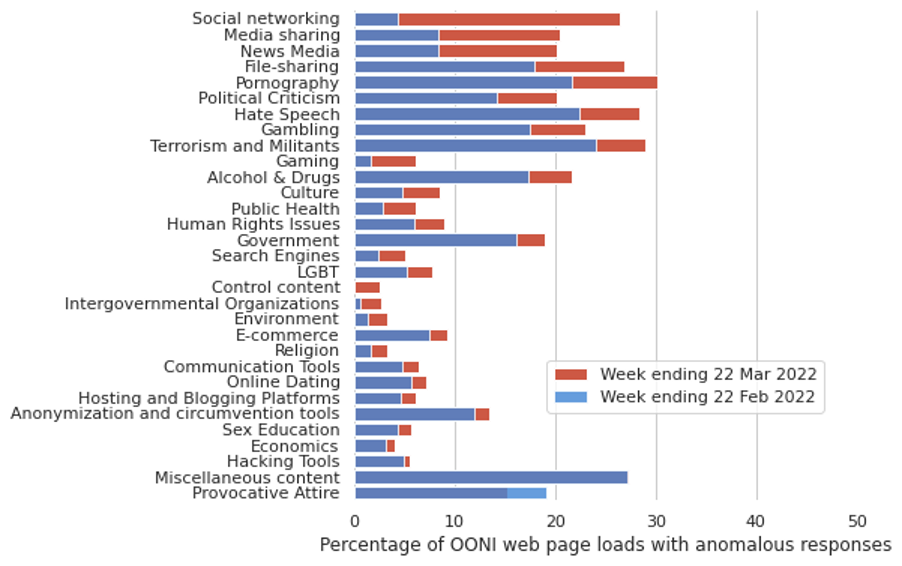

A medida que el primer mes de la invasión rusa de Ucrania llegaba a su fin, ISOC Pulse observó aumentos significativos en los índices de resultados anómalos en las pruebas de conectividad web rusa de OONI, en comparación con la semana anterior a la invasión.

Casi todas las categorías de contenidos web experimentaron al menos un cierto aumento en los fallos de carga, incluida la categoría de "Contenidos de control" (sitios web que probablemente no llamen la atención de ningún censor), lo que sugiere un aumento en el fondo de la congestión de la red.

Sin embargo, algunas categorías se vieron perjudicadas de forma mucho más significativa que la media, incluidas las redes sociales (aumento de las pruebas anómalas del 4% al 26%), los medios compartidos (del 8% al 20%) y los medios de noticias extranjeros en general (del 8% al 20%). Estas medidas son coherentes con la imposición por parte de Rusia de bloqueos de contenidos en Internet para restringir la disponibilidad nacional de información sobre la guerra de Ucrania.

Un pequeño secuestro del espacio de Twitter y el papel de RPKI

29 marzo, 2022MassimilianoStucchi, Asesor Técnico Regional - Europa, Internet Society

Ayer, hacia las 12 UTC, BGPStream, un servicio que supervisa continuamente los cambios en la tabla de enrutamiento en todo el mundo, notificó a sus seguidores cierta actividad sospechosa relacionada con una red de la que es titular Twitter. Podemos ver la notificación aquí en este tweet:

La especulación en torno a este incidente es que el operador en cuestión estaba intentando establecer un anuncio interno de Protocolo de Pasarela Fronteriza (BGP) para redirigir todo el tráfico destinado a Twitter. Pero este anuncio -destinado únicamente a permanecer en las redes internas- se filtró y se propagó al resto de Internet.

Esta es la explicación más plausible, porque los ISP rusos, en las últimas semanas, han empezado a restringir el acceso a Twitter después de que la invasión rusa de Ucrania provocara muchas publicaciones en Twitter criticando el acto. Redirigir el tráfico de Twitter es una forma de decretar estos bloqueos.

En los últimos años se han producido muchos casos de incidentes similares, siendo el más famoso el protagonizado por Youtube y Pakistan Telecom en 2008, sobre el que RIPE NCC elaboró un vídeo detallado. Los incidentes de este tipo pueden explicarse por errores humanos o en la configuración de routers y filtros, mientras que en otros casos pueden atribuirse a un mal funcionamiento del dispositivo.

Este incidente concreto afecta a un sistema autónomo, AS8342 - JSC RTComm.RU, que parece haber empezado a anunciar una red a partir de la de Twitter.

Un anuncio BGP (Border Gateway Protocol) tiene como objetivo decirle al resto del mundo de Internet "si quiere llegar a estas direcciones IP, puede enviarme tráfico a mí, a este sistema autónomo". BGP, en este sentido, es un protocolo muy simple y depende de controles externos para verificar la validez de estos anuncios.

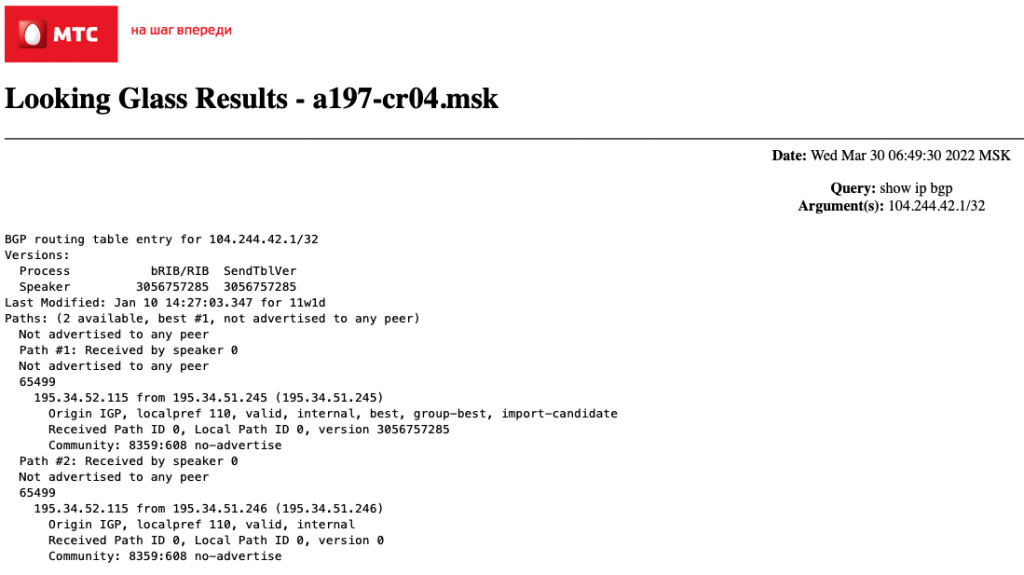

Los efectos en la tabla de enrutamiento han sido algo limitados esta vez. A diferencia del incidente Youtube - Pakistan Telecom de 2008, hubo una "protección" adicional puesta en marcha por Twitter, en forma de una Autorización de Origen de Ruta (ROA) RPKI.

Como he mencionado anteriormente, BGP se basa en controles externos para verificar la validez de los anuncios. Dos de ellos se llaman Registro de Enrutamiento de Internet (IRR) e Infraestructura de Clave Pública de Enrutamiento (RPKI). El objetivo de ambos sistemas es responder a la pregunta "¿Quién está autorizado a anunciar una red/fijo específico?". El Registro de Enrutamiento de Internet lo hace mediante bases de datos gestionadas por los Registros Regionales de Internet (RIR), como el RIPE NCC o ARIN, o por otras organizaciones, como RADB, con distintos niveles de confianza. RPKI es similar, pero sólo lo gestionan los RIR, y añade el cifrado.

En este caso, Twitter había creado objetos de Autorización de Origen de Ruta (ROA) en RPKI. Estos objetos, que se crean en uno de los repositorios RIR, tienen por objeto "decir" a otros operadores de Internet que Twitter - AS13414 - es la única entidad autorizada para anunciar la red 104.244.42.0/24.

Este dato crucial ha ayudado a otros operadores que aplican la Validación del Origen de la Ruta (ROV) a verificar que el anuncio procedente de RTComm no era legítimo, y ha contribuido a evitar su propagación. No todos los operadores de red aplican ROV, pero siempre que un anuncio ilegítimo como éste llega a una red que sí lo hace, se bloquea y su propagación se vuelve más limitada.

Hay más cosas que podrían decirse sobre cómo Twitter está siendo bloqueado por los operadores de red en Rusia. Un ejemplo es MTS (Mobile Telesystems PJSC, AS8359), que parece tener también anuncios internos de BGP que redirigen a sus usuarios que intentan llegar a Twitter.

Si está interesado en saber más sobre esto, y en un análisis más técnico de este incidente, puede leer este post en el Blog de MANRS por Aftab Siddiqui.

¿Dónde se desconectan las redes rusas?

28 marzo, 2022AmreeshPhokeer, Experto en Medición y Datos de Internet, Internet Society

Los puntos de intercambio de Internet (IXP) son ubicaciones físicas donde los operadores de red, como los proveedores de servicios de Internet (ISP), las redes de distribución de contenidos (CDN) o las redes de borde, se conectan para intercambiar tráfico entre sí. El peering en un IXP proporciona una conexión más directa con otros peers, a los que de otro modo se podría llegar a través de conexiones de tránsito más largas. Una conexión más corta a través de un IXP puede ayudar a optimizar el enrutamiento del tráfico y puede ayudar a los ISP a reducir sus costes. También puede ayudar a reducir el tiempo de carga de los sitios web y las aplicaciones para los usuarios finales.

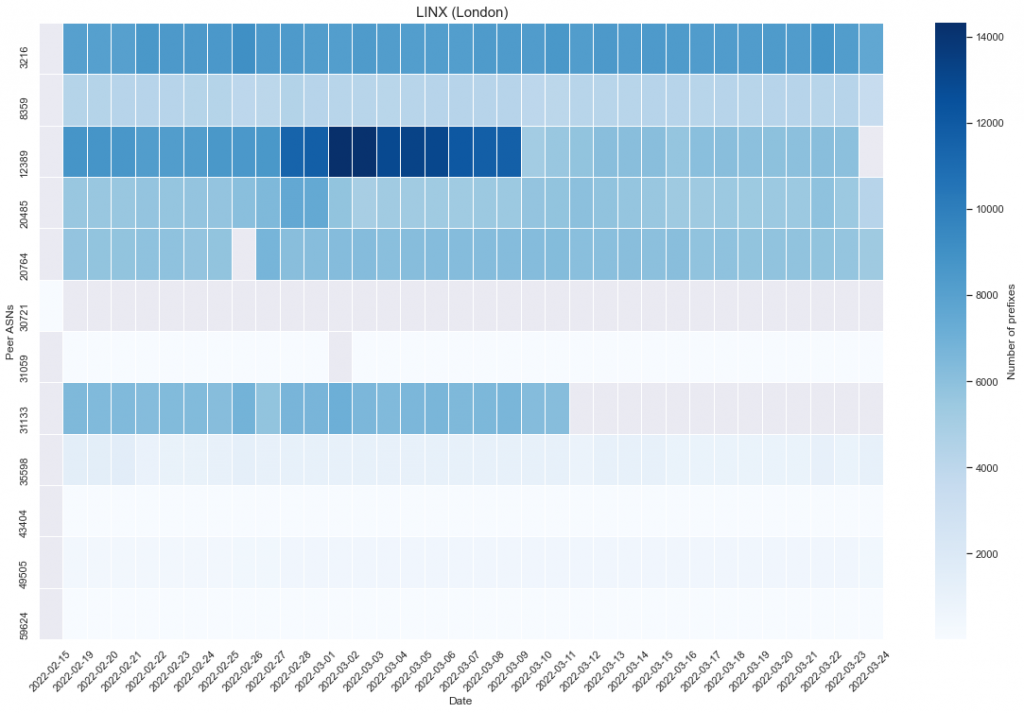

El 11 de marzo de 2022, la Bolsa de Internet de Londres (LINX) anunció que había dejado de prestar servicios a dos Números de Sistema Autónomo (ASN) rusos: Megafon (AS31133) y Rostelecom (AS12389). Aquí analizamos cómo reaccionaron los IXP de todo el mundo a las sanciones de la UE a Rusia, utilizando datos de Packet Clearing House(PCH).

El conjunto de datos de PCH muestra que hay 200 ASN rusas que hacen peering en 14 ubicaciones en las que PCH tiene un recopilador de rutas. Un recopilador de rutas reúne información sobre cada red conectada a un IXP. Las ubicaciones son: AMS-IX (Ámsterdam), DE-CIX (Fráncfort), LINX (Londres), HKIX (Hong Kong), France-IX (París), Equinix SG (Singapur), Equinix-NY (Nueva York), DE-CIX (Madrid), Equinix PL (Varsovia), InterLAN-IX (Bucarest), Any2 (Los Ángeles), Giganet-IX (Kiev), BIX (Sofía) y LIXP (Vilna).

Para cada una de estas ubicaciones, recuperamos las instantáneas diarias del recopilador de rutas y extrajimos el número de prefijos anunciados por los pares rusos. Cada prefijo representa una red alcanzable a través del peer. El cambio en el número de prefijos anunciados proporciona potencialmente una indicación sobre el impacto de las sanciones en curso.

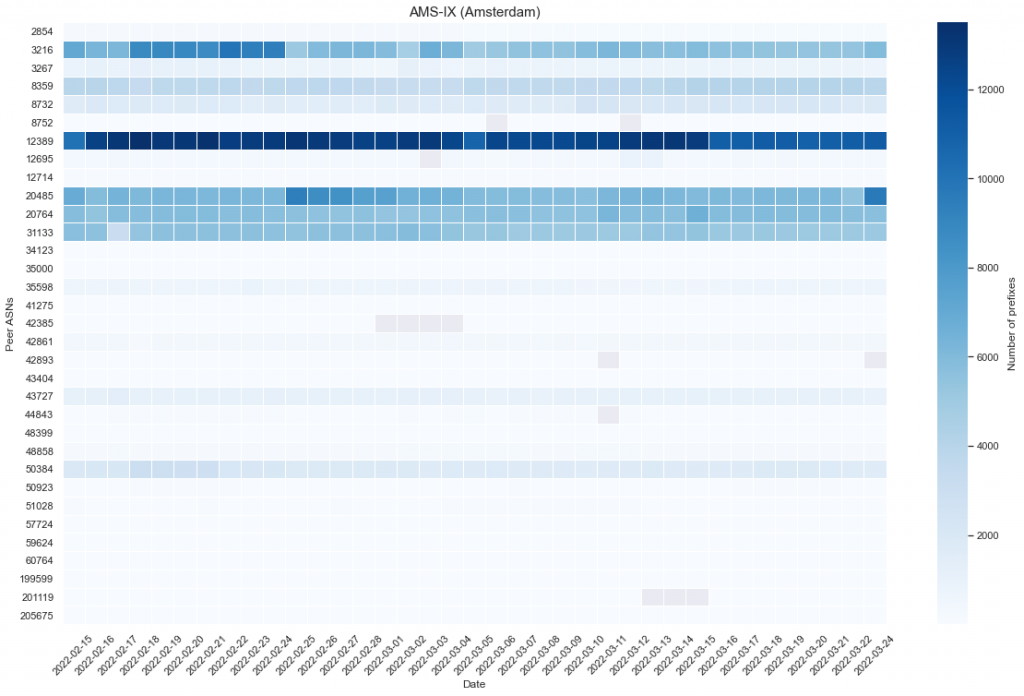

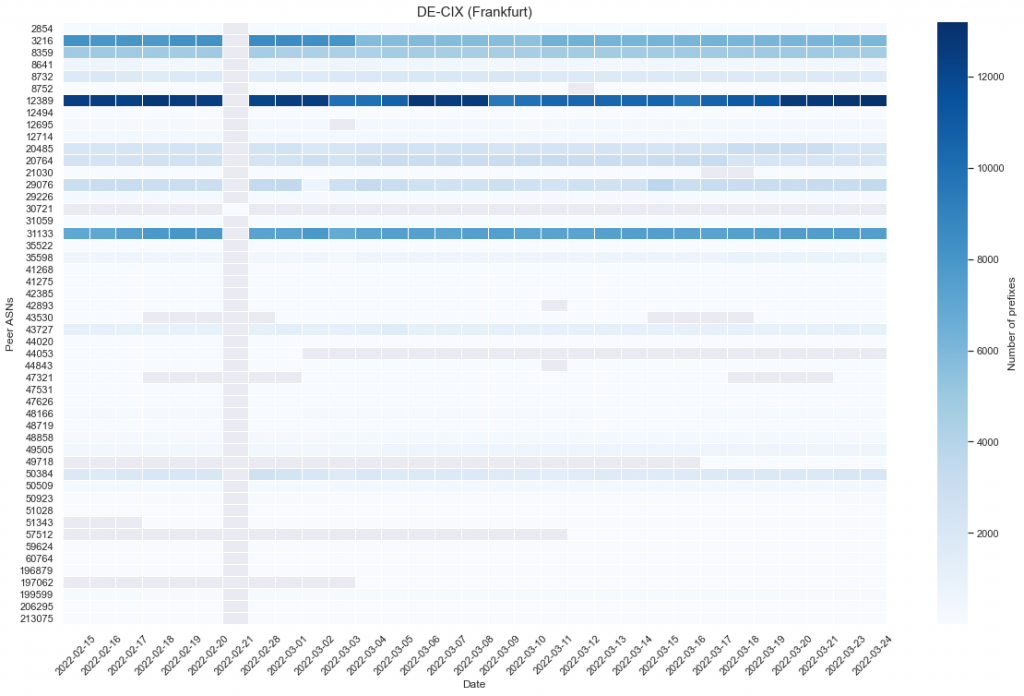

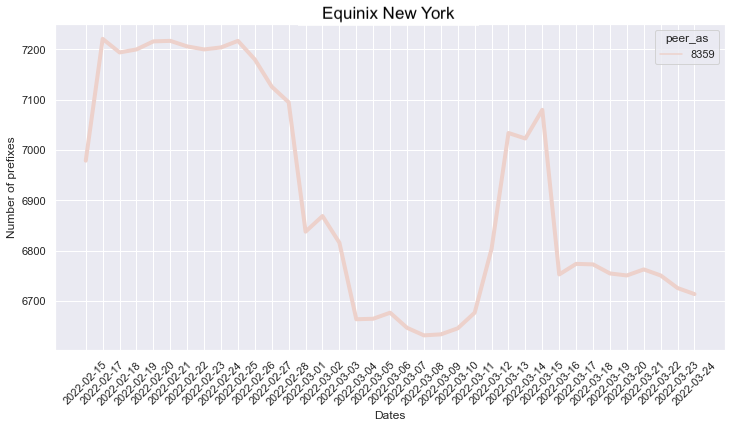

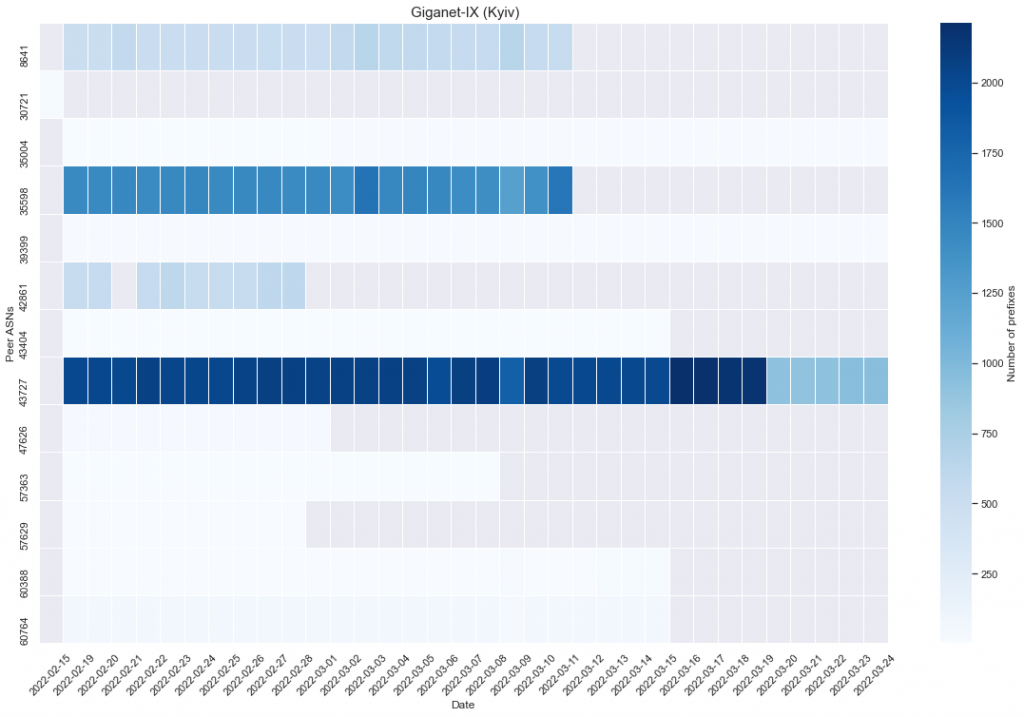

Hemos observado algunos patrones interesantes en AMS-IX (Ámsterdam), DE-CIX (Fráncfort), GIGANET-IX (Kiev), LINX (Londres) y Equinix-NY (Nueva York). Los mapas de calor que aparecen a continuación muestran el número de prefijos de cada ASN (eje Y) a lo largo de varios días (eje X). Donde las casillas son grises, no se anunciaron prefijos por este ASN en esta fecha específica.

AMS-IX

En la Bolsa de Internet de Ámsterdam (AMS-IX), el número de prefijos que ven las ASN rusas parece haberse mantenido estable, salvo en el caso de la AS3216 (Vimpelcom), donde hemos observado un fuerte descenso -del 40%- en el número de prefijos.

DE-CIX

La reducción del número de rutas anunciadas por Vimpelcom también se notó en DE-CIX un poco más tarde, el 3 de marzo de 2022.

LINX

La disminución más notable se observó en LINX y el efecto inmediato de las sanciones se observó en AS12389 (Rostelecom) y AS31133 (Megafon). Al menos el 50% de las rutas de Rostelecom fueron retiradas el 10 de marzo y Megafon fue simplemente de-peered (no se encontraron prefijos) a partir del 11 de marzo. Esto significa que otras redes que hacen peering en LINX disponen ahora de menos rutas para enviar tráfico a las redes de Rostelecom. Seguirán pudiendo enviar tráfico a Rostelecom, pero probablemente tendrán que hacerlo a través de rutas más largas, utilizando proveedores de tránsito comunes de pago como Lumen o Teliasonera en lugar de directamente a través del IXP. Del mismo modo, Megafon no será accesible a través de la red LAN de interconexión LINX y el tráfico hacia Megafon se enviará por rutas alternativas, a través de proveedores de tránsito. Estas acciones pueden suponer un aumento de la latencia entre las redes de los miembros de LINX y las redes de Rostelecom/Megafon.

Equinix-NY

Aunque la mayoría de las sanciones se produjeron en la UE, observamos algunos movimientos en Equinix-NY, donde AS8359 (MTS PJSC) uno de los principales ISP rusos, retiró unos 350 prefijos entre el 25 de febrero y el 8 de marzo, lo que muestra cierta inestabilidad en el número de rutas servidas por MTS.

Giganet-IX (Kiev)

Por último, un puñado de ASN rusas se conectan al Intercambio de Internet de Giganet en Kiev. Observamos que las siguientes ASN se desconectaban del IX:

- 28 de febrero: AS57629 (LLC IVI.RU), AS42861 (Foton Telecom CJSC)

- 1 de marzo: AS47626 (Temporizador, LLC)

- 8 de marzo: AS57363 (CDNvideo LLC)

- 11 de marzo: AS8641 (LLC Nauka-Svyaz), AS35598 (Inetcom LLC)

- 15 de marzo: AS60764 (TK Telecom), AS60388 (Sociedad de responsabilidad limitada Transneft Telecom)

Como podemos ver, muchas redes rusas dejaron de propagar sus rutas a través de la central Giganet de Kiev, rompiendo así las conexiones directas entre redes ucranianas. Podría ser que estas redes decidieran deliberadamente cerrar sus sesiones de peering BGP siguiendo instrucciones de las autoridades rusas.

Los IXP desempeñan un papel importante en el acortamiento de las rutas entre redes. Ayudan a mantener el tráfico local y a reducir la latencia entre redes. Eliminar pares de un IXP reduce el número de rutas directas que pueden utilizarse para enviar tráfico a otros pares y esto puede repercutir en la latencia, así como en el "coste" real del envío de tráfico.

QUIC frente a TLS en las redes rusas

25 de marzo de 2022Max Stucchi, Asesor técnico regional - Europa, Internet SocietyColaborador: Robin Wilton, Director de Internet Trust, Internet Society

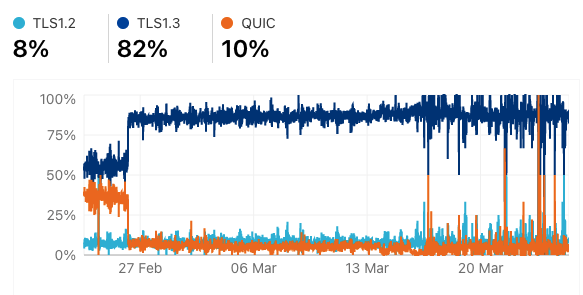

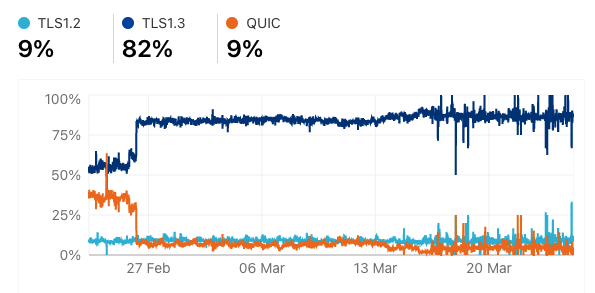

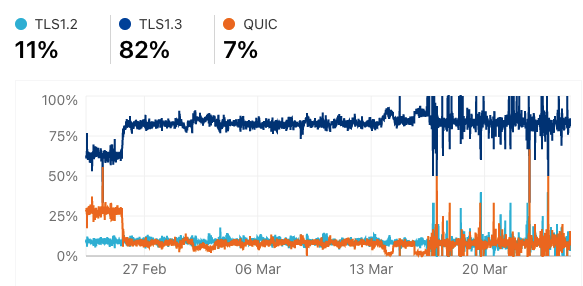

Hoy nuestra misión era explorar el impacto en el tráfico IPv6 de todos los cambios que han afectado a las redes de Rusia y Ucrania en el último mes. Como parte de ello, comprobamos algunos datos nuevos disponibles en Cloudflare Radar, que, desde ayer, proporciona estadísticas por número de sistema autónomo (ASN). Los ASN identifican redes independientes y generalmente representan a un único ISP, proveedor de alojamiento o red corporativa. Nuestro objetivo era comprobar si los datos de Cloudflare coincidían con lo que ya habíamos visto para algunas de las redes que estábamos monitorizando. Sin embargo, pronto nos dimos cuenta de un extraño patrón que no tenía nada que ver con IPv6.

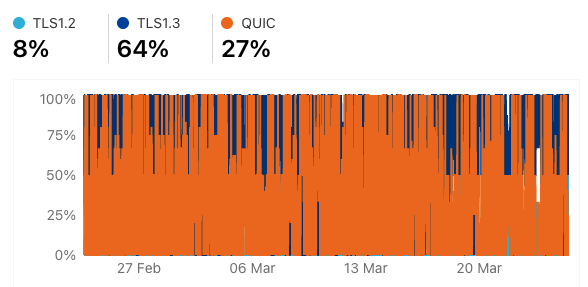

Si observa estos gráficos, verá que se ha producido un cambio similar en el uso de TLS1.3 o QUIC en diferentes redes de Rusia:

AS8402 - VIMPELCOM

AS12389 - ROSTELECOM

AS8359 - MTS

Como puede verse, cada una de estas tres redes muestra datos muy similares y un cambio que se produjo más o menos al mismo tiempo.

TLS y QUIC

TLS y QUIC son dos protocolos que permiten cifrar el tráfico de Internet. TLS1.3 representa la última versión de la norma TLS, mientras que QUIC es un nuevo conjunto de protocolos creado por Google y adoptado por Chrome en los últimos años.

En la página Pulse Enabling Technologies, puede ver que el uso medio de TLS 1.3 y QUIC en el mundo coincide con los niveles observados en las redes que estamos analizando hasta el cambio repentino de finales de febrero, es decir, en torno al 64% para TLS 1.3 y al 18% para HTTP/3-QUIC.

Tras investigar un poco, hemos encontrado un post sobre el tema que confirma lo que vemos en estos datos. La razón de este cambio repentino parece ser un bloqueo dirigido específicamente a QUIC en el puerto en el que opera habitualmente(puerto 443), y el bloqueo incluso del paquete inicial que se intercambia entre el cliente y el servidor.

Bloqueo y filtrado

El post sobre el tema también menciona el Observatorio Abierto de Interferencias en la Red(OONI) y detalla una forma de verificar si QUIC está siendo bloqueado analizando las pruebas del OONI. Se trata de un tipo de medición diferente al que utilizamos como base para nuestro análisis sobre el bloqueo de sitios web en Rusia, que publicamos ayer. Lamentablemente, no existen informes de pruebas de ese tipo específico realizadas en redes rusas en el último mes, por lo que no es posible realizar ningún tipo de análisis.

Llegados a este punto, podemos especular con que estos bloqueos podrían formar parte del sistema que está ayudando al gobierno ruso a aplicar filtros selectivos a los contenidos que se consideran inapropiados o, como se mencionó en el post de ayer, producidos o servidos por lo que se considera una "organización extremista". Parece inusual que un bloqueo se dirija a un protocolo específico, pero también podría hacerse así para facilitar el filtrado con hardware dedicado a trabajar con TLS en lugar de con QUIC.

También es interesante observar que parece que no todas las ASN o redes rusas están experimentando este bloqueo. Por ejemplo, podemos ver que AS39709 - FotonTelecom tiene datos que están más en línea con las medias globales para TLS 1.3 y QUIC:

AS39709 - FOTONTELECOM

Datos OONI: En busca de anomalías y bloqueos

24 de marzo de 2022Hanna Kreitem, Experta técnica, Oriente Medio, Internet SocietyMax Stucchi, Asesor técnico regional - Europa, Internet Society

La Sonda del Observatorio Abierto de Interferencias en la Red (OONI) es el mayor conjunto de datos abiertos del mundo sobre la censura en Internet, compuesto por millones de mediciones recogidas en más de 200 países desde 2012. Los internautas instalan la Sonda O ONI en su dispositivo, que a continuación realiza diversas mediciones en su red. Utilizamos los datos de OONI en el área de interés de Pulse Internet Shutdowns y hemos demostrado, en múltiples ocasiones en el rastreador de cierres, cómo estos datos pueden proporcionar importantes conocimientos sobre el uso de Internet en un país.

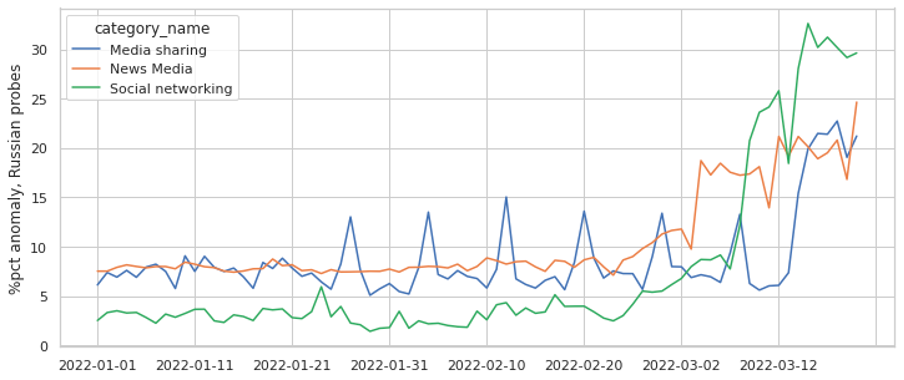

Sitios web o aplicaciones bloqueados

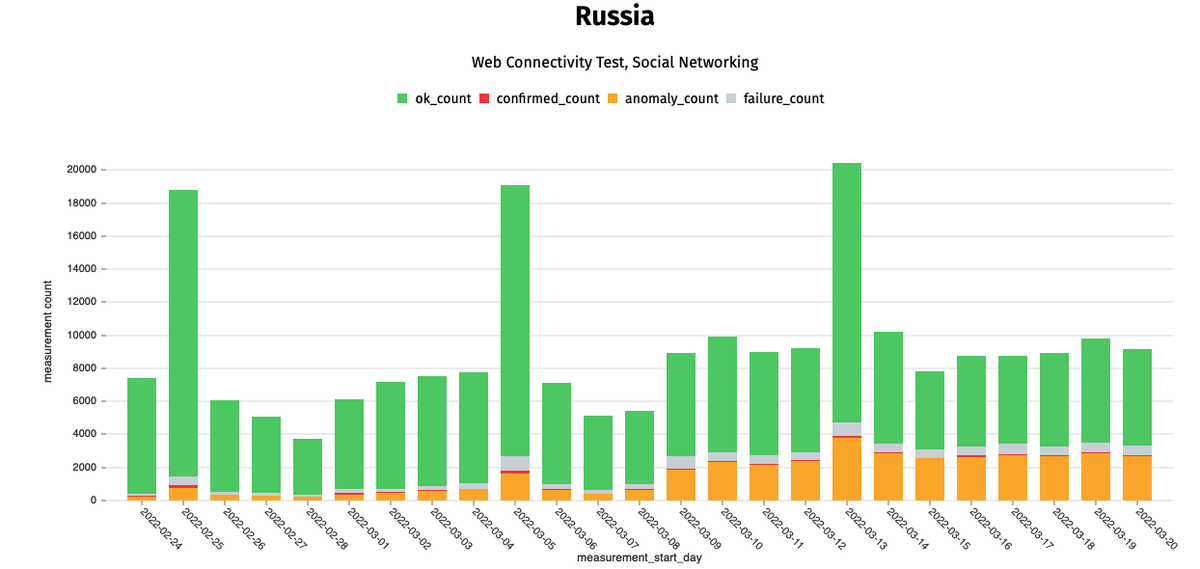

El 26 de febrero Rusia comenzó a bloquear un conjunto de redes sociales, entre ellas Facebook e Instagram. OONI informó de ello, y también lo cubrimos en el rastreador de cierres Pulse. Empezamos a observar las mismas mediciones desde un ángulo diferente, examinando el número de anomalías registradas por las pruebas de conectividad web de OONI en el transcurso de las dos últimas semanas, antes del inicio del conflicto:

Este gráfico de arriba muestra el número total de pruebas de conectividad web OONI que se realizaron cada día en Rusia, y muestra el número de anomalías detectadas. Las anomalías señalan signos de posibles interferencias en la red, como el bloqueo de un sitio web o una aplicación. Como puede ver, se ha producido un pequeño pero continuo aumento de estas anomalías, lo que significa que cada vez hay más sitios web bloqueados o a los que no se puede acceder.

Una medida se considera "bloqueada confirmada" sólo cuando existe la certeza absoluta de que el "recurso" analizado, por ejemplo Instagram, está bloqueado. Esto se aplica a los sitios web cuando un proveedor de servicios de Internet (ISP) sirve una "página de bloqueo", que notifica al usuario que el sitio web está bloqueado intencionadamente. Así pues, podemos decir que el aumento del porcentaje de anomalías de todas las pruebas refleja que hay más personas que no pueden acceder al sitio web o servicio y que están realizando pruebas para ver qué ocurre.

Para confirmarlo, podemos echar un vistazo a algunos datos más específicos proporcionados por OONI. Esta vez nos fijamos en los datos sobre anomalías de los sitios web de redes sociales, clasificados en la lista de pruebas de OONI:

Observamos un ligero aumento en el número de anomalías notificadas, y un gran incremento en el número de pruebas realizadas específicamente el 13 de marzo. Este es el día antes de que el gobierno ruso anunciara que Instagram iba a ser bloqueado, y podemos deducir que los usuarios utilizaron OONI para entender si el sitio web ya estaba bloqueado o no.

Diferentes tipos de redes

Para comprender cómo reaccionaron las distintas redes a las órdenes de cierre y restricciones, examinamos la distribución de las pruebas y los resultados entre los distintos Sistemas Autónomos (SA). Los AS identifican redes separadas y generalmente representan a un único ISP, proveedor de alojamiento o red corporativa.

En Rusia hay unas 4.600 AS y durante el mes pasado se recogieron más de cuatro millones de mediciones de 390 redes a través de las sondas OONI. Pero sólo 28 redes tuvieron mediciones que cubrieran todo el mes y éstas son las que se muestran en el gráfico animado de abajo.

Las distintas redes tienen propósitos diferentes. Algunas redes proporcionan acceso a Internet a los usuarios, mientras que otras son redes corporativas o de centros de datos, alojamiento o proveedores de contenidos. Al examinar los datos específicos por red de acceso a Internet, esperábamos ver un aumento más acusado en el número de pruebas de los ISP residenciales, porque los usuarios finales suelen ser los que realizan las mediciones de OONI para comprobar si los sitios web que visitan con frecuencia han sido bloqueados. Además, esperaríamos que las redes corporativas o de centros de datos no mostraran muchos indicios de ejecución de pruebas OONI y menos aún de devolución de anomalías. En cambio, los datos mostrados anteriormente nos indican que la distribución es similar para todas las ASN en las que se han ejecutado mediciones OONI.

Se espera un aumento de las anomalías

Un examen más detallado de qué red presentaba el mayor porcentaje de anomalías mostró que AS8359 (Mobile TeleSystems PJSC), un proveedor de DSL de Moscú, pasó de menos del 7% el 22 de febrero al 27% el 17 de marzo, y después al 21% el 23 de marzo. Otra red, AS50544 (una sucursal de ER-Telecom situada en Krasnoyarsk, Rusia), un proveedor de comunicaciones, comenzó el periodo de pruebas con un 17,4% y terminó con un 27% de todas las pruebas de conectividad web con resultados anómalos. Partes de la red de Rostelecom (AS42610) pasaron del 3,4% a una tasa de anomalías del 25%. La mayoría de las redes incluidas en el análisis comenzaron el periodo con una tasa de anomalías inferior al 10% y terminaron con la mayoría convergiendo en torno al 20%.

También se ha sabido recientemente que un tribunal de Rusia ha determinado que Meta, la recién creada empresa matriz de Facebook, participa en actividades "extremistas", por lo que continúa el bloqueo de Facebook e Instagram. Es probable que esto repercuta en los datos del OONI y en el número de anomalías que estamos observando en las redes. Esto debería ser visible en unos días. Proporcionaremos más información a medida que podamos recopilarla al respecto.

Foto: The Digital Artist en Pixabay