Mongolia se une al creciente número de países que reducen la apertura y la resistencia de Internet

El Parlamento mongol está revisando una controvertida ley que otorga al ministro del Interior el poder de cerrar el acceso a Internet.

La ley, que fue aprobada apresuradamente por el parlamento en enero y luego vetada rápidamente por el presidente, eliminaría la capacidad de 3,3 millones de personas para comunicarse, aprender y ganarse la vida, y en el proceso dañaría la economía del país.

El equipo de Pulse ha observado recientemente un aumento del número de países que aplican este tipo de legislación, lo que representa una tendencia negativa hacia una Internet abierta y menos resistente.

Control integrado a través de pasarelas nacionales de Internet

Varios países, como Azerbaiyán, Irán y Líbano, han construido su Internet de forma que el gobierno tenga un control total sobre todo el tráfico que entra y sale del país a través de las pasarelas nacionales de Internet.

En estos países, todos los proveedores de servicios de Internet (ISP) deben comprar el acceso directamente a una única entidad conectada al gobierno, lo que significa que todo el tráfico transita por la red del gobierno, donde puede ser controlado y, potencialmente, bloqueado.

Esta configuración resulta atractiva para estos gobiernos, ya que permite aumentar las medidas de seguridad, facilitar la vigilancia y aumentar las posibilidades de limitaciones y cierres de Internet.

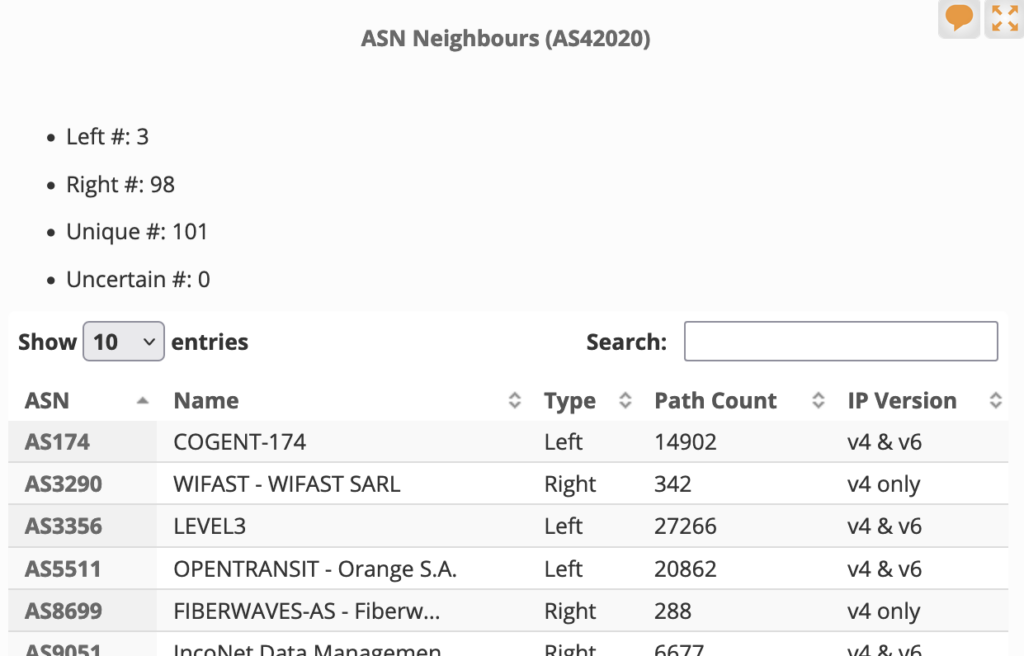

Si observamos la configuración del Líbano mediante RIPEstat (figura 1), el operador de red del gobierno libanés, Ogero (AS42020), tiene 101 vecinos únicos, o relaciones con otros sistemas autónomos (AS). De ellos

- Tres están clasificados como de tipo "izquierdo", lo que significa que son operadores de tránsito (Cogent, Level3 y Opentransit), que permiten a Ogero llegar a la Internet global.

- 98 se clasifican como de tipo "derecho", lo que significa que son clientes descendentes, es decir, todas las redes del Líbano.

Aparte de los problemas de privacidad, estas configuraciones de pasarelas nacionales reducen la cuota de mercado (aumentando la concentración del mercado) y crean un único punto de fallo que pone en peligro la resistencia de la conectividad del país a la Internet global.

While Iran has one of the most controlled domestic Internets in the world, the government enforces the use of Resource Public Key Infrastructure (RPKI) for all its customers.

Almost every network in Iran is covered by a Route Origin Authorization (ROA), which helps to avoid hijacks and misconfigurations having a detrimental impact on the country’s Internet.

Learn more about routing security and how the Internet Society is supporting a global, community-led initiative to implement best practices to reduce the most common routing threats.

While a national gateway providing a single-entry point for the Internet provides for tight control of network topology, encrypted traffic would still transit through it without any problem. This is where Deep Packet Inspection (DPI) comes into play.

Uso de la inspección profunda de paquetes (DPI) para inspeccionar el tráfico cifrado

Para entender cómo es posible, debemos tener en cuenta que un gran porcentaje del tráfico de Internet utiliza ahora TLS o QUIC como vectores de transporte. Aunque ambos encriptan los paquetes, la diferencia notable entre los dos es que QUIC encripta no sólo los detalles de la comunicación, sino la mayoría de los metadatos de conexión de los observadores, como el identificador de nombre de servidor (SNI). El SNI indica con qué servidor está intentando ponerse en contacto un usuario -por ejemplo, www.isoc.org-making-, por lo que a un actor externo que intercepte la comunicación le resultará fácil comprender hacia dónde se dirige.

En el caso de QUIC, interceptar el SNI es más complicado, por lo que las posibilidades de que un actor externo lo intercepte y utilice esa información para bloquear la conexión o redirigirla son mínimas.

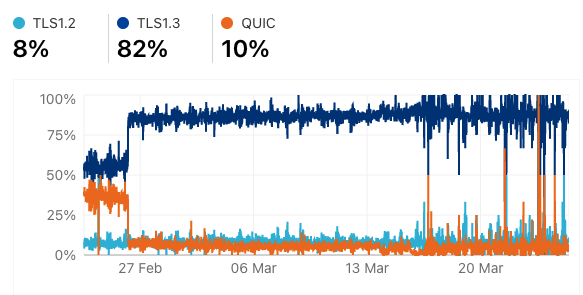

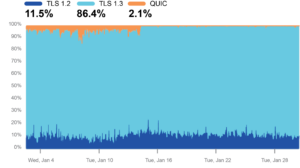

Por eso hemos observado recientemente el siguiente fenómeno en Rusia e Irán (Figuras 2 y 3).

En ambos ejemplos, podemos ver que el uso de QUIC descendió drásticamente en un momento dado. Creemos que esto se debe a la introducción de "cajas intermedias" que inspeccionan el tráfico pero no pueden manejar QUIC. Esto podría considerarse una preparación para realizar una inspección más profunda y bloquear a los usuarios.

Control de la edificación a través de la reglamentación

Mongolia es el país noticia hoy, pero otros países como Azerbaiyán y Kazajstán también han demostrado que se disponen a ejercer un mayor control gubernamental sobre Internet:

- El 27 de septiembre de 2020, el gobierno de Azerbaiyán anunció que restringiría el acceso a Internet en medio de las crecientes tensiones entre Armenia y Azerbaiyán por las reivindicaciones enfrentadas sobre la región fronteriza de Nagorno Karabaj.

- Kazajstán intentó introducir un certificado nacional en 2019, que habría permitido al gobierno "leer" cualquier comunicación encriptada.

También ha habido informes de ISP en Rusia e Irán que necesitan alojar cajas negras de borde de proveedor controladas por sus respectivos gobiernos. Las cajas del borde del proveedor no sólo permiten la vigilancia, sino que pueden utilizarse para cortar la conectividad externa.

La última medida del parlamento mongol, aunque evitada por el veto presidencial, demuestra que el afán por controlar el acceso a Internet no se enfría, sino que se mueve entre tácticas e instrumentos.

En la Internet Society -facilitadoresde una Internet abierta, globalmente conectada, segura y digna de confianza-el equipo de Pulse sigue de cerca estos preocupantes acontecimientos.