Secuestro de DNS en Malasia: Un paso atrás para la libertad en Internet

En resumen

- El intento de la Comisión de Comunicaciones y Multimedia de Malasia de implantar el secuestro generalizado de DNS ha suscitado serias preocupaciones sobre la privacidad, la censura en Malasia.

- El secuestro de DNS se produce cuando los ISP o las autoridades redirigen las consultas DNS de los usuarios a su propio servidor DNS, lo que les permite controlar a qué sitios web pueden acceder los usuarios.

- El secuestro de DNS es una herramienta demasiado amplia e invasiva para ser utilizada sin una supervisión adecuada, y no debe confiarse en ella como medio de regulación de contenidos.

En las últimas semanas, Malasia ha estado en el centro de un debate sobre el secuestro del Sistema de Nombres de Dominio (DNS), que permite a los proveedores de servicios de Internet (ISP) interceptar y redirigir el tráfico de Internet de los usuarios.

Este intento de la Comisión de Comunicaciones y Multimedia de Malasia (MCMC) de implantar el secuestro generalizado de DNS ha suscitado serias preocupaciones sobre la privacidad, la censura y el futuro de la libertad en Internet en el país.

Aunque desde entonces el gobierno ha suspendido estos planes, su breve aplicación reveló el potencial de abuso y de interrupción generalizada de los servicios de Internet.

¿Qué es el secuestro de DNS?

El secuestro de DNS se produce cuando los ISP o las autoridades interceptan las consultas DNS de los usuarios -solicitudes para traducir nombres de dominio en direcciones IP-. En lugar de enviar las consultas al servicio DNS elegido por el usuario, como Google DNS o Cloudflare, el ISP las redirige a su propio servidor DNS. Esto permite al ISP controlar a qué sitios web pueden acceder los usuarios, a menudo bloqueando o redirigiendo el tráfico a sitios restringidos sin el conocimiento del usuario.

Un concepto relacionado es el proxy de transparencia DNS, que intercepta las solicitudes DNS y las redirige a servidores DNS específicos controlados por el proveedor de red o el gobierno, de nuevo, sin el consentimiento del usuario. Esta manipulación de la infraestructura está estrechamente ligada a la censura en Internet porque permite a las autoridades impedir a los usuarios el acceso a determinados dominios o direcciones IP. Este método se utilizó en Malasia para bloquear sitios web que el gobierno consideraba perjudiciales, pero el proceso afectó a muchos servicios.

En otros países como la India, los ISP aplicarían técnicas de envenenamiento e inyección de DNS para lograr la censura. Por ejemplo, los ISP indios podrían devolver una dirección IP incorrecta o en blanco para determinados sitios web políticamente sensibles, bloqueando de hecho el acceso sin que el usuario se dé cuenta. Este método se utiliza a menudo para censurar temas que el gobierno considera dañinos o sensibles.

En Indonesia se han utilizado métodos similares para bloquear sitios web, especialmente los relacionados con la disidencia política o contenidos inapropiados. Los ISP indonesios interceptan las consultas de los usuarios y las redirigen a una página de bloqueo o no devuelven ningún resultado, lo que hace que el contenido sea inaccesible.

[BREAKING NEWS]

— Frans Allen (@fransallen) April 17, 2022

You will no longer be able to use Cloudflare 1.1.1.1 or any other popular DNS resolver service in Indonesia.

ISPs have started blocking DNS services that can bypass censorship. pic.twitter.com/MSgtO0tDnR

Aunque los métodos técnicos pueden variar ligeramente de un país a otro, los efectos de los bloqueos impuestos por los gobiernos son similares en cuanto a la interrupción de la capacidad de los usuarios para acceder libremente a la información. Estos bloqueos, ya sea mediante el secuestro de DNS u otras técnicas, pueden causar una interrupción generalizada de los servicios en línea legítimos, como se ha visto en los casos en los que se han bloqueado importantes plataformas y servicios como YouTube y GitHub en Indonesia y la India.

¿Por qué es un problema el secuestro de DNS?

El uso del secuestro de DNS o de proxies de transparencia de DNS suscita una gran preocupación debido a la manipulación de la infraestructura básica de Internet para solucionar problemas de contenido.

La interrupción de servicios DNS públicos como Google DNS (8.8.8.8) y Cloudflare (1.1.1.1) afectó a muchos servicios legítimos. Las empresas, incluidos los hoteles que dependen de servicios Wi-Fi fiables, experimentaron problemas importantes. Las personas que realizaban exámenes en línea también sufrieron interrupciones, ya que estos servicios fueron bloqueados o redirigidos.

Además, estas medidas se aplicaron sin consultar suficientemente a la industria tecnológica ni a las partes interesadas públicas. Las decisiones mal ejecutadas y sin un diálogo adecuado provocaron consecuencias imprevistas para diversos usuarios y sectores. Además, las políticas que implican la interceptación del tráfico relacionado con la seguridad requieren pruebas adecuadas.

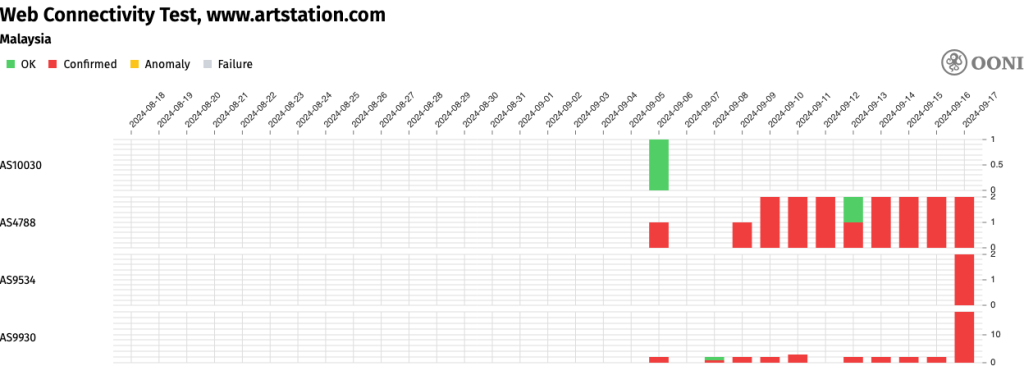

Sin embargo, herramientas actuales como el Observatorio Abierto de Interferencias en la Red(OONI) sólo pueden medir datos limitados sobre esta cuestión, y algunas funciones siguen en fase experimental. Los riesgos para la seguridad siguen siendo importantes cuando los servicios básicos de Internet se manipulan de esta manera.

¿Qué ocurrió en Malasia?

El 5 de agosto de 2024, el Proyecto Sinar detectó el uso del secuestro de DNS por parte de ISP malasios como Maxis y TIME. Los usuarios que accedían a sitios web a través de servicios de DNS públicos como Google o Cloudflare eran redirigidos inesperadamente a servidores controlados por los ISP. Estas medidas se aplicaron sin consulta pública, provocando frustración e interrupciones en el acceso a los servicios de Internet.

TM started to hijack request over DoH (DNS over HTTPS), DoT (DNS over TLS), and hijack response. Malaysia great firewall! Have to option in for less common public DNS or use private DNS with unique personal url. pic.twitter.com/lkAGQ4qg3I

— Anaz Haidhar (@anazhd) September 5, 2024

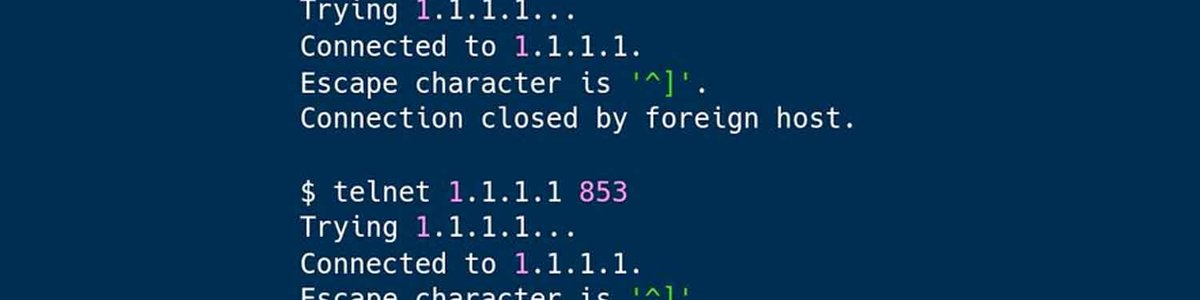

En septiembre, la situación se agravó con el bloqueo por parte de algunos ISP de DNS sobre HTTPS (DoH) y DNS sobre TLS (DoT), que son protocolos DNS cifrados destinados a proteger la privacidad de los usuarios. La interceptación del tráfico DNS en estos puertos (443 para DoH y 853 para DoT) erosionó aún más las protecciones de la privacidad y la confianza de los usuarios en los servicios en línea.

Aunque el gobierno enmarcó la medida como una forma de combatir contenidos nocivos como las estafas en línea y la pornografía, el uso generalizado del secuestro de DNS suscitó preocupaciones sobre la censura política y la extralimitación. Surgieron especulaciones de que tales medidas podrían suprimir el acceso a sitios web políticamente sensibles, de forma similar a la censura del pasado durante el escándalo del 1MDB. A raíz de la reacción pública y de las preocupaciones planteadas por la sociedad civil, el Gobierno suspendió la aplicación del secuestro de DNS el 8 de septiembre de 2024.

¿Por qué se implantó?

El MCMC emitió una directiva general para bloquear determinados sitios web considerados dañinos, como los relacionados con estafas en línea, juegos de azar y pornografía. Sin embargo, la directiva se aplicó mediante la interceptación general del tráfico DNS en lugar de un enfoque específico y transparente.

Se ordenó a los ISP que reenviaran las solicitudes de servicios DNS públicos a sus servidores DNS, saltándose de hecho las preferencias de los usuarios. A medida que la política evolucionaba, los ISP como TIME empezaron a bloquear activamente los servicios DNS externos y a exigir a los usuarios que utilizaran únicamente sus propios servidores DNS.

El impacto inmediato en los servicios

El secuestro de DNS provocó informes generalizados de interrupciones del servicio, especialmente cuando fue aplicado por TMNet, el mayor proveedor de banda ancha de Malasia. Durante este periodo, Artstation.com, una plataforma utilizada por artistas digitales, también se añadió a la lista de sitios bloqueados. Esto sólo se confirmó a través de una declaración del gobierno, pero por motivos de derechos de autor. A 17 de septiembre, nuestro informe muestra que Artstation sigue bloqueada por los métodos actuales de manipulación de DNS por parte de los ISP.

El bloqueo de los servicios públicos de DNS de confianza, de los que dependen muchos usuarios y empresas por su rapidez y privacidad, supone una amenaza significativa para el ecosistema digital de Malasia. Si estas medidas se aplicaran en su totalidad, la reputación de Malasia como centro de innovación digital se resentiría, lo que podría desalentar la inversión y dañar la economía digital del país.

Lo que hay que cambiar

Aunque se ha ordenado al MCMC que se retracte de su directiva, el uso del secuestro de DNS revela un peligroso precedente para la regulación de Internet en Malasia.

De cara al futuro, cualquier política de regulación de Internet debe ser transparente y selectiva. El secuestro de DNS es una herramienta demasiado amplia e invasiva para ser utilizada sin una supervisión adecuada, y no debe confiarse en ella como medio de regulación de contenidos.

En su lugar, debería hacerlo el gobierno o, en este caso, MCMC:

- Ser transparentes sobre sus procedimientos operativos estándar (POE) para el bloqueo de contenidos

- Publicar una lista de sitios web bloqueados por categorías con motivos legítimos

- Asegúrese de que estas medidas se someten al escrutinio público.

Dichas políticas deben desarrollarse a través de consultas multisectoriales en las que participen la sociedad civil y expertos técnicos para evitar extralimitaciones y garantizar un enfoque equilibrado de la regulación de contenidos. Sin estas salvaguardias, el público seguirá viendo estas acciones como esfuerzos para reprimir la disidencia en lugar de proteger la seguridad pública.

Más allá de la transparencia inmediata, las acciones de Malasia deberían ser una llamada de atención para que la comunidad tecnológica acelere sus esfuerzos en el desarrollo e implementación de protocolos DNS seguros. A través de grupos de trabajo, la comunidad tecnológica internacional debe dar prioridad al DoH y al DoT para evitar que los gobiernos o los ISP manipulen la infraestructura central de Internet.

Para más información, consulte el iMAP (Internet Monitoring Action Project) para obtener actualizaciones e informes sobre la censura en Internet en nueve países: Camboya, Hong Kong (China), India, Indonesia, Malasia, Myanmar, Filipinas, Tailandia y Vietnam.

Numan Afifi es oficial de programas del Proyecto de Acción para la Vigilancia en Internet (iMAP).

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.