¿Por qué avanza tan lentamente la adopción de la seguridad de las rutas?

En resumen

- Las redes que adoptan las mejores prácticas de seguridad de enrutamiento pueden reducir el riesgo de que el tráfico de sus clientes sea secuestrado.

- La geografía, el tamaño de la red, la categoría empresarial y la complejidad del espacio de direcciones influyen en los niveles de adopción de la seguridad de enrutamiento.

- Los nuevos hallazgos pueden servir de base a los esfuerzos de los responsables políticos para comprender los retos y abogar por una mayor adopción de la seguridad de las rutas.

La seguridad del enrutamiento no es un problema nuevo. Durante décadas, hemos sabido que el protocolo de facto diseñado para permitir el enrutamiento entre dominios -el Border Gateway Protocol (BGP)- tiene una vulnerabilidad crítica: carece de un mecanismo incorporado para validar la información que las redes comparten y que utiliza para seleccionar rutas globales para el tráfico de datos.

Esto significa que cuando las redes deciden a dónde enviar el tráfico en línea, a menudo no tienen forma de verificar que lo están enviando a una red que puede entregar ese tráfico a su dirección prevista. Como resultado, el tráfico en línea suele enrutarse a las redes equivocadas, ya sea de forma accidental o malintencionada, un tipo de problema que a veces se denomina secuestro BGP.

Dado que el secuestro de BGP existe desde hace mucho tiempo, los investigadores y tecnólogos han ideado varias formas de evitarlo. Una de las soluciones más utilizadas es un marco llamado Infraestructura de Clave Pública de Recursos, o RPKI, que fue estandarizado por el Grupo de Trabajo de Ingeniería de Internet en 2012.

El marco RPKI permite a las redes emitir registros criptográficos que otras redes pueden utilizar para validar datos en BGP, lo que garantiza de forma eficaz que el tráfico en línea no pueda ser secuestrado. Sin embargo, para beneficiarse plenamente de la protección RPKI, las redes deben emitir registros RPKI para todo el espacio de direcciones IP que utilicen.

Compruebe qué parte del espacio de direcciones IP de su país ha emitido registros RPKI.

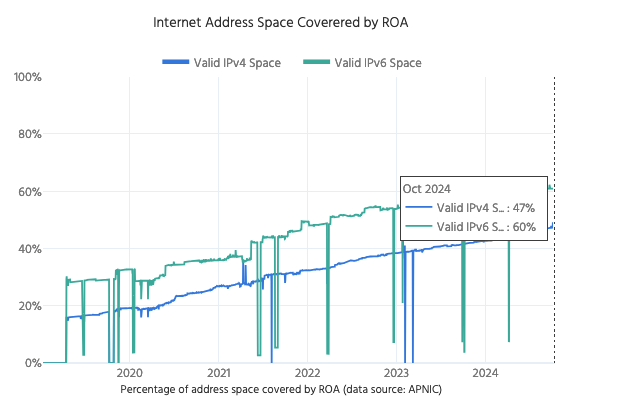

Resulta frustrante que, a pesar de que RPKI existe desde hace más de una década, su adopción haya sido lenta. Hoy, en 2024, sólo alrededor de la mitad de las direcciones IP anunciadas en BGP están cubiertas por registros RPKI.

Nuestra investigación pretende entender por qué la adopción de RPKI ha sido tan lenta, dado que los riesgos de seguridad que aborda son bien conocidos, y qué tipos de organizaciones se están quedando atrás en la adopción de RPKI. Esperamos que estas conclusiones puedan servir de base a los esfuerzos de los responsables políticos para impulsar la adopción de RPKI y asegurar mejor el BGP. Esto es especialmente relevante en un momento en el que el gobierno estadounidense está haciendo un renovado esfuerzo por abordar la seguridad del enrutamiento.

La región y el tamaño de la red juegan un papel importante en la adopción de RPKI

En nuestro análisis, encontramos cuatro características clave que influyen en los niveles de adopción de RPKI de las organizaciones: la geografía, el tamaño de la red, la categoría empresarial y la complejidad del espacio de direcciones.

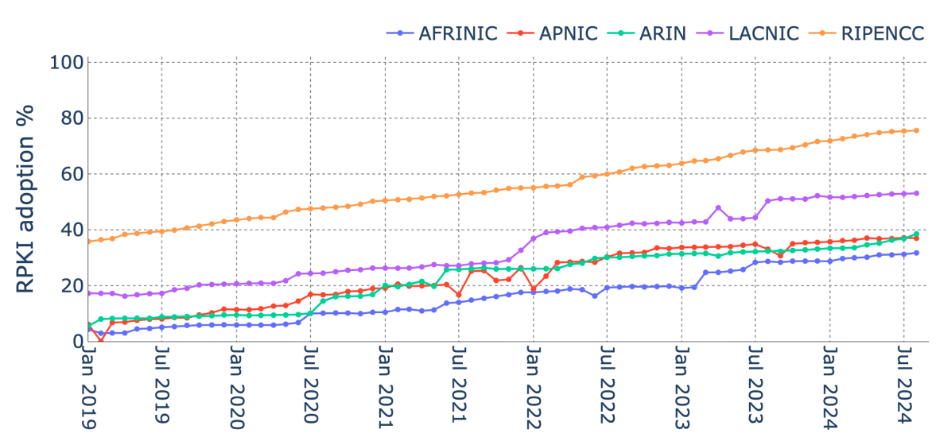

Creemos que la heterogeneidad geográfica se debe a que los Registros Regionales de Internet (RIR) han implementado de forma independiente el proceso y los requisitos para emitir registros RPKI. Como resultado, los niveles de adopción varían según la zona geográfica que cubre cada RIR.

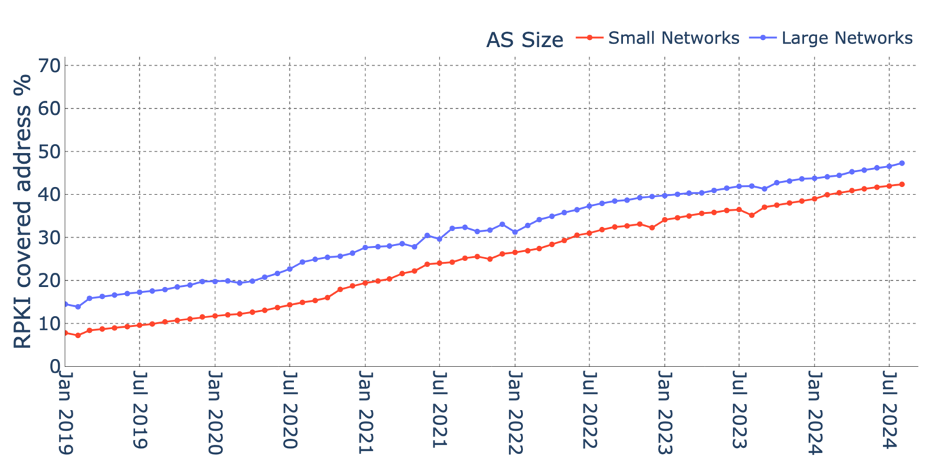

Además, el tamaño de una red es un factor importante porque RPKI requiere una gestión y un funcionamiento adicionales, y a las redes más pequeñas les resulta más difícil añadir eso a sus operaciones habituales.

Además, las redes de organizaciones no relacionadas con los servicios de Internet, como las redes educativas y gubernamentales, tienen aún menos conocimiento de la RPKI y menos incentivos para adoptarla que las organizaciones con vínculos más estrechos con los servicios en línea.

Por último, incluso para las grandes redes, todas las direcciones IP difieren en cuanto al esfuerzo necesario para emitir registros RPKI. Los retos legales y operativos vinculados a la delegación y subdelegación del espacio de direcciones pueden dificultar la adopción de RPKI para algunas partes de su espacio de direcciones.

Lea nuestro documento para obtener más detalles sobre el estudio y los resultados.

Tenemos previsto utilizar estos resultados como punto de partida para un estudio más amplio de las barreras a las que se enfrentan estas organizaciones rezagadas a la hora de adoptar RPKI y, en última instancia, proponer posibles soluciones políticas que ayuden a abordar estos retos en el futuro.

Colaboradores: Cecilia Testart, Deepak Gouda y Romain Fontugne

Josephine Wolff es profesora asociada de Política de Ciberseguridad en The Fletcher School de la Universidad de Tufts.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.