Explorando la diversidad de proveedores de routers de Internet

Los routers son componentes críticos de la infraestructura física de Internet, ya que conectan las redes y dirigen el tráfico. A pesar de ello, se sabe poco sobre su composición, concretamente sobre su marca: Los operadores rara vez comparten información sobre los proveedores de enrutadores que utilizan, e identificar a distancia a los proveedores de enrutadores es todo un reto debido a su estricta postura de seguridad y a su indistinguibilidad (debido al código compartido entre proveedores).

Obtener esta información es esencial para comprender los posibles fallos correlacionados del hardware de red, la diversidad de la infraestructura de red y la resistencia de Internet.

Recientemente, mis colegas y yo de la Universidad Técnica de Berlín, el Instituto Max Planck de Informática, el Centro de Medición y Análisis de Datos de Red y la Universidad Tecnológica de Delft desarrollamos una técnica para identificar a distancia (huella dactilar) a los proveedores de routers.

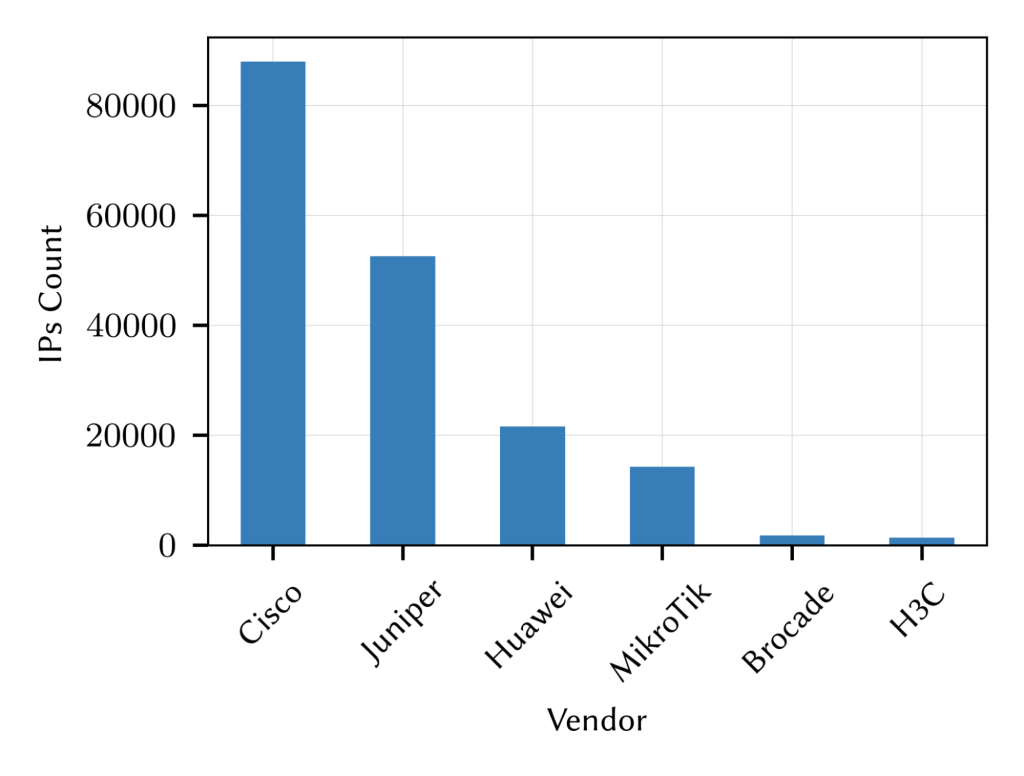

Utilizando esta técnica, descubrimos que Cisco es el fabricante dominante de routers, con cerca del 49% de las interfaces de router identificadas, seguido de Juniper (29%) y Huawei (12%).

Huellas dactilares ligeras

Nuestra técnica utiliza un conjunto de características para generar una firma para el enrutador objetivo y, posteriormente, compara esta firma con un conjunto existente de firmas conocidas asociadas a un proveedor específico. Limitamos las características a datos obtenidos principalmente de la capa IP. Nuestro objetivo es minimizar la sobrecarga de medición y evitar perturbar el funcionamiento de la red (es decir, debido a paquetes malformados).

Esto nos llevó a basarnos en nueve sondas simples, tres por protocolo: TCP, UDP e ICMP.

Vendedores de enrutadores en una ruta

Una de las aplicaciones que prevemos para este trabajo es la toma de decisiones de enrutamiento informadas basadas en los proveedores de una ruta. Estas decisiones de enrutamiento pueden tener implicaciones políticas y de seguridad. Por ejemplo, una vulnerabilidad de seguridad puede ser específica de un proveedor y una implementación concretos y, por tanto, tendrá un impacto desproporcionado en redes y rutas específicas si se explota.

Para explorar la viabilidad de esta idea, aplicamos nuestra técnica a una instantánea de un solo día del conjunto de datos de traceroute RIPE Atlas. Este conjunto de datos contiene más de 7,6M de mediciones de traceroute y alrededor de 327k saltos intermedios receptivos.

A partir de esto, identificamos al proveedor para el 56% de los saltos. No pudimos obtener una firma para los objetivos restantes, ya que respondieron a un solo tipo de sonda o no respondieron.

En la figura 1, informamos de los seis principales proveedores observados en este conjunto de datos. En particular, Cisco es dominante, con cerca del 49% de las interfaces de router identificadas, seguido del 29% de Juniper, el 12% de Huawei y el 7% de Mikrotik. El 3% restante se reparte entre nueve proveedores diferentes.

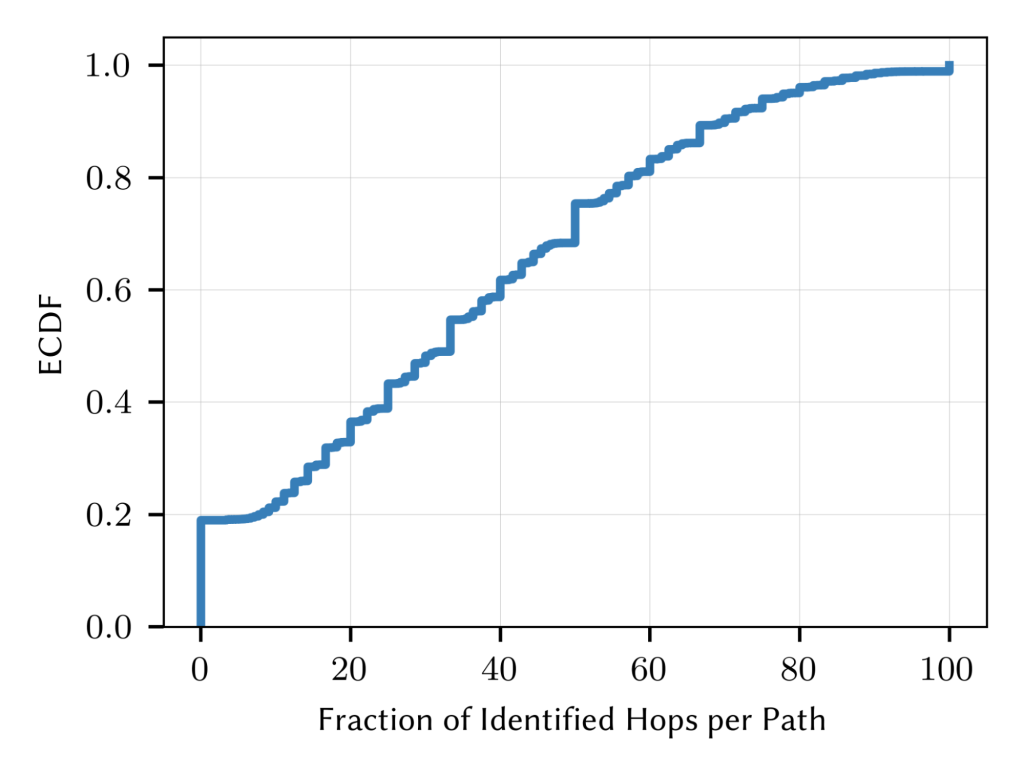

Además, según la figura 2, ., vemos que para el 20% de las trazas, no identificamos ningún salto. Sin embargo, para alrededor del 40%, identificamos entre el 40 y el 90% de los saltos. Esto indica que, aunque rara vez podemos identificar la ruta completa de un paquete, para alrededor del 35% de las trazas, podemos identificar al menos la mitad de los saltos de estas trazas.

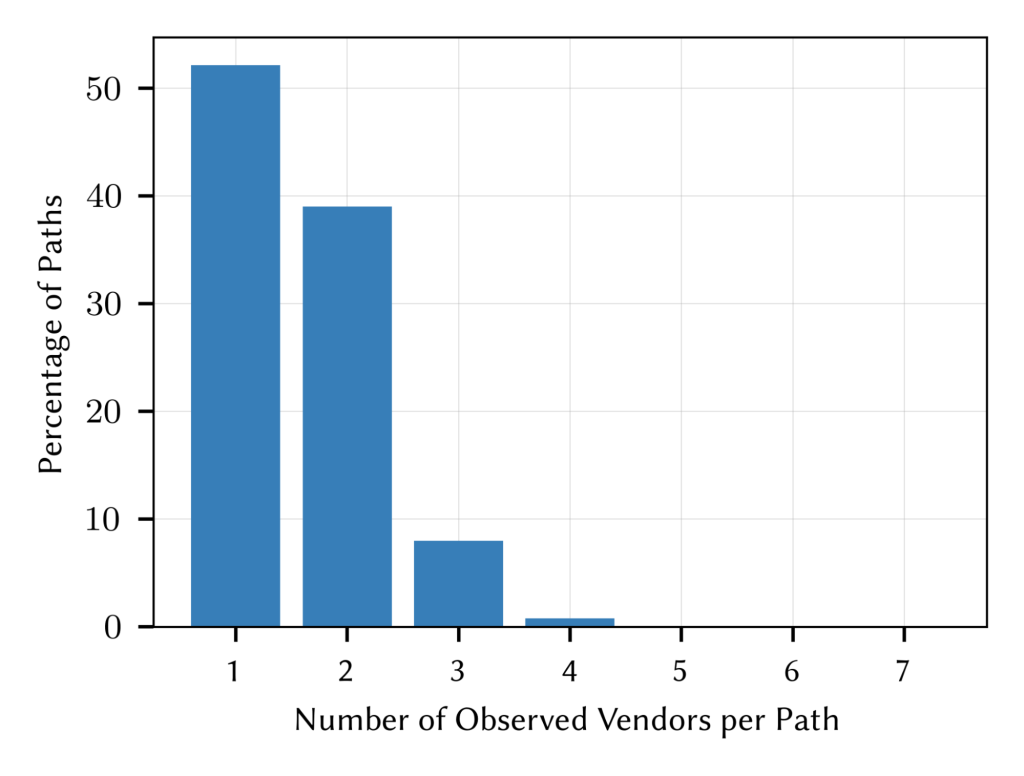

Aquí, examinamos cuántos vendedores y combinaciones de vendedores son observables. Según la figura 3, mostramos que alrededor del 90% de las rutas están compuestas por routers desarrollados por uno o dos vendedores, mientras que tres o más vendedores son visibles en el 10% de los casos.

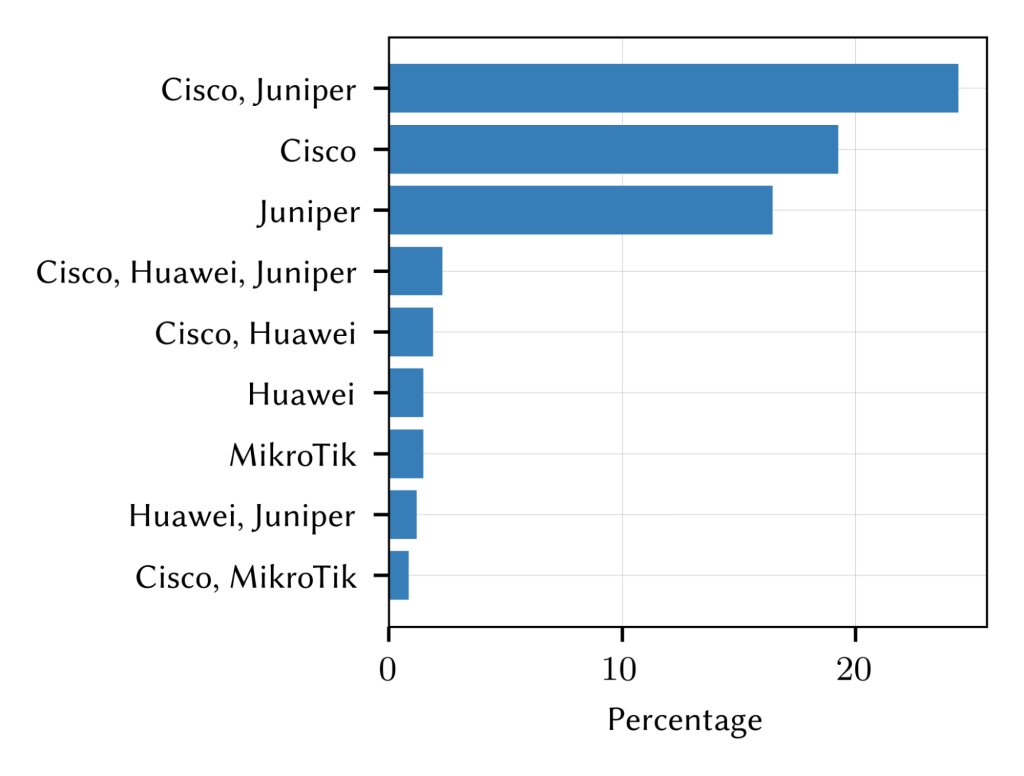

En cuanto a las combinaciones de vendedores en una ruta, observamos más de 160 combinaciones únicas. Sin embargo, sólo nueve combinaciones cubren el 70% de todas las trazas (figura 4).

Retos y trabajo futuro

Aunque los datos de la verdad sobre el terreno que utilizamos son relativamente grandes, reconocemos que no representan necesariamente a todos los routers de Internet.

Además, nuestro trabajo se centra en las direcciones IPv4 y no ofrece ninguna perspectiva del mundo IPv6.

En futuros trabajos, tenemos previsto examinar la coherencia de las firmas y el potencial de la toma de huellas dactilares de los routers más allá del nivel del proveedor. También tenemos previsto trabajar en la toma de huellas dactilares de routers sobre IPv6.

Para saber más sobre este trabajo y acceder a nuestros datos, lea nuestro documento ACM IMC 2023, Illuminating Router Vendor Diversity Within Providers and Along Network Paths, y visite nuestra página de GitHub.

Taha Albakour es estudiante de doctorado en la Universidad Técnica de Berlín y se centra en la medición y la seguridad en Internet.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.