Despliegue de DNSSEC y RPKI: Una nueva narrativa

Cuando pensamos en la ciberseguridad de una organización, nos interesa proteger nuestros sistemas, personas y activos de intrusiones y delitos.

Dedicamos mucho tiempo y dinero a endurecer nuestra infraestructura mediante la aplicación de las mejores prácticas actuales en torno a la ciberhigiene (como los requisitos sobre la longitud y la rotación de las contraseñas y la formación de nuestros empleados para garantizar que no sean presa de los planes de los ciberdelincuentes), mediante la aplicación de parches en nuestros sistemas operativos y en el software de nuestras aplicaciones y mediante el establecimiento de todo tipo de supervisión y detección para salvaguardar nuestros sistemas.

Pero en una capa más profunda que nuestros sistemas, nuestras aplicaciones y nuestros empleados hay un conjunto de elementos de red que también deben protegerse:

- Las direcciones IP que asignamos a nuestras cajas.

- Los números de sistema autónomo (ASN) que utilizamos para definir nuestras redes.

- Los nombres de dominio que asignamos a los dispositivos.

- El sistema de encaminamiento entre dominios que nos permite compartir paquetes de datos con redes de todo el mundo.

Todos estos elementos utilizan estándares de protocolo, que son muy antiguos y no se diseñaron pensando en la seguridad. Por ejemplo, el Sistema de Nombres de Dominio (DNS) fue inventado por Paul Mockapetris y estandarizado en noviembre de 1983. El sistema de enrutamiento que utilizamos se llama Border Gateway Protocol (BGP), y la versión actual de BGP que todo el mundo utiliza es de marzo de 1995.

Estos estándares de protocolo de 30 y 40 años de antigüedad se utilizan hoy en día en casi todas las redes de Internet y básicamente no han cambiado desde sus especificaciones originales. Se mantienen porque resuelven el problema más difícil de la informática: la escala. DNS y BGP permiten una escalabilidad infinita a un coste insignificante para los operadores individuales. Y gracias a que todo el mundo aprovechó el DNS y el BGP, Internet pasó de ser un experimento militar y académico a una plataforma omnipresente en todo el mundo.

Por qué es necesario asegurar DNS y BGP

Cuando estos dos sistemas esenciales no están protegidos, existen "puertas traseras" en nuestras redes para piratas informáticos y delincuentes. Su seguridad debe considerarse parte de una estrategia de ciberseguridad bien formada. Idealmente, esta estrategia incluye exigir servicios y dispositivos seguros por diseño durante las actividades de adquisición de tecnologías de la información y la comunicación (TIC).

La Coalición sobre Normas, Seguridad y Protección en Internet - IS3C - se formó como Coalición Dinámica del Foro de Gobernanza de Internet de las Naciones Unidas para ayudar a las organizaciones a conseguirlo. La coalición está formada por las principales partes interesadas de la comunidad técnica, la sociedad civil, los responsables políticos de los gobiernos, los reguladores y los adoptantes corporativos e individuales. Su objetivo es hacer que la actividad y la interacción en línea sean más seguras y protegidas mediante el despliegue con éxito de las normas de Internet y las mejores prácticas de TIC existentes relacionadas con la seguridad.

Como parte de su labor, el IS3C formó un grupo de trabajo sobre la importancia de persuadir a los responsables de las organizaciones para que adopten dos normas de Internet, que contribuyen a reforzar su perfil de ciberseguridad:

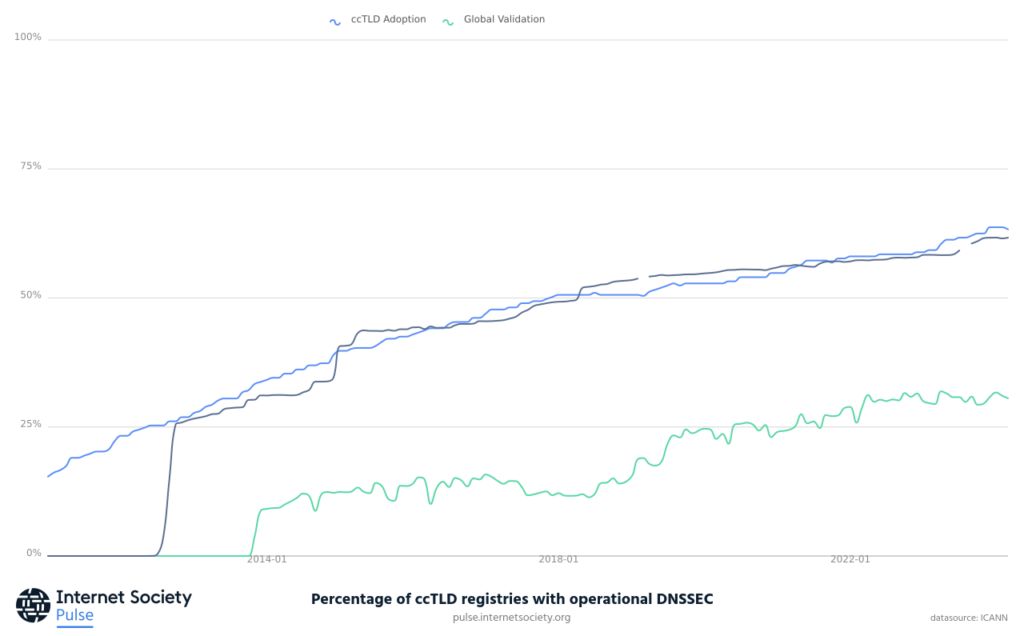

- Extensiones de Seguridad del Sistema de Nombres de Dominio (DNSSEC), que nos permiten detectar cambios no autorizados en los datos del DNS y desarrollar herramientas para asegurar mejor el DNS.

- Resource Public Key Infrastructure (RPKI), que proporciona la infraestructura necesaria para construir las herramientas necesarias para asegurar mejor el enrutamiento.

Ayude a llamar la atención de los responsables de la toma de decisiones sobre DNSSEC y RPKI

Con mi sombrero de ICANN puesto, copresido este grupo de trabajo con mi amigo y colega, Bastiaan Goslings. Nuestro esfuerzo actual consiste en forjar una nueva narrativa para convencer a los responsables de las organizaciones de que adopten RPKI y DNSSEC en sus infraestructuras. Lo hacemos enmarcando su importancia en términos corporativos, como la adhesión a un deber de diligencia, la reducción de los riesgos financieros, la mejora del cumplimiento normativo y otros factores con los que los ocupantes de la C-suite tratan regularmente.

¡Pero necesitamos su ayuda!

Nuestra propuesta de narrativa está a consulta pública hasta el 5 de abril. Por favor, lea nuestro nuevo mensaje y aporte sus comentarios críticos y sugerencias útiles para mejorarlo.

Trabajando juntos podemos hacer que Internet sea más seguro y nuestras redes más seguras. Puede compartir sus ideas y puntos de vista con el IS3C en el borrador del texto. El documento se adaptará en la siguiente fase en función de sus aportaciones. La publicación está prevista para mayo de 2024.

Obtenga más información sobre las actividades, informes y herramientas del IS3C, o hágase miembro a través de nuestra página web.

David Huberman trabaja para la Oficina del CTO de ICANN y es copresidente del grupo de trabajo 8 de IS3C.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.