Los servidores de aplicaciones y no los ISP están bloqueando el uso de aplicaciones en la India

En junio de 2020, India prohibió oficialmente 59 aplicaciones chinas por primera vez, afirmando que estas aplicaciones amenazaban la privacidad y la seguridad de los datos de los usuarios indios. En noviembre de 2020, el número de aplicaciones prohibidas había aumentado a 220.

Las aplicaciones prohibidas no sólo se eliminaron de las tiendas de aplicaciones de Google y Apple, sino que se pusieron en marcha mecanismos adicionales que hicieron que esas aplicaciones no funcionaran incluso cuando estaban preinstaladas (antes de la prohibición). Por ejemplo, los usuarios indios ven un mensaje de error de conexión a la red al abrir la popular aplicación TikTok (Figura 1).

Aunque el filtrado basado en la web ha sido ampliamente estudiado (véase este artículo y este otro), era la primera vez que se observaba un bloqueo de este tipo a nivel de aplicación, lo que hacía necesaria una investigación exhaustiva de las técnicas empleadas.

En un estudio conjunto realizado en el Instituto Max Planck de Informática, el IIIT de Delhi y el BITS Pilani de Goa, los investigadores revelaron que el bloqueo de aplicaciones no lo realizan los proveedores de servicios de Internet (ISP) indios , sino los servidores de aplicaciones. Esta nueva estrategia de bloqueo se aleja del modelo conocido de filtrado del tráfico: Los ISP restringen el acceso a los sitios web colocando reglas de cortafuegos en sus redes, pero no intervienen en el bloqueo de aplicaciones. Consulte el documento PAM 2024 para obtener más detalles.

Mecánica del filtrado de aplicaciones

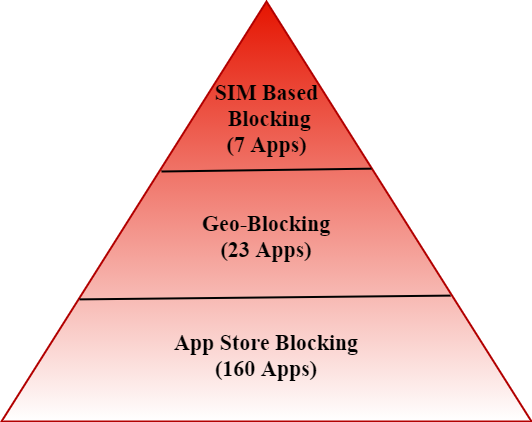

Los investigadores llevaron a cabo una minuciosa investigación técnica que incluía la ingeniería inversa de algunas aplicaciones bloqueadas. Utilizaron el proxy Man in The Middle (ver enlace) para ver el tráfico de las aplicaciones en texto plano e inspeccionaron el código descompilando las aplicaciones (ver enlace). El análisis reveló que existen tres niveles de bloqueo de aplicaciones para los usuarios indios.

- Las aplicaciones de nivel tres son las que no están disponibles en las tiendas de aplicaciones indias. Los investigadores informaron de 160 aplicaciones de este tipo; los usuarios pueden acceder a 136 directamente tras su instalación, como Dawn of Isles y Game of Sultans.

- Las aplicaciones de nivel dos, tras su instalación, seguirían sufriendo bloqueos. Estos editores de aplicaciones filtran selectivamente a los clientes indios mediante el geobloqueo, restringiendo el tráfico de aplicaciones originado en direcciones IP pertenecientes a ISP indios. Veintitrés (de las 160 anteriores) aplicaciones pertenecen a esta categoría (por ejemplo, PUBG, Baidu, ShareIt).

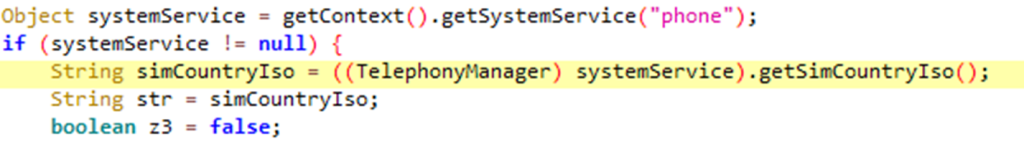

- Las aplicaciones de primer nivel emplean las técnicas más sofisticadas. Estas apps bloquean a los usuarios sondeando y extrayendo los códigos de país de las tarjetas SIM instaladas en sus teléfonos (véase la figura 2). En total, 7 (de las 23 anteriores) apps emplean este tipo de técnicas de filtrado (por ejemplo, TikTok, UC Browser, V-Fly).

Eludir el filtrado del lado del servidor

Para eludir el bloqueo de aplicaciones, los investigadores obtuvieron los archivos .apk de las aplicaciones bloqueadas de fuentes de terceros (por ejemplo, apkmirror.com) y los instalaron.

Tras la instalación, la mayoría de estas aplicaciones (136/160) eran accesibles y funcionaban como se esperaba. Las apps inaccesibles pertenecían a los niveles dos y uno.

Las aplicaciones de nivel dos eran accesibles a través de VPN, que cambiaban la IP de origen india por una extranjera.

Las siete aplicaciones restantes (en el nivel uno) sólo eran accesibles al extraer la tarjeta SIM y utilizar una VPN. Este paso ocultaba la información de localización de la tarjeta SIM y la dirección IP. La figura 3 resume los tres niveles de bloqueo.

Por qué los editores de aplicaciones están filtrando a los usuarios indios

Es natural preguntarse por qué los editores de aplicaciones filtran a los usuarios indios cuando muchos de ellos no operan desde la India.

Las pruebas anecdóticas sugieren que los editores esperaban que la prohibición fuera temporal y, por lo tanto, la acataron. Algunas empresas se estaban comunicando con el gobierno indio y esperaban su aprobación para relanzar las aplicaciones.

Sin embargo, en enero de 2021, el gobierno prohibió permanentemente las 220 aplicaciones. Incluso entonces, los editores de apps continuaron con el filtrado e impusieron una censura más estricta a los usuarios indios, mientras que los ISP no desempeñaron ningún papel. La razón por la que los editores de aplicaciones (y no los ISP) filtran a los usuarios indios sigue sin estar clara.

El camino por recorrer

Recientemente, la Cámara de Representantes de EE.UU. votó a favor de aprobar un proyecto de ley que podría conducir a la prohibición de TikTok en todo el país, citando la preocupación por la privacidad de los ciudadanos estadounidenses. Siguiendo el modelo de prohibición de aplicaciones existente, muchos editores de aplicaciones podrían adoptar técnicas similares estipulando las órdenes de las autoridades competentes de diferentes estados-nación.

Resulta alarmante que las aplicaciones puedan restringir a los usuarios incluso sin comunicarse con los servidores de aplicaciones. La lógica para extraer la identificación de la ubicación de los usuarios (por ejemplo, de las tarjetas SIM) puede estar incrustada dentro del binario de las apps. Esto es un motivo más de preocupación y, sin duda, hay que seguir trabajando para investigar este ámbito a medida que más gobiernos busquen promulgar prohibiciones similares.

En última instancia, el riesgo de prohibir aplicaciones y servicios debe sopesarse con el impacto de prohibir los derechos de las personas a la información y la capacidad de acceder a los servicios a través de canales de acceso integrados.

Devashish Gosain es investigador asociado en el MPI-INF y profesor asistente en el campus de Goa de BITS Pilani.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.

Foto de Solen Feyissa en Unsplash