Exponiendo las raíces del abuso de DNS por phishing

En resumen:

- Los registros de dominios maliciosos están concentrados, y los atacantes favorecen combinaciones específicas de registrador-TLD basadas en precios, servicios agrupados y políticas operativas en lugar de registrar dominios al azar.

- Los registradores de dominios que ofrecen descuentos y paquetes de servicios tienen más probabilidades de atraer a los actores maliciosos, mientras que los que aplican requisitos de registro más estrictos tienden a experimentar índices de abuso más bajos.

- Los controles de registro proactivos son eficaces, ya que reducen los abusos sin disuadir a los usuarios legítimos.

El Sistema de Nombres de Dominio (DNS) es un protocolo fundacional de Internet que, entre otras cosas, traduce las direcciones IP a nombres de dominio legibles por humanos. Por desgracia, los ciberdelincuentes también lo explotan para una amplia gama de actividades ilícitas, como el phishing, el spam, las operaciones de botnets y la distribución de malware.

Los dominios maliciosos acaban siendo bloqueados y suspendidos, lo que obliga a los atacantes a adquirir constantemente otros nuevos para mantener sus actividades delictivas. Como se ha demostrado anteriormente, los registros maliciosos no se distribuyen de manera uniforme: tienden a favorecer a determinados registradores y dominios de nivel superior (TLD).

Recientemente, mis colegas y yo examinamos más de 29.000 dominios para identificar las causas fundamentales de tales abusos (véase el artículo). Recopilamos 73 características y las clasificamos en los tres grupos siguientes que, según nuestra hipótesis, pueden influir en los atacantes para favorecer una determinada combinación registrador-TLD:

- Atributos de registro. Estos atributos describen las ofertas disponibles en el momento del registro, incluidos los precios de venta al público estimados, los descuentos, los métodos de pago aceptados y los servicios complementarios incluidos (por ejemplo, alojamiento web gratuito o certificado TLS).

- Verificaciones proactivas. Verificamos si existen medidas para evitar el registro de dominios de phishing, como la validación de la información de contacto, el bloqueo de palabras clave o las restricciones de registro (por ejemplo, el requisito de residencia).

- Prácticas de seguridad reactivas. Enviamos notificaciones a un subconjunto de registradores y comparamos los tiempos de actividad de los nombres de dominio maliciosos con los de aquellos sobre los que no informamos. Lo ideal sería que los tiempos de actividad más cortos disuadieran a los atacantes de utilizar determinados TLD y registradores, ya que una suspensión rápida podría llevarles a buscar alternativas.Si existe alguna medida para evitar el registro de dominios phishing, incluida la validación de la información de contacto, el bloqueo de palabras clave o las restricciones de registro (por ejemplo, un

El dinero importa, pero no solo

Como parte de nuestro estudio, construimos dos modelos estadísticos para identificar los factores impulsores del abuso del DNS y comparamos los registros maliciosos con los benignos.

Nuestros resultados sugieren que los ciberdelincuentes son sensibles a los precios, ya que una disminución de 1 USD en el precio de registro se asocia a un aumento del 6,6% en el número de dominios maliciosos. Además, un descuento de un dólar conlleva un aumento del 49% en el registro de dominios maliciosos, lo que pone de relieve un posible incentivo para que los ciberdelincuentes aprovechen las promociones.

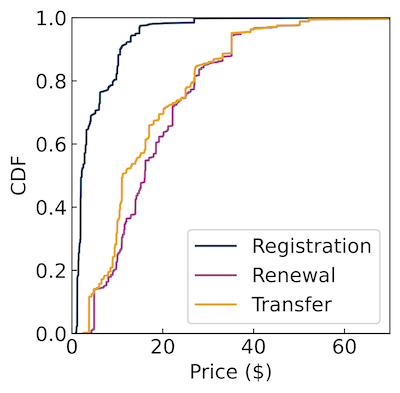

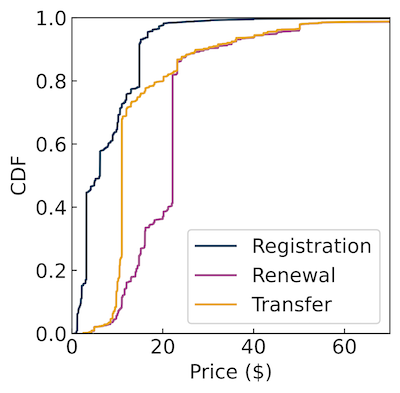

Las figuras 1 y 2 muestran la distribución de los precios de registro, renovación y transferencia de los dominios registrados maliciosamente y los benignos, respectivamente.

Registrar un dominio suele ser más barato que transferirlo o renovarlo. Dado que los dominios maliciosos suelen tener una vida corta, a los atacantes les preocupan menos los costes de transferencia o renovación. Los precios de registro de los dominios maliciosamente registrados oscilan entre 0,78 y 69 dólares, y casi el 50% cuestan 2 dólares o menos.

Por el contrario, los precios de registro de los dominios benignos tienden a ser más elevados, con un coste medio de 8,62 dólares frente a los 4,71 dólares de los maliciosos.

Los servicios gratuitos también dan lugar a tasas más elevadas de registros maliciosos. Por ejemplo, las API gratuitas están vinculadas a un aumento del 401% en los recuentos de abusos. Estas herramientas, cuando proporcionan acceso a la API para la creación de cuentas y el registro de dominios, pueden ayudar a los ciberdelincuentes a ampliar rápidamente sus infraestructuras maliciosas. El alojamiento web gratuito también está desproporcionadamente favorecido por los atacantes, mientras que los certificados TLS gratuitos resultan atractivos tanto para los grupos de usuarios maliciosos como para los benignos.

Las medidas proactivas disminuyen eficazmente el abuso, ya que las restricciones de registro provocan un descenso del 63% en el número de dominios registrados de forma maliciosa. Por el contrario, los registrantes legítimos no parecen verse disuadidos por estas prácticas preventivas.

Sorprendentemente, nuestros resultados indican que los tiempos de actividad (es decir, los tiempos de mitigación más rápidos) tienen poco efecto en los recuentos de abusos. Nuestra hipótesis es que incluso los periodos breves de funcionamiento pueden proporcionar credenciales valiosas y recompensas económicas a los atacantes, lo que limita la eficacia de las medidas de seguridad reactivas centradas en reducir los tiempos de actividad.

Ninguna característica es determinante

Los atacantes se sienten atraídos por una combinación de diferentes factores que, en conjunto, aumentan las posibilidades de abuso.

Características operativas como el acceso sin restricciones a la API, los descuentos agresivos y la verificación mínima de la identidad ponen de relieve puntos de intervención concretos. Aun así, cualquier esfuerzo de mitigación debe sopesarse frente a la complejidad de la aplicación, el coste operativo y el riesgo de disuadir a los clientes legítimos.

Para más información, consulte nuestro documento de CCS'25 "Exponer las raíces del abuso de DNS: A Data-Driven Analysis of Key Factors Behind Phishing Domain Registrations".

Yevheniya Nosyk es investigadora de ciberseguridad en KOR Labs, donde trabaja en DNS, mediciones de Internet y seguridad de redes. Se doctoró en Informática en la Universidad Grenoble Alpes en 2024.

Colaboradores: Maciej Korczyński, Carlos Gañán, Sourena Maroofi, Jan Bayer, Zul Odgerel, Samaneh Tajalizadehkhoob, Andrzej Duda.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.