Découvrir les racines de l'abus de DNS par hameçonnage

En bref :

- Les enregistrements de domaines malveillants sont concentrés, les attaquants privilégiant des combinaisons spécifiques de bureaux d'enregistrement et de domaines de premier niveau en fonction des prix, des services groupés et des politiques opérationnelles, plutôt que d'enregistrer des domaines au hasard.

- Les bureaux d'enregistrement de domaines qui proposent des réductions et des services groupés sont plus susceptibles d'attirer les acteurs malveillants, tandis que ceux qui appliquent des conditions d'enregistrement plus strictes ont tendance à enregistrer des taux d'abus plus faibles.

- Les contrôles proactifs de l'enregistrement sont efficaces et réduisent les abus sans décourager les utilisateurs légitimes.

Le système de noms de domaine (DNS) est un protocole Internet fondamental qui, entre autres, traduit les adresses IP en noms de domaine lisibles par l'homme. Malheureusement, les cybercriminels l'exploitent également pour un large éventail d'activités illicites, telles que l'hameçonnage, le spam, les opérations de botnet et la distribution de logiciels malveillants.

Les domaines malveillants finissent par être bloqués et suspendus, ce qui oblige les attaquants à en acheter constamment de nouveaux pour poursuivre leurs activités criminelles. Comme nous l'avons montré précédemment, les enregistrements malveillants ne sont pas uniformément répartis : ils ont tendance à favoriser certains bureaux d'enregistrement et domaines de premier niveau (TLD).

Récemment, mes collègues et moi-même avons examiné plus de 29 000 domaines afin d'identifier les causes profondes de ces abus (voir l'article). Nous avons recueilli 73 caractéristiques et les avons classées dans les trois groupes suivants qui, selon notre hypothèse, peuvent inciter les attaquants à favoriser une combinaison registrar-TLD particulière :

- Attributs d'enregistrement. Ces caractéristiques décrivent les offres disponibles au moment de l'enregistrement, y compris les prix de détail estimés, les remises, les méthodes de paiement acceptées et les services groupés gratuits (par exemple, un hébergement web ou un certificat TLS gratuit).

- Vérifications proactives. Nous vérifions s'il existe des mesures en place pour empêcher l'enregistrement de domaines de phishing, notamment la validation des coordonnées, le blocage des mots clés ou des restrictions d'enregistrement (par exemple, l'obligation de résidence).

- Pratiques de sécurité réactives. Nous envoyons des notifications à un sous-ensemble de bureaux d'enregistrement et comparons la durée de vie des noms de domaine malveillants à celle des noms de domaine qui n'ont pas fait l'objet d'un rapport. Des durées de disponibilité plus courtes devraient idéalement décourager les attaquants d'utiliser certains TLD et bureaux d'enregistrement, car une suspension rapide pourrait les inciter à chercher d'autres solutions.si des mesures sont en place pour empêcher l'enregistrement de domaines de phishing, y compris la validation des informations de contact, le blocage des mots clés ou des restrictions d'enregistrement (par ex.

L'argent compte, mais pas tout seul

Dans le cadre de notre étude, nous avons élaboré deux modèles statistiques afin d'identifier les facteurs déterminants des abus de DNS et nous avons comparé les enregistrements malveillants aux enregistrements bénins.

Nos résultats suggèrent que les cybercriminels sont sensibles au prix, puisqu'une baisse de 1 USD du prix d'enregistrement est associée à une augmentation de 6,6 % du nombre de domaines malveillants. En outre, une réduction d'un dollar entraîne une augmentation de 49 % des enregistrements de domaines malveillants, ce qui montre que les cybercriminels peuvent être tentés d'exploiter les promotions.

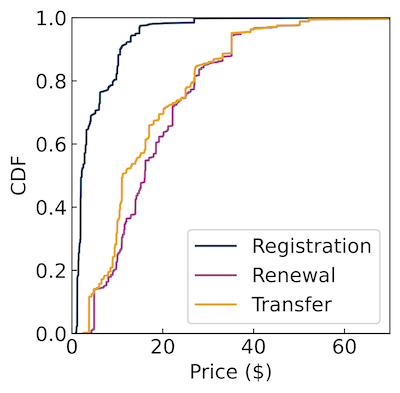

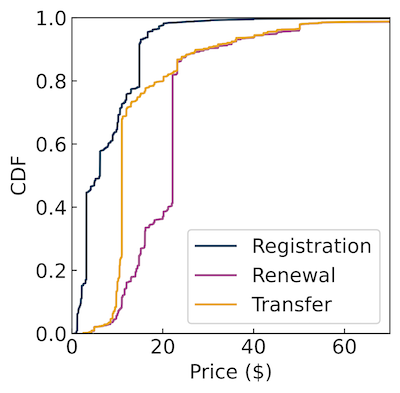

Les figures 1 et 2 ci-dessous montrent la distribution des prix d'enregistrement, de renouvellement et de transfert pour les domaines enregistrés de manière malveillante et les domaines bénins, respectivement.

L'enregistrement d'un domaine est généralement moins coûteux que son transfert ou son renouvellement. Comme les domaines malveillants ont généralement une durée de vie courte, les attaquants sont moins préoccupés par les coûts de transfert ou de renouvellement. Les prix d'enregistrement des domaines malveillants vont de 0,78 $ à 69 $, près de 50 % d'entre eux coûtant 2 $ ou moins.

Inversement, les prix d'enregistrement des domaines bénins tendent à être plus élevés, avec un coût moyen de 8,62 dollars, contre 4,71 dollars pour les domaines malveillants.

Les services gratuits entraînent également des taux plus élevés d'enregistrements malveillants. Par exemple, les API gratuites sont liées à une augmentation de 401 % du nombre d'abus. De tels outils, lorsqu'ils fournissent un accès API pour la création de comptes et l'enregistrement de domaines, peuvent aider les cybercriminels à développer rapidement leurs infrastructures malveillantes. L'hébergement web gratuit est également privilégié de manière disproportionnée par les attaquants, tandis que les certificats TLS gratuits attirent à la fois les groupes d'utilisateurs malveillants et bienveillants.

Les mesures proactives réduisent effectivement les abus, puisque les restrictions d'enregistrement entraînent une diminution de 63 % du nombre de domaines enregistrés de manière malveillante. Inversement, les titulaires légitimes ne semblent pas être découragés par ces pratiques préventives.

De manière surprenante, nos résultats indiquent que les temps de fonctionnement (c'est-à-dire les temps d'atténuation plus rapides) ont peu d'effet sur le nombre d'abus. Nous émettons l'hypothèse que même de brèves périodes de fonctionnement peuvent permettre aux attaquants d'obtenir des informations d'identification précieuses et des récompenses financières, ce qui limite l'efficacité des mesures de sécurité réactives axées sur la réduction des temps de fonctionnement.

Aucune caractéristique n'est déterminante

Les attaquants sont attirés par une combinaison de différents facteurs qui, ensemble, augmentent les risques d'abus.

Les caractéristiques opérationnelles telles que l'accès illimité à l'API, les remises agressives et la vérification minimale de l'identité mettent en évidence des points d'intervention concrets. Cependant, tout effort d'atténuation doit être évalué en fonction de la complexité de la mise en œuvre, du coût opérationnel et du risque de dissuader les clients légitimes.

Pour plus d'informations, consultez notre document CCS'25 "Exposing the Roots of DNS Abuse : A Data-Driven Analysis of Key Factors Behind Phishing Domain Registrations".

Yevheniya Nosyk est chercheuse en cybersécurité à KOR Labs, où elle travaille sur le DNS, les mesures Internet et la sécurité des réseaux. Elle a obtenu un doctorat en informatique à l'Université Grenoble Alpes en 2024.

Collaborateurs : Maciej Korczyński, Carlos Gañán, Sourena Maroofi, Jan Bayer, Zul Odgerel, Samaneh Tajalizadehkhoob, Andrzej Duda.

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.