Espada de doble filo: cómo los atacantes utilizan la misma infraestructura de nube en la que confiamos

En resumen

- Los actores maliciosos favorecen cada vez más el uso parcial de los servicios en la nube en lugar de migrar completamente su infraestructura.

- Esta diversidad hace que los abusos sean más difíciles de detectar y mitigar.

- Los esfuerzos en materia de seguridad deben centrarse no sólo en los sistemas alojados totalmente en la nube, sino también en las infraestructuras parciales y mixtas.

La computación en nube es un componente fundamental de la Internet actual, ya que permite que los servicios se amplíen rápidamente y funcionen a bajo coste. Estas ventajas también han hecho que las plataformas en la nube resulten atractivas para los ciberdelincuentes.

Recientemente, mis colegas y yo utilizamos datos DNS de OpenINTEL, clasificación de nubes de IP2Location y una lista de cinco proveedores de nubes líderes en el mercado para investigar cómo utilizan los atacantes los servicios en la nube y en qué se diferencia esto de los patrones de uso típicos.

Examinamos tres componentes esenciales de la infraestructura de dominios, el alojamiento web, el DNS y el correo electrónico, para comprender no sólo dónde se aloja el contenido malicioso, sino cómo montan los atacantes su infraestructura.

Nuestras conclusiones sugieren que las plataformas en nube se utilizan de forma cada vez más selectiva y estratégica, lo que plantea nuevos retos para la seguridad y la política de Internet.

Un cambio hacia el uso parcial de la nube

Una de nuestras principales conclusiones es que los actores maliciosos favorecen cada vez más el uso parcial de los servicios en la nube en lugar de migrar completamente su infraestructura.

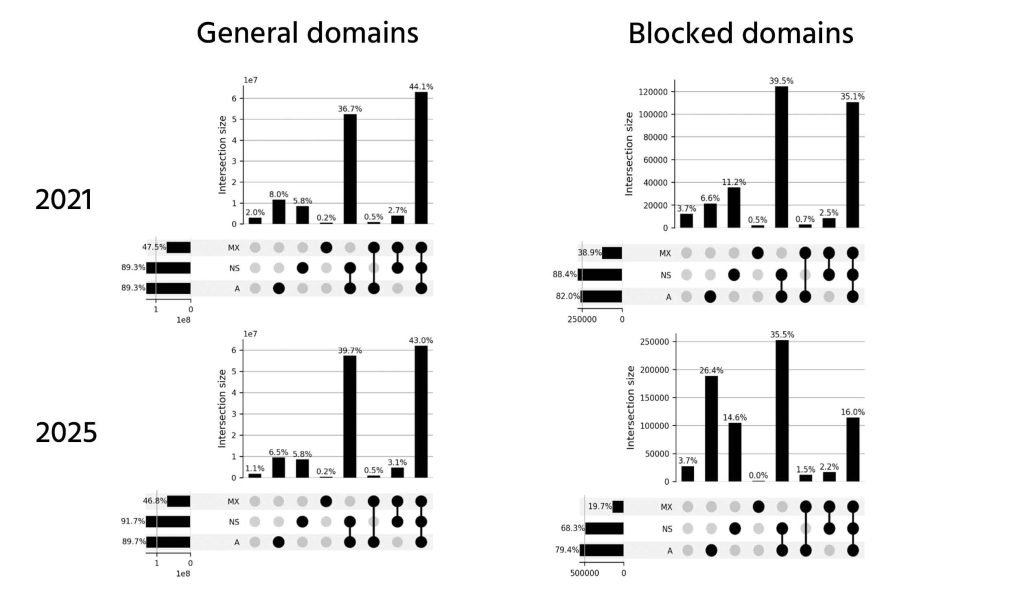

Para comprender cómo ha cambiado la infraestructura maliciosa a lo largo del tiempo, comparamos los patrones de uso de la nube en 2021 y 2025 tanto para los dominios generales como para los bloqueados. Nos centramos en.com porque es el más utilizado y un dominio de primer nivel barato, lo que lo hace común tanto para el uso benigno como para el malicioso.

La figura 1 muestra que, si bien la adopción general de la nube en los dominios generales se ha mantenido relativamente estable, existe un cambio hacia el uso parcial de la nube en lugar de su despliegue completo. Esta tendencia es especialmente pronunciada en el caso de los dominios bloqueados, ya que los atacantes confían cada vez más en los servicios en la nube principalmente para el alojamiento web. Al mismo tiempo, la proporción de dominios bloqueados que utilizan una infraestructura totalmente basada en la nube ha descendido bruscamente, lo que sugiere una creciente preferencia por configuraciones híbridas que pueden ayudar a eludir la detección o reducir la dependencia de un único proveedor.

Ningún proveedor de nube domina el abuso

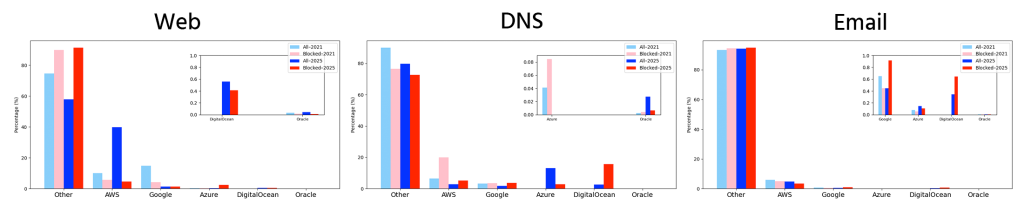

A pesar de que los principales proveedores, como AWS, Google y Azure, alojan muchos dominios generales, la mayor parte de la infraestructura maliciosa está repartida entre una gama más amplia de proveedores de nubes. Esta diversidad hace que los abusos sean más difíciles de detectar y mitigar, ya que no existe un único punto de control.

Es importante destacar que tener una gran cuota de mercado no significa automáticamente albergar una gran proporción de dominios maliciosos. Esto sugiere que las políticas de los proveedores, las prácticas de seguridad y los mecanismos de respuesta a los abusos importan, aunque su impacto sea difícil de medir directamente.

La geografía sigue siendo importante

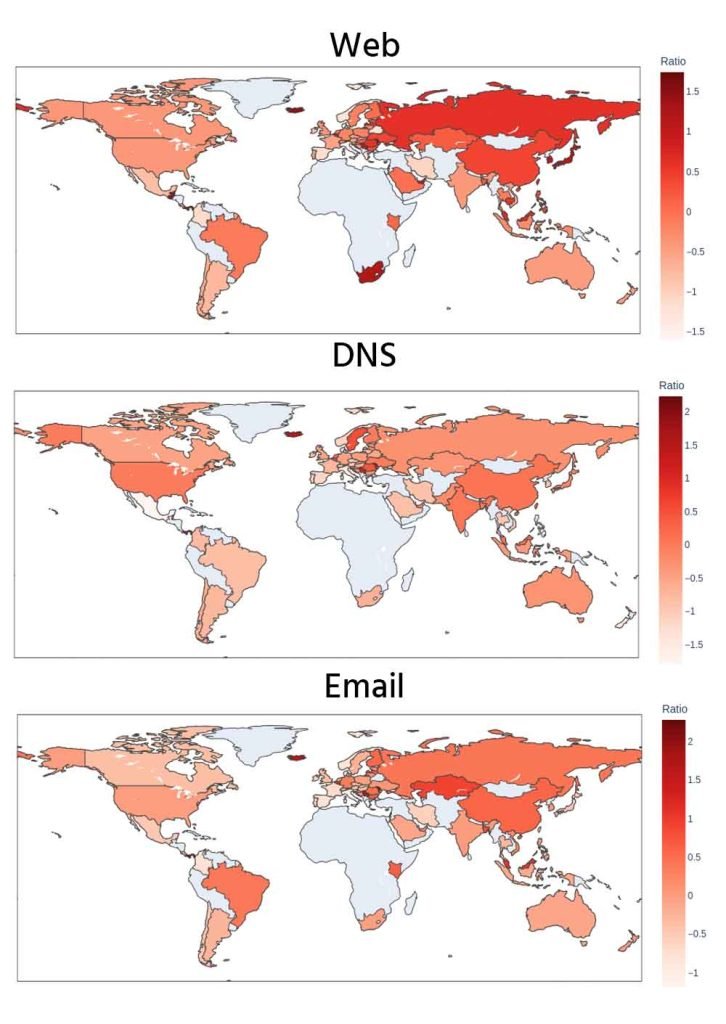

También examinamos la probabilidad de que diferentes países alojen dominios bloqueados en comparación con su alojamiento de dominios generales. La figura 3 ilustra dónde es más frecuente el abuso que dónde se alojan muchos dominios. En las infraestructuras de alojamiento web, DNS y correo electrónico, países como China y Rusia muestran ratios más elevados de actividad maliciosa, lo que refleja una mayor concentración relativa de abusos más que un volumen absoluto. En general, los patrones geográficos son consistentes en todos los componentes de la infraestructura, diferenciándose principalmente en la intensidad.

Qué significa esto para la política y la práctica

Nuestros hallazgos apuntan a varias conclusiones importantes:

- El abuso de la nube está evolucionando y los atacantes utilizan configuraciones de nube híbrida.

- Los esfuerzos en materia de seguridad deben centrarse no sólo en los sistemas alojados totalmente en la nube, sino también en las infraestructuras parciales y mixtas.

La computación en nube sigue siendo esencial para una Internet abierta y escalable. Sin embargo, como ilustra esta investigación, para proteger Internet es necesario comprender cómo se puede hacer un uso indebido de la infraestructura compartida y adaptar los mecanismos defensivos en consecuencia.

Lea nuestro documento "Espada de doble filo: un estudio empírico sobre la contribución de los proveedores de nube en infraestructuras maliciosas" para saber más sobre nuestra metodología y análisis completo.

Sousan Tarahomi es doctorando en el grupo de Diseño y Análisis de Sistemas de Comunicación (DACS) de la Universidad de Twente.