Une épée à double tranchant : comment les attaquants utilisent l'infrastructure en nuage sur laquelle nous comptons

En bref

- Les acteurs malveillants privilégient de plus en plus l'utilisation partielle des services en nuage plutôt que la migration complète de leur infrastructure.

- Cette diversité rend les abus plus difficiles à détecter et à limiter.

- Les efforts de sécurité doivent se concentrer non seulement sur les systèmes entièrement hébergés dans le nuage, mais aussi sur les infrastructures partielles et mixtes.

L'informatique en nuage est un élément fondamental de l'internet d'aujourd'hui, qui permet aux services d'évoluer rapidement et de fonctionner à faible coût. Ces avantages ont également rendu les plateformes en nuage attrayantes pour les cybercriminels.

Récemment, mes collègues et moi-même avons utilisé les données DNS d'OpenINTEL, la classification des nuages d'IP2Location et une liste de cinq fournisseurs de nuages leaders sur le marché pour étudier la manière dont les attaquants utilisent les services en nuage et en quoi cela diffère des modèles d'utilisation habituels.

Nous avons examiné trois composantes essentielles de l'infrastructure des domaines, à savoir l'hébergement web, le DNS et le courrier électronique, afin de comprendre non seulement où les contenus malveillants sont hébergés, mais aussi comment les attaquants assemblent leur infrastructure.

Nos conclusions suggèrent que les plateformes en nuage sont utilisées de manière de plus en plus sélective et stratégique, ce qui pose de nouveaux défis en matière de sécurité et de politique de l'internet.

Une évolution vers l'utilisation partielle de l'informatique en nuage

L'une de nos principales conclusions est que les acteurs malveillants privilégient de plus en plus l'utilisation partielle des services en nuage plutôt que la migration complète de leur infrastructure.

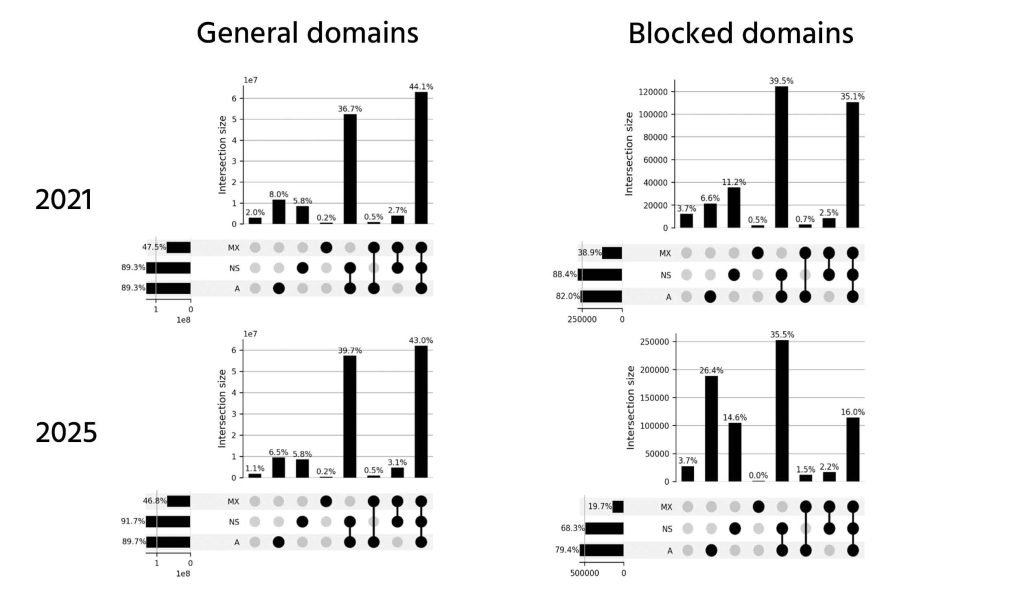

Pour comprendre comment l'infrastructure malveillante a évolué au fil du temps, nous avons comparé les schémas d'utilisation du cloud en 2021 et 2025 pour les domaines généraux et les domaines bloqués. Nous nous sommes concentrés sur le domaine.com parce qu'il s'agit du domaine de premier niveau le plus utilisé et le moins cher, ce qui le rend commun pour les utilisations bénignes et malveillantes.

La figure 1 montre que si l'adoption globale de l'informatique en nuage dans les domaines généraux est restée relativement stable, on observe une évolution vers une utilisation partielle de l'informatique en nuage plutôt que vers un déploiement complet de l'informatique en nuage. Cette tendance est particulièrement prononcée pour les domaines bloqués, car les attaquants font de plus en plus appel aux services en nuage, principalement pour l'hébergement de sites web. Dans le même temps, la part des domaines bloqués utilisant une infrastructure entièrement dans le nuage a fortement diminué, ce qui suggère une préférence croissante pour les configurations hybrides qui peuvent aider à échapper à la détection ou à réduire la dépendance à l'égard d'un seul fournisseur.

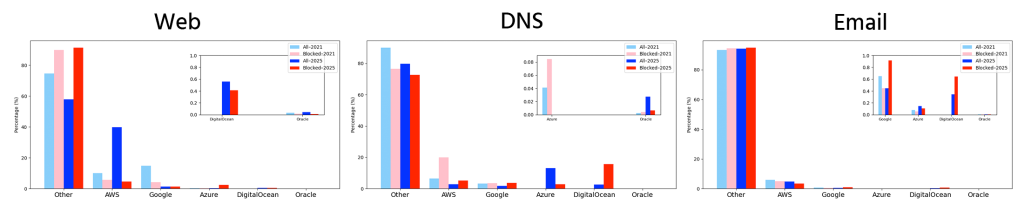

Aucun fournisseur d'informatique en nuage ne domine les abus

Bien que les principaux fournisseurs comme AWS, Google et Azure hébergent de nombreux domaines généraux, la plupart des infrastructures malveillantes sont réparties entre un plus grand nombre de fournisseurs de services en nuage. Cette diversité rend les abus plus difficiles à détecter et à limiter, car il n'existe pas de point de contrôle unique.

Il est important de noter que le fait de détenir une grande part de marché ne signifie pas automatiquement que l'on héberge une grande part de domaines malveillants. Cela suggère que les politiques des fournisseurs, les pratiques de sécurité et les mécanismes de réponse aux abus sont importants, même si leur impact est difficile à mesurer directement.

La géographie a encore de l'importance

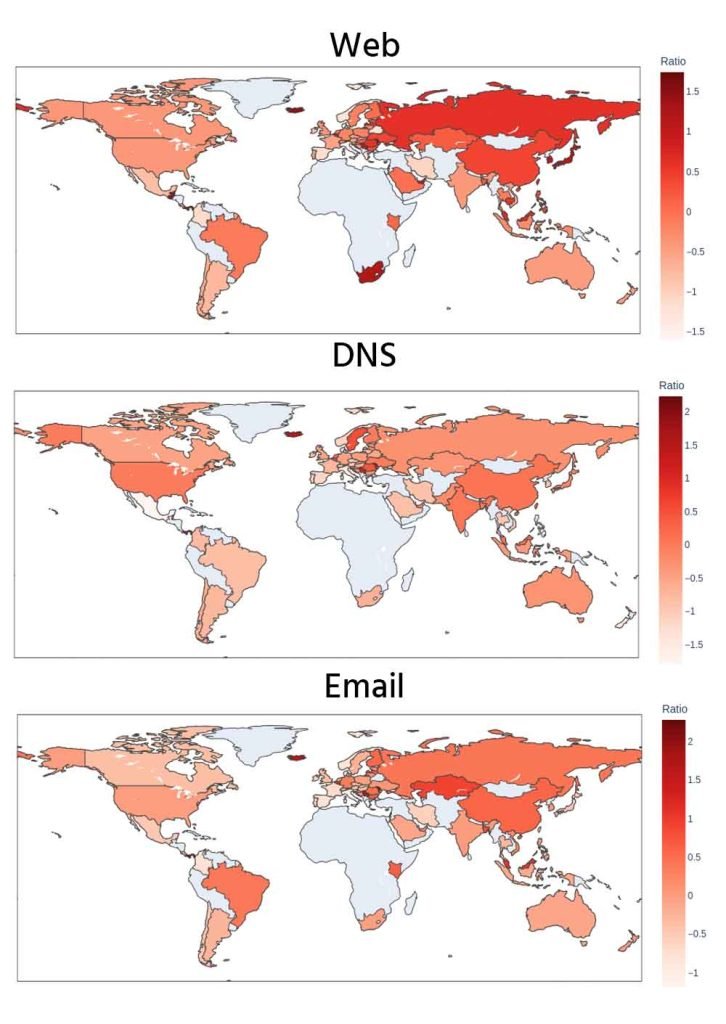

Nous avons également examiné la probabilité que différents pays hébergent des domaines bloqués par rapport à l'hébergement de domaines généraux. La figure 3 illustre les pays où les abus sont plus fréquents que ceux où de nombreux domaines sont hébergés. En ce qui concerne l'hébergement web, le DNS et l'infrastructure de messagerie, des pays tels que la Chine et la Russie affichent des taux d'activité malveillante plus élevés, ce qui reflète une concentration relative plus importante des abus plutôt qu'un volume absolu. Dans l'ensemble, les schémas géographiques sont cohérents pour tous les composants de l'infrastructure et diffèrent principalement par leur intensité.

Ce que cela signifie pour la politique et la pratique

Nos résultats mettent en évidence plusieurs points importants :

- L'utilisation abusive de l'informatique en nuage évolue et les attaquants utilisent des configurations hybrides.

- Les efforts de sécurité doivent se concentrer non seulement sur les systèmes entièrement hébergés dans le nuage, mais aussi sur les infrastructures partielles et mixtes.

L'informatique en nuage reste essentielle pour un internet ouvert et évolutif. Toutefois, comme le montre cette recherche, pour protéger l'internet, il faut comprendre comment l'infrastructure partagée peut être utilisée à mauvais escient et adapter les mécanismes de défense en conséquence.

Lisez notre article "Double-Edged Sword : An Empirical Study on the Contribution of Cloud Providers in Malicious Infrastructure" (Une épée à double tranchant : une étude empirique sur la contribution des fournisseurs d'informatique en nuage dans les infrastructures malveillantes) pour en savoir plus sur notre méthodologie et notre analyse complète.

Sousan Tarahomi est candidate au doctorat dans le groupe Design and Analysis of Communication Systems (DACS) à l'université de Twente.