Il existe désormais un moyen de mesurer le ciblage QUIC par les boîtes intermédiaires

En bref

- Des censeurs à l'échelle nationale ont été observés en train de filtrer le trafic en ciblant de nouveaux protocoles de transport sécurisés tels que QUIC.

- Une nouvelle technique, IRBlock, mise au point dans le cadre du programme de bourses de recherche Pulse, valide ces affirmations et démontre son application en Iran.

- Ces résultats peuvent informer les décideurs politiques et les concepteurs de protocoles de réseau afin d'accroître la sécurité et la résilience des nouveaux protocoles de transport.

Depuis plus de quarante ans, l'internet s'appuie sur le protocole de contrôle de transmission (TCP) pour assurer un transport fiable entre les navigateurs et les serveurs web. Pendant la majeure partie de cette période, les données utiles envoyées par TCP n'étaient pas cryptées, ce qui posait des problèmes de sécurité et de respect de la vie privée, en particulier de la part des boîtes intermédiaires.

Une middlebox est un dispositif capable d'inspecter et de manipuler/bloquer le trafic Internet en utilisant des règles et des heuristiques prédéfinies. De nombreux gouvernements les utilisent pour censurer le contenu.

Au début des années 2010, l'adoption du protocole HTTPS s'est accélérée, les particuliers et les organisations cherchant à établir des canaux cryptés sur les connexions TCP. HTTPS est l'abréviation de HTTP (le protocole utilisé par les navigateurs web), superposé à un flux crypté fourni par Transport Layer Security (TLS).

Cependant, les boîtes intermédiaires ont évolué pour inspecter les noms des serveurs de destination (SNI) sur les connexions HTTPS sortantes, ce qui permet à nouveau à certaines autorités de bloquer des sites web.

En 2021, le protocole QUIC a été présenté comme une alternative de transport fiable pour le web, qui surmonte ces problèmes de confidentialité et est compatible avec l'infrastructure de réseau existante. QUIC s'appuie sur le protocole UDP (User Datagram Protocol), auquel il ajoute le cryptage et la fiabilité. HTTP/3, la variante moderne de HTTP construite sur QUIC, est désormais prise en charge par tous les principaux navigateurs, qu'il s'agisse de smartphones ou d'ordinateurs. Il est très probable que cet article ait été transmis à votre navigateur via HTTP/3.

Cependant, à l'instar du HTTPS, on a observé que des censeurs à l'échelle nationale se livraient à un filtrage du trafic ciblé sur le QUIC. Dans le cadre de ma bourse de recherche 2025 Pulse, j'ai cherché à examiner l'application des techniques d'analyse des paquets du QUIC pour valider ces affirmations.

QUIC Censure

Comme pour HTTPS, une connexion QUIC commence par l'envoi du nom du serveur de destination, entre autres paramètres. Ces informations sont chiffrées, mais les clés de chiffrement peuvent être obtenues par des renifleurs de paquets sur les réseaux. Alors, qu'est-ce qui empêche une boîte intermédiaire d'appliquer les mêmes stratégies d'interruption de connexion que pour TCP et HTTPS ?

C'est plus difficile que pour TCP et HTTPS, mais pas impossible. Tout d'abord, une boîte intermédiaire doit effectuer relativement plus de travail pour décrypter et inspecter la poignée de main QUIC. Deuxièmement, QUIC prend en charge la migration des connexions - un client qui a initialement créé une connexion sur un réseau WiFi continuera à utiliser la même connexion après être passé à un réseau cellulaire. Il est donc difficile pour les boîtes intermédiaires de suivre une connexion à travers différents modes de connectivité. Mais ce n'est pas impossible.

C'est toujours le DNS

Il existe un protocole encore plus fondamental pour le web : le système de noms de domaine (DNS). Lorsqu'un navigateur lance Google, il recherche le nom google.com par rapport à un ensemble de serveurs de noms. Ces serveurs de noms renvoient l'adresse IP de google.comque le navigateur utilise ensuite pour établir une connexion via TCP ou QUIC. Si une boîte intermédiaire parvient à perturber le DNS, il n'est plus nécessaire de recourir à des techniques de perturbation plus sophistiquées ciblant le QUIC. L'une de ces méthodes de perturbation du DNS est l'injection de DNS.

Injection DNS

Le DNS a été utilisé avec succès pour perturber les connexions aux serveurs web à grande échelle. En effet, la forme la plus courante de DNS n'est pas cryptée et est donc visible par les boîtes intermédiaires.

L'interruption du DNS empêche essentiellement toute connexion ultérieure à un site web, quel que soit le protocole utilisé.

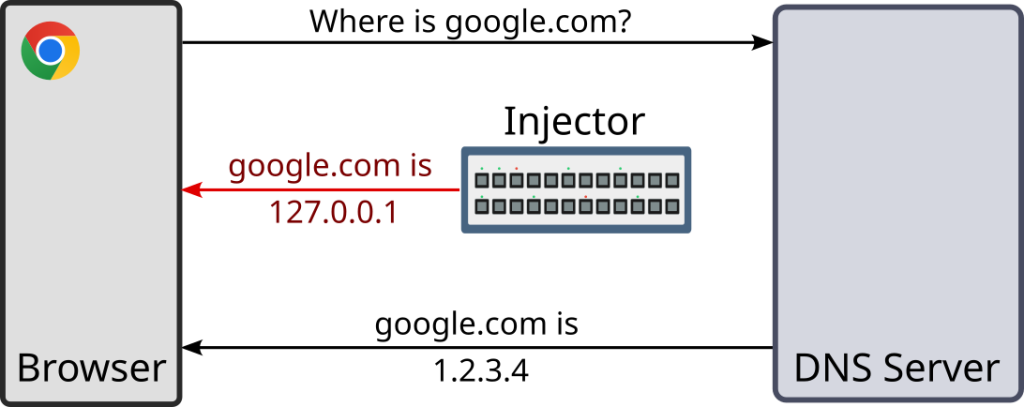

L'une des principales méthodes utilisées par les boîtes intermédiaires pour perturber le DNS consiste à injecter des réponses incorrectes aux requêtes DNS. La figure 1 montre un navigateur recevant une réponse incorrecte, 127.0.0.1La réponse de la boîte intermédiaire est plus rapide que la réponse réelle, 1.2.3.4. Le navigateur tente ensuite d'établir une connexion avec 127.0.0.1mais cette connexion échoue.

Les injecteurs de DNS sont souvent bidirectionnels, c'est-à-dire qu'ils ne distinguent pas les requêtes DNS provenant de l'extérieur de leur réseau de celles provenant de l'intérieur du réseau. Cela permet aux chercheurs d'étudier l'injection de DNS dans les réseaux à l'aide de machines de mesure situées à distance. Comme les machines effectuant les mesures ne sont plus contraintes de se trouver à l'intérieur de réseaux spécifiques, elles peuvent observer l'injection de DNS à grande échelle. Lorsque nous échantillonnons les chemins de réseau sur l'internet en utilisant la présence de serveurs de noms, nous constatons qu'une grande partie des zones géographiques contiennent des serveurs DNS qui renvoient de manière incorrecte des adresses IPv4 en tant que réponses pour des domaines inexistants. Ces réponses peuvent être le résultat d'un injecteur DNS ou d'un serveur de noms mal configuré.

Déduire l'interférence QUIC

Nos travaux s'appuient sur des injecteurs bidirectionnels pour déduire le comportement de la boîte intermédiaire à l'égard des charges utiles du protocole de datagramme utilisateur (UDP) moderne, telles que QUIC. En analysant les signatures des réponses DNS injectées, nous prédisons la censure contre les protocoles basés sur UDP, y compris ceux au-delà du DNS.

Nos premiers résultats suggèrent fortement l'application de techniques d'inspection et de filtrage des paquets profonds sur UDP utilisant des charges utiles QUIC dans certains systèmes autonomes en Iran.

Nos résultats et notre technique (IRBlock) complètent les recherches existantes sur la censure QUIC, avec l'avantage supplémentaire de ne pas nécessiter de points d'observation dans le pays ou de volontaires humains pour effectuer les mesures. Ils contribuent également à informer les décideurs politiques et les concepteurs de protocoles de réseau sur les nouvelles stratégies de censure employées par les réseaux à grande échelle dans le monde entier.

Pour plus d'informations, reportez-vous à l'article intitulé "IRBlock : A Large-Scale Measurement Study of the Great Firewall of Iran" que nous avons présenté à la conférence USENIX Security '25.

Karthik Nishanth est étudiant en master d'informatique à l'université de Colombie-Britannique, sous la direction des professeurs Nguyen Phong Hoang et Alexander Gamero-Garrido, et titulaire d'une bourse de recherche 2025 Pulse.

Les opinions exprimées par l'auteur ne représentent pas nécessairement celles de ses sponsors et affiliations.