Mesurer la falsification des connexions dans le monde entier

Une boîte intermédiaire est un dispositif de réseau informatique capable de transformer, d'inspecter, de filtrer et de manipuler le trafic Internet - autrement appelé altération de la connexion - qui est considéré comme restreint entre les clients et les serveurs pour des raisons telles que la violation des droits d'auteur ou la censure sur l'Internet.

Bien que ces intentions visent à améliorer la sécurité et les performances, il est nécessaire d'auditer et de mesurer leur utilisation, non seulement pour surveiller les restrictions opaques à la liberté de l'internet, mais aussi pour aider les fournisseurs de contenu à comprendre et à expliquer les raisons de l'indisponibilité.

Jusqu'à présent, la compréhension de l'altération des connexions par la communauté s'est appuyée uniquement sur des mesures actives. Il s'agit d'obtenir l'accès à certains réseaux en achetant des points d'observation ou en recrutant des volontaires et d'effectuer des mesures sur le contenu Internet à partir de ces réseaux pour tester la joignabilité. Cependant, les mesures actives sont intrinsèquement limitées par l'indisponibilité de données réelles fournies par les utilisateurs, par le manque de points d'observation accessibles dans de nombreux réseaux et par la nécessité d'identifier et de mettre à jour les contenus importants à tester.

C'est pourquoi mes collègues de l'Université du Michigan, de Cloudflare, de l'EPFL et de l'Université du Maryland et moi-même avons mis au point une méthodologie entièrement passive qui nous permet de détecter les altérations de connexion à partir de données d'utilisateurs réelles.

Points clés :

- Les boîtes intermédiaires qui falsifient le trafic des clients présentent des schémas de trafic qui ne ressemblent pas au trafic typique d'un client vers un serveur.

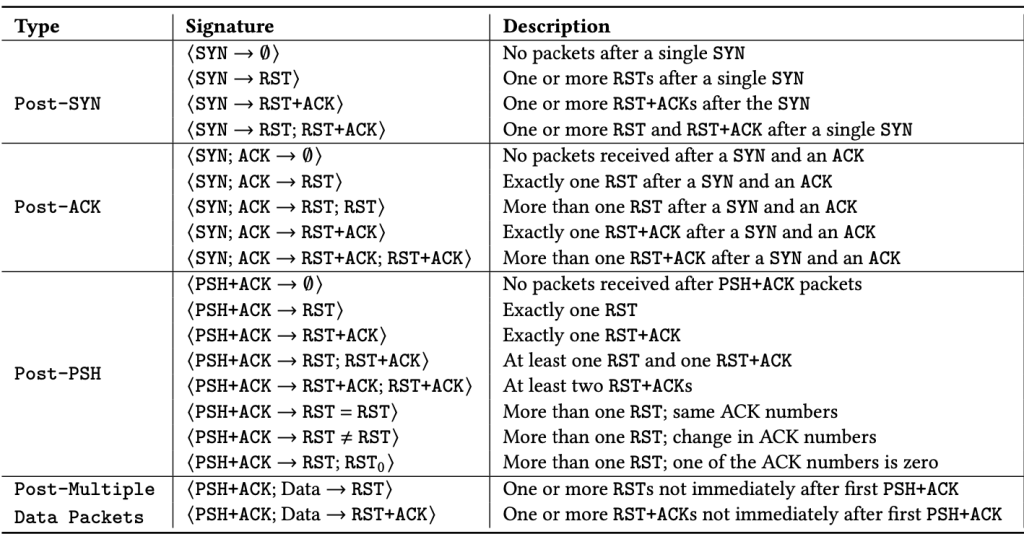

- Les chercheurs ont mis au point un ensemble de 19 signatures de falsification, des séquences de paquets qui peuvent indiquer une falsification de la boîte intermédiaire.

- Certaines signatures ne sont observées que dans certaines régions (par exemple, PSH ⟶ RST;RST₀ n'est observée qu'en Chine), tandis que d'autres sont observées dans le monde entier.

Comment détecter passivement la falsification des connexions ?

Comme le montre la figure 1, une connexion typique d'un navigateur à un serveur web implique l'établissement d'une poignée de main TCP (également appelée poignée de main SYN), puis l'échange de plusieurs paquets de données. Le premier paquet de données contient généralement le message d'accueil du client TLS ou la demande GET pour les connexions HTTP. Une fois l'échange de données terminé, la connexion est interrompue à l'aide d'une poignée de main FIN.

Cependant, lorsque les boîtes intermédiaires altèrent le trafic, elles provoquent des schémas de trafic différents de ceux d'une connexion TCP classique. Les boîtes intermédiaires altèrent le trafic soit en.. :

- l'injection de paquets destinés à mettre fin aux connexions, tels que les paquets TCP Reset (RST) (figure 2), ou

- L'abandon de paquets oblige le client et le serveur à fermer la connexion (figure 3).

La présence de paquets TCP RST ou de chutes de paquets est un indicateur clé de l'altération d'une connexion. Bien que les RST TCP et les pertes de paquets soient extrêmement courants sur l'internet, l'incidence à grande échelle de ces schémas se produisant exactement au stade où les boîtes intermédiaires agissent (par exemple, immédiatement après le bonjour du client TLS) est très révélatrice d'une intention de falsification. En voici un exemple :

- L'appareil de censure en Chine (également appelé le Grand Firewall) injecte plusieurs paquets RST après avoir observé un nom de domaine restreint dans le message d'accueil du client TLS.

- Les boîtes intermédiaires de censure en Iran abandonnent le paquet TLS client hello en cas d'altération.

En s'inspirant de travaux antérieurs sur la détection de la censure et de l'examen manuel de données passives à grande échelle collectées par un grand CDN, nous avons mis au point un ensemble de 19 signatures de falsification, des séquences de paquets susceptibles d'indiquer une falsification de la boîte à outils. Ces séquences de paquets détectent la falsification à différents stades d'une connexion TCP et détectent principalement l'injection RST et la falsification basée sur l'abandon de paquets.

Nous notons ici que ces signatures ne détectent pas uniquement la falsification : certains comportements spécifiques des clients (tels que les "happy eyeballs", le balayage et les fermetures forcées de connexion) peuvent entraîner l'apparition de ces schémas, mais nous espérons que notre étude pourra révéler des schémas à grande échelle qui pourront être étudiés plus en détail grâce à des mesures actives. Nous fournissons une analyse détaillée de chacune des signatures et les évaluons dans notre document.

Analyse globale de l'altération des connexions

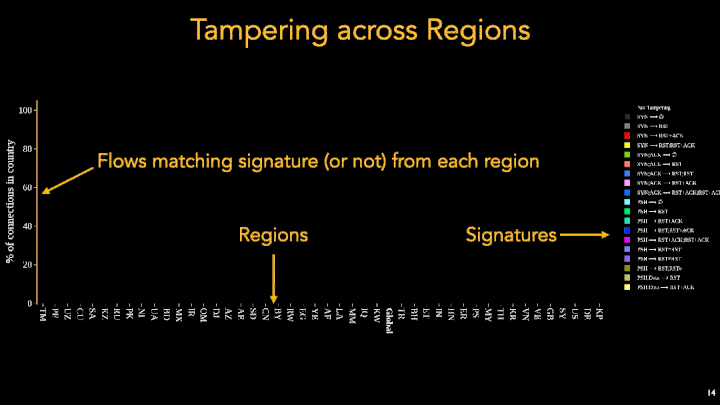

Nous avons appliqué nos signatures à 0,01 % de toutes les connexions entrantes chez Cloudflare, un grand fournisseur de CDN avec plus de 275 points de présence et une connectivité mondiale. Les résultats présentés dans la figure 4 sont issus de deux semaines de données passives en janvier 2023.

Ils montrent que certaines signatures ne sont observées que dans certaines régions (par exemple, PSH ⟶ RST;RST₀ n'est observé qu'en Chine) alors que d'autres sont observées dans le monde entier (par exemple, PSH;Data ⟶ RST). Cela indique que nos signatures capturent les deux cas de fermeture de connexion communs à différents pays (qui peuvent ne pas être dus à une falsification). Elles révèlent également des propriétés spécifiques de systèmes de censure bien connus, tels que le "Great Firewall". Nos résultats mettent en évidence des régions qui nécessitent un examen plus approfondi (par exemple, le Pérou et l'Ouzbékistan) tout en confirmant les observations sur les systèmes de censure faites dans des travaux antérieurs (Chine et Iran).

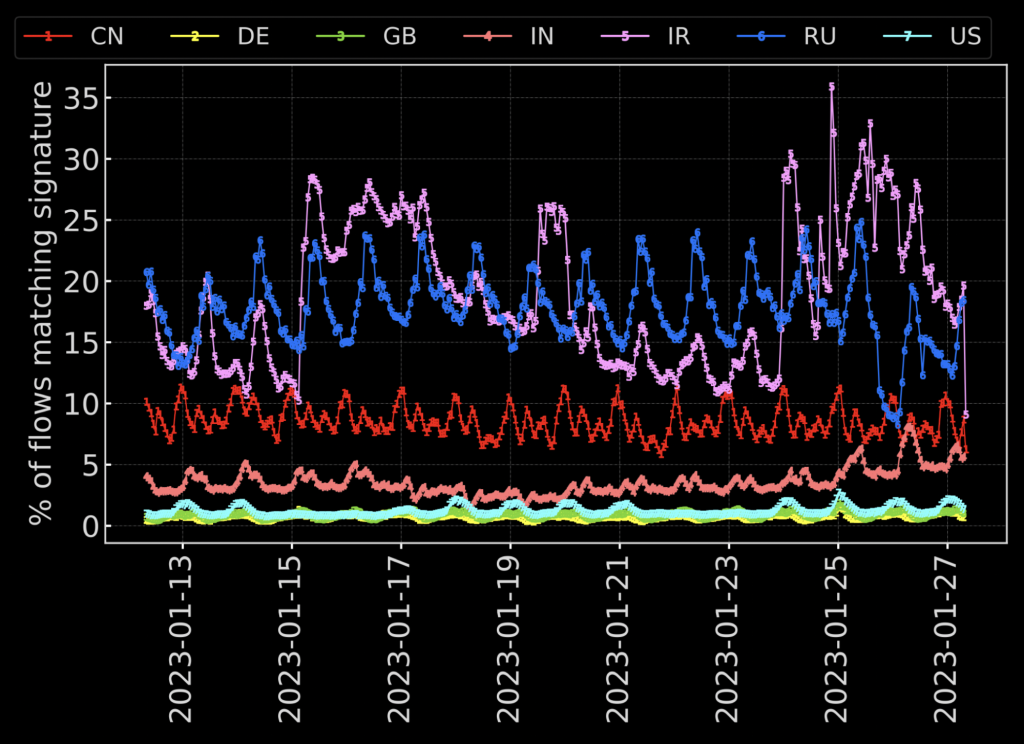

Les mesures passives nous ont également permis d'observer les tendances en matière de falsification dans le monde réel au fil du temps. La figure 5 montre que la falsification représente un pourcentage plus important du trafic en provenance de certains pays à certaines heures et certains jours, en particulier en Russie et en Iran.

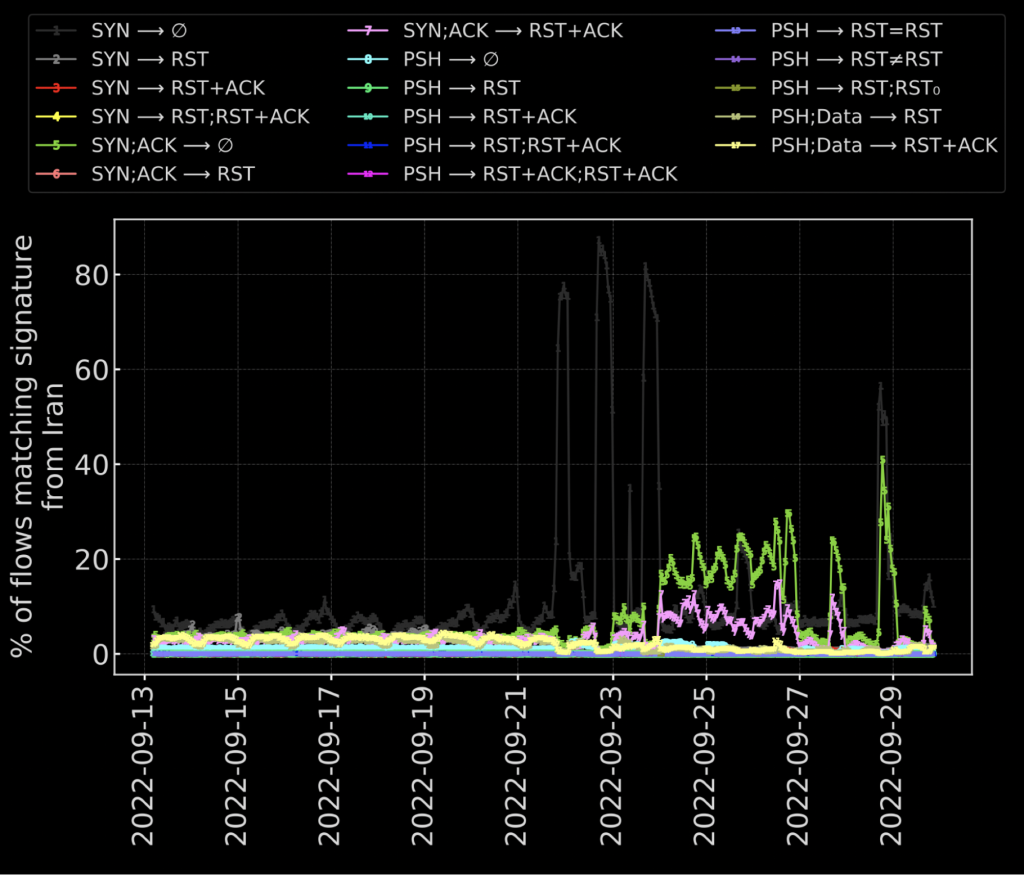

En ce qui concerne ce dernier point, nous pouvons également constater que les manipulations ont augmenté en Iran à la suite des manifestations de septembre 2022 (figure 6).

Améliorer la résolution des problèmes de santé sur Internet

Nous considérons les mesures passives comme un complément puissant aux stratégies de mesures actives et, ensemble, ces techniques peuvent nous fournir une image beaucoup plus complète de l'altération des connexions à l'échelle mondiale. Nous encourageons les fournisseurs de services et les FAI à adopter notre technique afin de contribuer aux connaissances de la communauté sur la terminaison des connexions. N'hésitez pas à nous contacter !

Pour en savoir plus, consultez notre document de recherche SIGCOMM et SIGCOMM Talk.

Ram Sundara Raman est candidat au doctorat à l'université du Michigan et ses recherches portent sur la mesure des interférences et de la censure des réseaux à grande échelle. Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.