Vortex BGP : les tourbillons de routage Internet provoquent des pannes en empêchant la convergence

En bref

- Un vortex BGP exploite des politiques de routage largement utilisées pour déclencher des oscillations persistantes entre les principaux réseaux Internet, ce qui peut entraîner des pannes d'Internet.

- Les 21/30 plus grands réseaux sont susceptibles de subir des attaques BGP Vortex ; une attaque coordonnée pourrait avoir un impact sur 96% de tous les réseaux Internet.

- Cet exploit est rendu possible par le manque inhérent de garanties de stabilité de BGP et par les AS qui soutiennent des politiques de routage violant les règles de stabilité de BGP.

L'internet dépend du Border Gateway Protocol (BGP), un protocole conçu il y a plus de 30 ans pour acheminer le trafic entre les réseaux. Malgré son importance, le BGP ne dispose pas de mécanismes modernes de sécurité et de stabilité, ce qui le rend difficile à configurer et donc sensible à l'instabilité, aux pannes et aux attaques.

Mes collègues et moi-même avons présenté une nouvelle vulnérabilité, BGP Vortex, lors de la conférence USENIX Security 2025, qui peut inonder l'internet de messages BGP, provoquant des perturbations de routage à grande échelle. Un BGP Vortex peut être déclenché involontairement ou exploité de manière malveillante sous la forme d'une attaque par déni de service (DoS).

L'internet comprend de nombreux réseaux indépendants de grande taille, appelés collectivement systèmes autonomes (AS). Le protocole BGP relie ces AS, leur permettant de communiquer et d'échanger des informations de routage. Sans BGP, l'internet serait fragmenté, ce qui signifie que les hôtes d'un AS ne pourraient pas atteindre les hôtes d'un autre AS.

BGP échange des "routes" composées des adresses IP à acheminer, du chemin AS (séquence d'AS que le trafic doit traverser pour atteindre les adresses IP) et de métadonnées supplémentaires. Lorsqu'un AS reçoit une nouvelle route BGP, il vérifie si la nouvelle route est préférable à la route actuelle vers la destination. Si c'est le cas, l'AS adopte la nouvelle route, s'ajoute au chemin d'AS et la partage avec certains de ses AS voisins.

L'un des problèmes fondamentaux du protocole BGP est ce que l'on appelle les "oscillations d'itinéraires", c'est-à-dire le fait que les AS passent continuellement d'un itinéraire à l'autre pour les mêmes préfixes IP. Cela sollicite l'unité centrale d'un routeur et peut entraîner une perte de connectivité pour certaines parties du réseau. Des recherches antérieures ont montré que les oscillations peuvent être évitées si les AS suivent des règles de routage spécifiques.

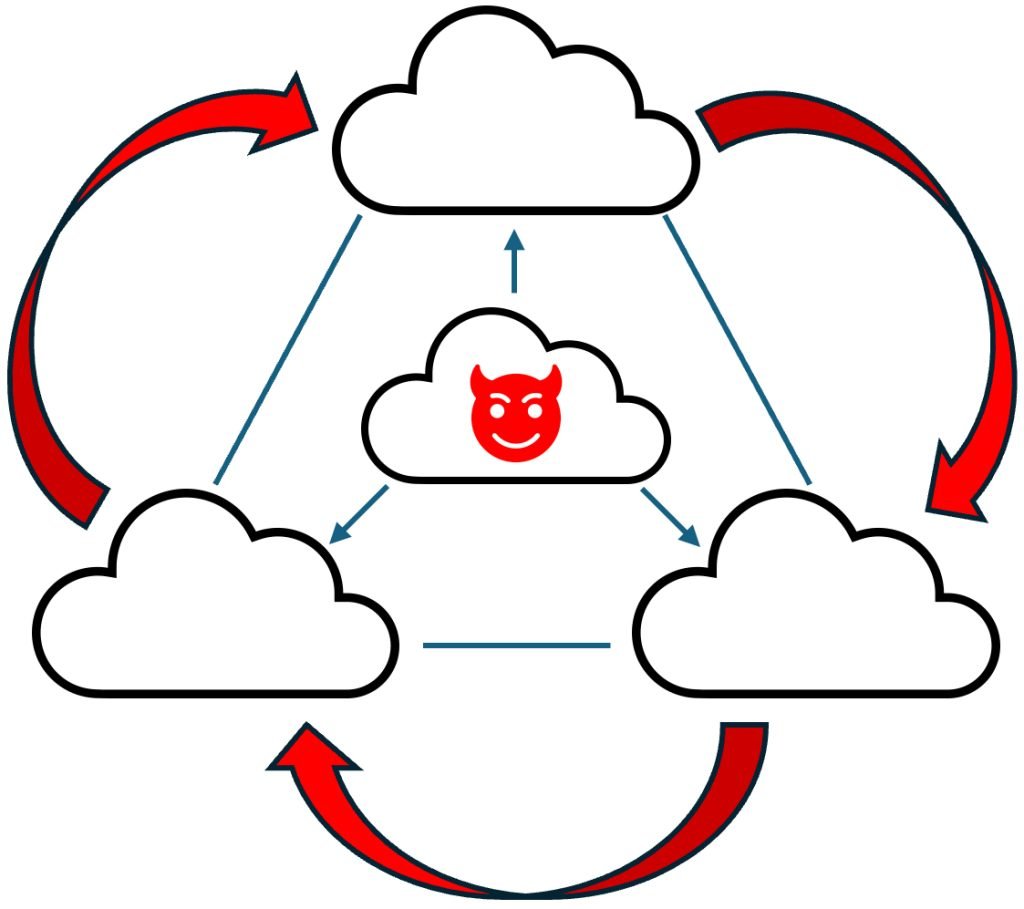

Cependant, notre recherche montre comment des oscillations de routes indéfinies peuvent être créées (BGP Vortex) en exploitant deux politiques BGP largement utilisées :

- l'abaissement de la préférence de certains itinéraires ("abaissement de la préférence locale"), et

- bloquer les AS pour qu'ils ne reçoivent pas certaines routes ("selective NOPEER").

Remarque : ces règles de routage permettent d'éviter les oscillations de routes lorsque les AS les respectent scrupuleusement. Toutefois, la politique d'abaissement des préférences locales peut amener les AS à installer des routes qu'ils rejetteraient autrement (inversion de priorité), violant ainsi ces règles. Il s'agit de l'un des mécanismes fondamentaux qui permettent la création d'un tourbillon BGP.

Les tourbillons BGP menacent la stabilité de l'internet

En exploitant l'inversion des priorités et le blocage sélectif des AS, un adversaire peut déclencher un Vortex BGP avec seulement trois annonces d'itinéraires conformes à BGP, ce qui en fait un vecteur DoS attrayant.

Dans le cadre de notre étude, nous avons analysé la sensibilité des ASes à BGP Vortex et mesuré leur impact lors d'expériences en laboratoire. En utilisant des données publiques, nous avons constaté que 21 des 30 plus grands AS supportent les deux politiques BGP vulnérables.

Comme il s'agit des AS les plus importants et les mieux connectés de l'internet, le déclenchement de tous les vortex identifiés créerait une inondation d'annonces de routes BGP qui toucherait jusqu'à 96 % de tous les AS de l'internet.

Notre analyse montre que les AS recevraient une médiane de 5 200 à 32 000 annonces d'itinéraires par seconde (contre 2,3 par seconde habituellement). Nous avons mis en place une petite topologie de routeurs et constaté qu'un seul tourbillon pouvait retarder la propagation des routes de presque instantanée à 40 secondes, entraînant des interruptions de communication d'une durée d'environ 37 secondes.

Atténuations

Nous proposons une solution partielle qui limite l'impact d'un vortex BGP et deux solutions qui s'attaquent à ses causes profondes :

- Les AS peuvent tirer parti des mécanismes de stabilité BGP existants, tels que MinRouteAdvertisementInterval et Route-Flap Damping. Cependant, ces mécanismes ne font que ralentir l'oscillation des routes plutôt que de corriger le défaut sous-jacent, et ils présentent leurs propres inconvénients : convergence retardée et faux positifs qui peuvent bloquer les annonces de routes légitimes.

- Les opérateurs peuvent prévenir les politiques BGP non sécurisées, qui sont la cause première des attaques BGP Vortex. Dans cet article, nous proposons une approche de validation pour vérifier si les politiques BGP sont conformes aux règles de routage Gao-Rexford.

- La communauté des réseaux peut reconsidérer le routage inter-domaines lui-même, en s'attaquant aux faiblesses fondamentales de BGP en matière de sécurité et de stabilité. SCION, une architecture Internet de nouvelle génération, offre une alternative convaincante.

Pour en savoir plus, lisez notre document USENIX Security 2025.

Felix Stöger est doctorant et chercheur au sein du groupe Network Security de l'ETH Zürich, sous la direction du professeur Adrian Perrig.

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.

Image par Gordon Johnson de Pixabay