Un paysage de menaces persistantes avancées qui s'étend sur une décennie

En bref

- Entre 2014 et 2023, 154 pays ont subi une attaque de type APT (Advanced Persistent Threat).

- Les agences gouvernementales et de défense, ainsi que les sociétés et les entreprises, figurent systématiquement parmi les secteurs les plus ciblés.

- L'activité de l'APT coïncide souvent avec des événements mondiaux importants, notamment des élections, des conflits internationaux et des catastrophes.

Les menaces persistantes avancées (APT) représentent l'une des formes les plus sophistiquées de cyberattaques à l'heure actuelle. Contrairement au piratage ordinaire, les APT sont de longue durée, très ciblées et secrètes par nature. Elles sont généralement soutenues par des États-nations ou des groupes disposant de ressources importantes et poursuivant des objectifs politiques, militaires ou économiques. Compte tenu de la gravité de ces attaques, de nombreux rapports techniques sont disponibles sur le web.

Récemment, mes collègues et moi-même avons publié une étude à ACM CCS 2025, récompensée par le prix Distinguished Paper, qui visait à découvrir ce paysage caché. Nous avons examiné des rapports techniques accessibles au public, des acteurs de la menace documentés et des articles de presse sur la sécurité, couvrant une décennie d'activité APT de 2014 à 2023. Notre objectif était de reconstituer l'évolution de ces campagnes, les modèles de renseignement sur les cybermenaces (CTI), les traits communs qui définissent l'activité APT et de déterminer si des événements extérieurs ont joué un rôle dans la motivation de ces opérations.

Évolution des campagnes APT sur une décennie

Au cours de la dernière décennie, les campagnes APT ont touché 154 pays, soit environ 80 % du monde (figure 1). Les États-Unis (US), l'Inde (IN) et la Corée du Sud (KR) restent parmi les pays les plus fréquemment visés.

Malgré les centaines de groupes cités dans les différents rapports, seuls quelques-uns, comme Lazarus, APT28 et APT29, sont responsables d'une part importante des attaques. Le nombre d'attaques de type "zero-day" (# of 0-days) a atteint un pic entre 2014 et 2016 avant de diminuer, suggérant que les attaquants se tournent de plus en plus vers les vulnérabilités "one-day" (déjà connues et non corrigées).

Ils ont également continué à utiliser des vecteurs d'attaque tels que les documents malveillants, le spear-phishing et l'exploitation des vulnérabilités. Les agences gouvernementales et de défense, ainsi que les sociétés et les entreprises, figurent systématiquement parmi les secteurs les plus visés.

Traits communs et dynamique externe

Les enregistrements CTI que nous avons rassemblés ont montré que les attaquants utilisaient fréquemment des tactiques liées à l'exécution, à l'évasion de la défense et à la découverte du système.

Les plates-formes Windows ont été fréquemment ciblées, l'exécution de code à distance étant le type de vulnérabilité le plus courant. L'un des points les plus remarquables est la rareté du partage des règles de détection des logiciels malveillants, probablement pour des raisons de confidentialité, de risques d'évasion et de difficultés liées à la variabilité des logiciels malveillants.

Nous avons également examiné la durée des campagnes APT, qui vont d'une journée à près de cinq ans, avec des opérations d'une durée moyenne de 137 jours. Environ la moitié des failles ont été exploitées en tant que failles de type "zéro jour", et l'autre moitié en tant que failles de type "un jour", avec un délai moyen de correction de 200 jours.

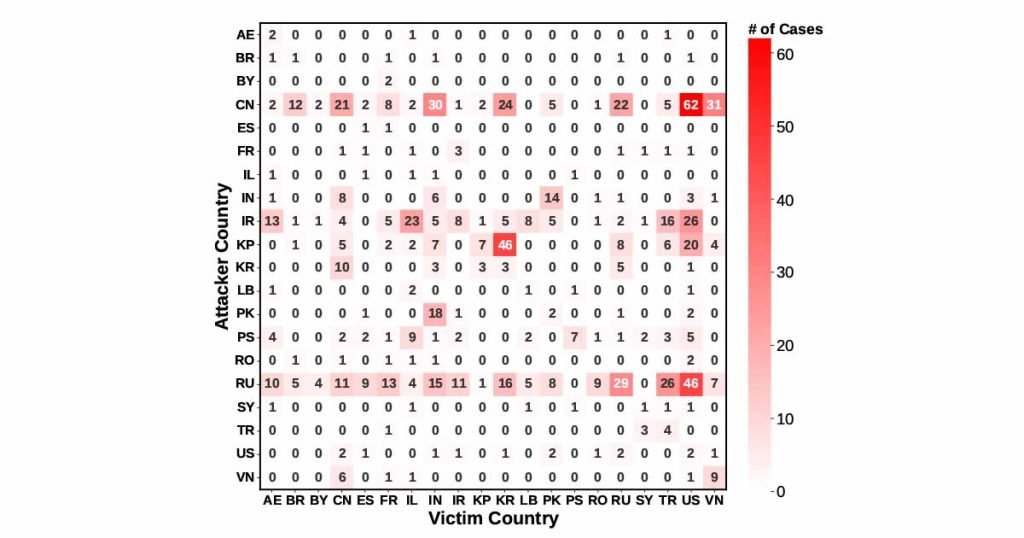

La figure 2 montre l'activité des APT dans les pays attaquants et victimes, révélant ainsi les asymétries des attaques. Par exemple, la Chine a lancé 31 fois plus d'attaques contre les États-Unis que l'inverse. Il est intéressant de noter que certains pays ont ciblé leurs propres entités nationales, souvent dans le contexte du ciblage d'individus, du contrôle politique ou de la surveillance d'entreprises étrangères.

Nous avons également constaté que l'activité des APT s'aligne souvent sur des facteurs externes, tels que les événements politiques, les conflits internationaux, les pandémies mondiales et les gains économiques. Les groupes APT exploitent les événements politiques majeurs, tels que les élections, Fancy Bear ayant ciblé les campagnes présidentielles américaine et française. Les conflits géopolitiques coïncident souvent avec des opérations cybernétiques, les APT russes lançant des attaques lors de tensions internationales. Pendant la pandémie COVID-19, les organismes de santé et de recherche ont été de plus en plus ciblés par les groupes APT41, Lazarus et APT29. Les motivations économiques ont également joué un rôle : des groupes à vocation financière comme FIN7 et Lazarus ont mené des attaques contre des banques et des plateformes de crypto-monnaies.

Vous pouvez explorer les visualisations et approfondir les activités de l'APT grâce à notre carte interactive et à nos diagrammes de flux.

Shakhzod Yuldoshkhujaev est étudiant en master au département d'informatique et d'ingénierie de l'université de Sungkyunkwan.

Collaborateurs: Mijin Jeon (Université Sungkyunkwan), Doowon Kim (Université du Tennessee), Nick Nikiforakis (Université Stony Brook), et Hyungjoon Koo (Université Sungkyunkwan).

Les opinions exprimées par les auteurs de ce blog sont les leurs et ne reflètent pas nécessairement celles de l'Internet Society.