Ahora hay una forma de medir la orientación QUIC por middleboxes

En resumen

- Se han observado censores a escala nacional dedicados a filtrar el tráfico dirigido a protocolos de transporte nuevos y seguros como QUIC.

- Una nueva técnica, IRBlock, desarrollada en el marco del programa Pulse Research Fellowship, valida estas afirmaciones y demuestra su aplicación en Irán.

- Estos resultados pueden informar a los responsables políticos y a los diseñadores de protocolos de red para aumentar la seguridad y la resistencia de los nuevos protocolos de transporte.

Durante más de cuarenta años, Internet ha confiado en el Protocolo de Control de Transmisiones (TCP) para proporcionar un transporte fiable entre los navegadores y los servidores web. Durante la mayor parte de este tiempo, las cargas útiles enviadas a través de TCP no estaban cifradas, lo que planteaba problemas de seguridad y privacidad, sobre todo por parte de las middleboxes.

Un middlebox es un dispositivo que puede inspeccionar y manipular/bloquear el tráfico de Internet utilizando reglas y heurística predefinidas. Muchos gobiernos los utilizan para censurar contenidos.

A principios de la década de 2010, la adopción de HTTPS se aceleró a medida que particulares y organizaciones trataban de establecer canales cifrados a través de conexiones TCP. HTTPS, en este caso, es la abreviatura de HTTP (el protocolo utilizado por los navegadores web), superpuesto sobre un flujo cifrado proporcionado por Transport Layer Security (TLS).

Sin embargo, las middleboxes evolucionaron para inspeccionar los nombres de los servidores de destino (SNI) en las conexiones HTTPS salientes, lo que permitió de nuevo a ciertas autoridades bloquear sitios web.

En 2021, se introdujo el protocolo QUIC como una alternativa de transporte fiable para la web que supera estos retos de privacidad y es compatible con la infraestructura de red existente. QUIC se basa en el Protocolo de Datagramas de Usuario (UDP), sobre el que añade encriptación y fiabilidad. HTTP/3, la variante moderna de HTTP construida sobre QUIC, es ahora compatible con los principales navegadores tanto en teléfonos inteligentes como en ordenadores. Existe una alta probabilidad de que este artículo haya sido servido a través de HTTP/3 a su navegador.

Sin embargo, al igual que ocurre con HTTPS, se ha observado que los censores a escala nacional se dedican a filtrar el tráfico dirigido a QUIC. Como parte de mi beca de investigación Pulse 2025, traté de examinar la aplicación de técnicas de análisis de paquetes de QUIC para validar estas afirmaciones.

Censura QUIC

De forma similar a HTTPS, una conexión QUIC comienza enviando el nombre del servidor de destino, entre otros parámetros. Esta información está cifrada, pero las claves de cifrado pueden ser obtenidas por los rastreadores de paquetes en las redes. Entonces, ¿qué impide a un middlebox aplicar las mismas estrategias de interrupción de la conexión que para TCP y HTTPS?

Es más difícil en comparación con TCP y HTTPS, pero no imposible. En primer lugar, un intermediario tiene que realizar relativamente más trabajo para descifrar e inspeccionar el apretón de manos QUIC. En segundo lugar, QUIC admite la migración de conexiones: un cliente que inicialmente creó una conexión en una red WiFi seguiría utilizando la misma conexión después de trasladarse a una red celular. Esto dificulta a los intermediarios el seguimiento de una conexión a través de diferentes modos de conectividad. Pero no imposible.

Siempre es el DNS

Hay un protocolo aún más fundamental para la web: el Sistema de Nombres de Dominio (DNS). Cuando un navegador lanza Google, busca el nombre google.com contra un conjunto de servidores de nombres. Estos servidores de nombres devuelven la dirección IP de google.com, que el navegador utiliza posteriormente para establecer una conexión a través de TCP o QUIC. Si un middlebox puede interrumpir con éxito el DNS, elimina la necesidad de técnicas de interrupción más sofisticadas dirigidas a QUIC. Uno de estos métodos para perturbar el DNS es la inyección de DNS.

Inyección DNS

El DNS se ha utilizado con éxito para interrumpir conexiones a servidores web a escala. Esto se debe a que la forma más común de DNS no está cifrada y, por tanto, es visible para las middleboxes.

La interrupción del DNS impide esencialmente cualquier conexión posterior a un sitio web, independientemente del protocolo posterior.

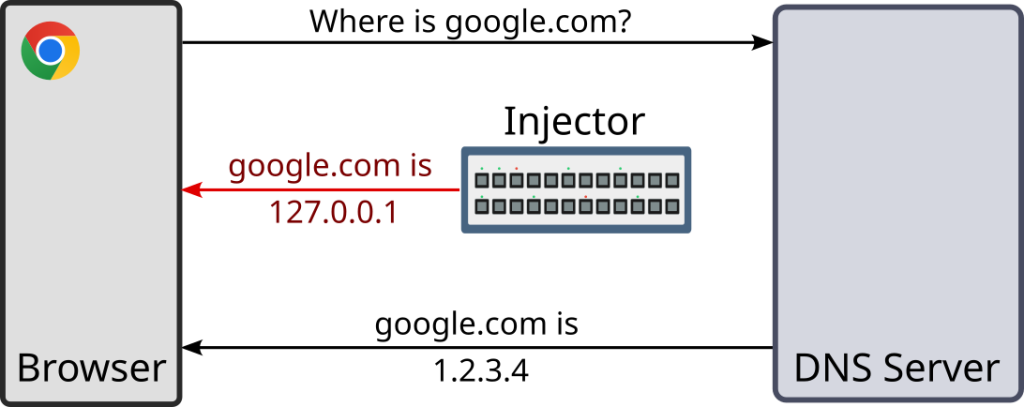

Un método clave que utilizan los middleboxes para perturbar el DNS es inyectar respuestas incorrectas a las consultas DNS. La figura 1 muestra un navegador que recibe la respuesta incorrecta, 127.0.0.1, inyectada por la middlebox más rápidamente que la respuesta real, 1.2.3.4. A continuación, el navegador intenta establecer una conexión con 127.0.0.1pero esta conexión falla.

Los inyectores de DNS suelen ser bidireccionales, es decir, no distinguen las consultas DNS que se originan fuera de su red de las que se originan dentro de ella. Esto permite a los investigadores estudiar la inyección de DNS en las redes utilizando máquinas de medición situadas a distancia. Como las máquinas que realizan las mediciones ya no están limitadas a estar dentro de redes específicas, pueden observar la inyección de DNS a escala. Cuando tomamos muestras de rutas de red en Internet utilizando la presencia de servidores de nombres, descubrimos que una gran proporción de geografías contienen servidores DNS que devuelven incorrectamente direcciones IPv4 como respuestas para dominios inexistentes. Estas respuestas podrían ser el resultado de un inyector de DNS o de un servidor de nombres mal configurado.

Inferir interferencias QUIC

Nuestro trabajo se basa en inyectores bidireccionales para inferir el comportamiento de las middlebox contra cargas útiles modernas del Protocolo de Datagramas de Usuario (UDP), como QUIC. Analizando las firmas de las respuestas DNS inyectadas, predecimos la censura contra los protocolos basados en UDP, incluidos los que van más allá del DNS.

Nuestros resultados iniciales sugieren fuertemente la aplicación de técnicas de inspección profunda de paquetes y filtrado en UDP utilizando cargas útiles QUIC en sistemas autónomos seleccionados en Irán.

Nuestros resultados y nuestra técnica (IRBlock) complementan la investigación existente sobre la censura QUIC, con la ventaja añadida de no requerir puntos de observación en el país ni voluntarios humanos para realizar las mediciones. También contribuyen a informar a los responsables políticos y a los diseñadores de protocolos de red sobre las nuevas estrategias de censura empleadas por las redes a gran escala de todo el mundo.

Para más información, consulte la ponencia 'IRBlock: A Large-Scale Measurement Study of the Great Firewall of Iran' que presentamos en USENIX Security '25.

Karthik Nishanth es estudiante de máster en Informática en la Universidad de Columbia Británica, asesorado por los profesores Nguyen Phong Hoang y Alexander Gamero-Garrido, y becario de investigación de 2025 Pulse.

Las opiniones expresadas por el autor no representan necesariamente los puntos de vista de sus patrocinadores y afiliados.