Vórtice BGP: Los vórtices de enrutamiento de Internet provocan interrupciones al impedir la convergencia

En resumen

- Un vórtice BGP explota políticas de enrutamiento ampliamente utilizadas para desencadenar oscilaciones persistentes entre las principales redes de Internet que pueden provocar cortes en la red.

- Las 21/30 redes más grandes son susceptibles de sufrir ataques BGP Vortex; un ataque coordinado podría afectar al 96% de todas las redes de Internet.

- Esta hazaña es posible gracias a la falta inherente de garantías de estabilidad de BGP y a los AS que admiten políticas de enrutamiento que violan las reglas de estabilidad de BGP.

Internet depende del Protocolo de Pasarela Fronteriza (BGP), un protocolo diseñado hace más de 30 años para encaminar el tráfico entre redes. A pesar de su importancia, BGP carece de mecanismos modernos de seguridad y estabilidad, lo que lo hace difícil de configurar y, por tanto, susceptible a la inestabilidad, las interrupciones y los ataques.

Mis colegas y yo presentamos en USENIX Security 2025 una nueva vulnerabilidad, BGP Vortex, que puede inundar Internet con mensajes BGP, provocando interrupciones de enrutamiento a gran escala. Un vórtice BGP puede desencadenarse involuntariamente o explotarse maliciosamente como un ataque de denegación de servicio (DoS).

Internet comprende numerosas redes grandes e independientes, conocidas colectivamente como sistemas autónomos (AS). BGP conecta estos AS, permitiéndoles comunicarse e intercambiar información de enrutamiento. Sin BGP, Internet estaría fragmentada, lo que significaría que los hosts de un AS no podrían llegar a los hosts de otro.

BGP intercambia "rutas" que consisten en las direcciones IP a enrutar, la ruta del AS (secuencia de AS que debe atravesar el tráfico para llegar a las IP) y metadatos adicionales. Cuando un AS recibe una nueva ruta BGP, comprueba si la nueva ruta es preferible a la ruta actual hacia el destino. En caso afirmativo, el AS adopta la nueva ruta, se añade a la ruta del AS y, a continuación, la comparte con algunos de sus AS vecinos.

Un problema fundamental de BGP son las llamadas "oscilaciones de ruta", en las que los AS cambian continuamente de ruta para los mismos prefijos IP. Esto sobrecarga la CPU de un enrutador y puede provocar la pérdida de conectividad de partes de la red. Investigaciones anteriores han demostrado que las oscilaciones pueden evitarse si los AS siguen unas reglas de enrutamiento específicas.

Sin embargo, nuestra investigación muestra cómo pueden crearse oscilaciones indefinidas de las rutas (vórtice BGP) explotando dos políticas BGP muy utilizadas:

- reducción de la preferencia de determinadas rutas ("reducción de la preferencia local"), y

- bloquear a los AS para que no reciban determinadas rutas ("NOPEER selectivo").

Nota: estas reglas de encaminamiento evitan las oscilaciones de rutas cuando los AS las siguen de cerca. Sin embargo, la política de disminución de la preferencia local puede hacer que los AS instalen rutas que de otro modo rechazarían (inversión de prioridad), violando así estas reglas. Éste es uno de los mecanismos fundamentales que permiten un vórtice BGP.

Los vórtices BGP amenazan la estabilidad de Internet

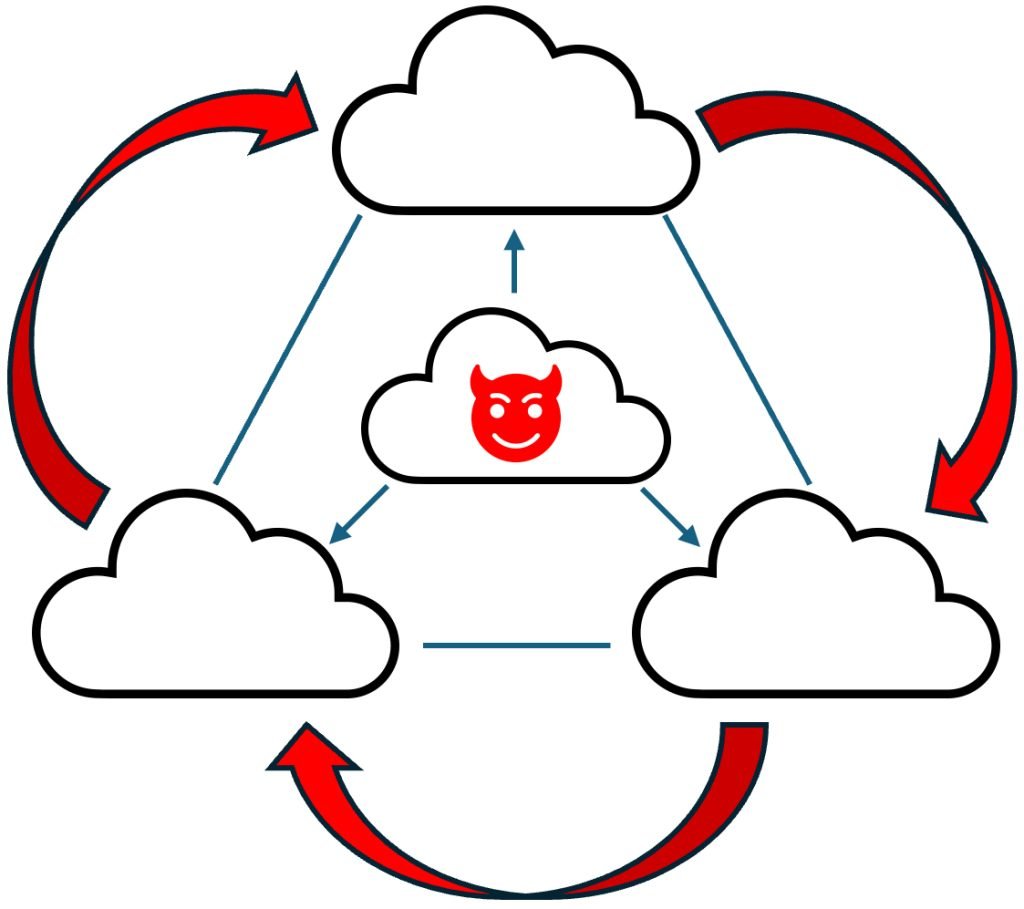

Aprovechando la inversión de prioridades y el bloqueo selectivo de AS, un adversario puede desencadenar un vórtice BGP con sólo tres anuncios de ruta compatibles con BGP, lo que lo convierte en un atractivo vector de DoS.

Como parte de nuestro estudio, analizamos la susceptibilidad de los AS a BGP Vortex y medimos su impacto en experimentos de laboratorio. Utilizando datos disponibles públicamente, descubrimos que 21 de los 30 mayores AS soportan las dos políticas BGP vulnerables.

Dado que se trata de los AS más grandes y mejor conectados de Internet, la activación de todos los vórtices identificados crearía una inundación de anuncios de rutas BGP que afectaría hasta al 96% de todos los AS de Internet.

Nuestro análisis muestra que los AS recibirían una media de entre 5.200 y 32.000 anuncios de rutas por segundo (frente a los 2,3 por segundo típicos). Establecimos una pequeña topología de routers y descubrimos que un solo vórtice podía retrasar la propagación de la ruta de casi instantánea a hasta 40 segundos, lo que provocaba cortes de comunicación de aproximadamente 37 segundos.

Mitigación

Proponemos una mitigación parcial que limita el impacto de un vórtice BGP, y dos mitigaciones que abordan sus causas fundamentales:

- Los AS pueden aprovechar los mecanismos de estabilidad de BGP existentes, como MinRouteAdvertisementInterval y Route-Flap Damping. Sin embargo, éstos sólo ralentizan la oscilación de las rutas en lugar de solucionar el fallo subyacente, e introducen sus propias desventajas: convergencia retardada y falsos positivos que pueden bloquear anuncios de rutas legítimas.

- Los operadores pueden evitar las políticas BGP inseguras, que son la causa principal de los ataques BGP Vortex. En nuestro trabajo, proponemos un enfoque de validación para verificar si las políticas BGP cumplen las reglas de enrutamiento Gao-Rexford.

- La comunidad de redes puede reconsiderar el propio enrutamiento entre dominios, abordando las debilidades fundamentales de seguridad y estabilidad de BGP. SCION, una arquitectura de Internet de nueva generación, ofrece una alternativa convincente.

Lea nuestro documento USENIX Security 2025 para obtener más información.

Felix Stöger es estudiante de doctorado e investigador en el Grupo de Seguridad de Redes de la ETH Zürich, supervisado por el Prof. Dr. Adrian Perrig.

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.

Imagen de Gordon Johnson de Pixabay