Un panorama de una década de amenazas persistentes avanzadas

En resumen

- Entre 2014 y 2023, 154 países sufrieron un ataque de amenaza persistente avanzada (APT).

- Las agencias gubernamentales y de defensa, junto con las corporaciones y las empresas, aparecieron sistemáticamente entre los principales sectores objetivo.

- La actividad de las APT suele coincidir con acontecimientos mundiales significativos, como elecciones, conflictos internacionales y catástrofes.

Las amenazas persistentes avanzadas (APT) representan una de las formas más sofisticadas de ciberataques en la actualidad. A diferencia del pirateo ordinario, las APT son a largo plazo, altamente selectivas y de naturaleza encubierta. Suelen estar respaldadas por naciones-estado o grupos con muchos recursos que persiguen objetivos políticos, militares o económicos. Dada la gran gravedad de estos ataques, existen numerosos informes técnicos en la red.

Recientemente, mis colegas y yo publicamos un estudio en el ACM CCS 2025, galardonado con el Distinguished Paper, que pretendía desvelar este panorama oculto. Examinamos informes técnicos disponibles públicamente, actores de amenazas documentados y artículos de noticias de seguridad, cubriendo una década de actividad de APT desde 2014 hasta 2023. Nuestro objetivo era reconstruir cómo evolucionaron estas campañas, qué patrones de Inteligencia sobre Ciberamenazas (CTI) surgieron, qué rasgos comunes definían la actividad de las APT y si los acontecimientos externos desempeñaron un papel en la motivación de estas operaciones.

Evolución de las campañas APT a lo largo de una década

En la última década, las campañas de APT han afectado a 154 países, lo que representa aproximadamente el 80% del mundo (Figura 1). Estados Unidos (US), India (IN) y Corea del Sur (KR) siguen estando entre los objetivos más frecuentes.

A pesar de los cientos de grupos nombrados en los distintos informes, sólo unos pocos, como Lazarus, APT28 y APT29, son responsables de una parte significativa de los ataques. El número de ataques de día cero (# de 0-días) alcanzó su punto máximo entre 2014 y 2016 antes de disminuir, lo que sugiere que los atacantes recurrieron cada vez más a las vulnerabilidades de un día (ya conocidas, sin parches) en su lugar.

También siguieron recurriendo a vectores de ataque como los documentos maliciosos, el spear-phishing y la explotación de vulnerabilidades. Las agencias gubernamentales y de defensa, junto con las corporaciones y empresas, aparecieron sistemáticamente entre los principales sectores objetivo.

Rasgos comunes y dinámicas externas

Los registros de CTI que cotejamos mostraron que los atacantes empleaban con frecuencia tácticas relacionadas con la ejecución, la evasión de defensas y el descubrimiento de sistemas.

Las plataformas Windows fueron objetivo frecuente, siendo la ejecución remota de código el tipo de vulnerabilidad más común. Una cosa que llamó la atención fue lo poco que se compartían las reglas de detección de malware, probablemente debido a preocupaciones de confidencialidad, riesgos de evasión y los retos de la variabilidad del malware.

También examinamos la duración de las campañas APT, que osciló entre un solo día y casi cinco años, con operaciones que duraron una media de 137 días. Aproximadamente la mitad se explotaron como vulnerabilidades de día cero y la otra mitad como vulnerabilidades de un día, con un tiempo medio de aplicación de parches de 200 días.

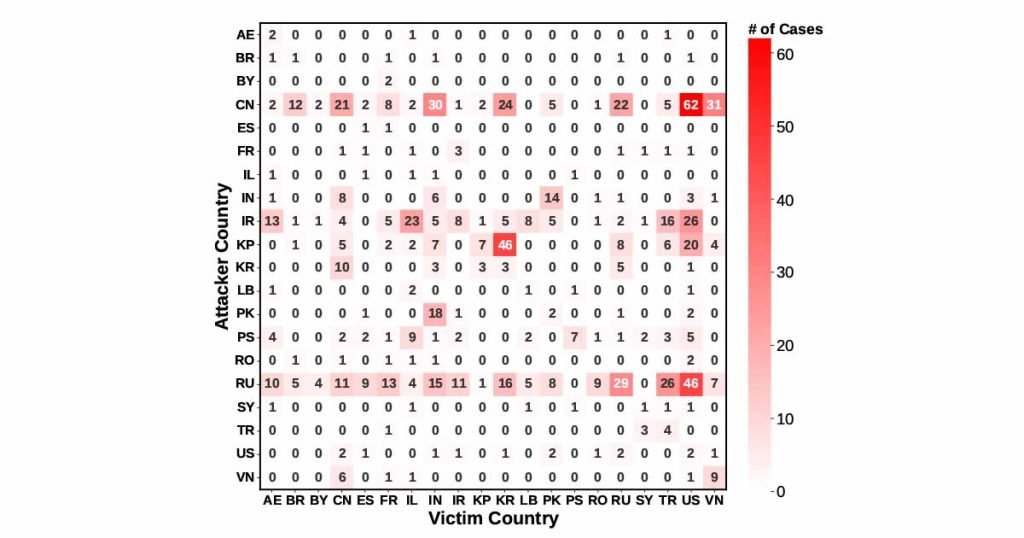

La figura 2 muestra la actividad de las APT en los países atacantes y en los victimizados, revelando las asimetrías de los ataques. Por ejemplo, China lanzó 31 veces más ataques contra Estados Unidos que a la inversa. Curiosamente, algunos países atacaron a sus propias entidades nacionales, a menudo en el contexto de ataques contra individuos, control político o vigilancia de empresas extranjeras.

También descubrimos que la actividad de las APT a menudo se alinea con factores externos, como acontecimientos políticos, conflictos internacionales, pandemias globales y beneficios económicos. Los grupos de APT explotan los grandes acontecimientos políticos, como las elecciones, con Fancy Bear atacando las campañas presidenciales de Estados Unidos y Francia. Los conflictos geopolíticos suelen coincidir con las operaciones cibernéticas, y las APT rusas lanzan ataques durante las tensiones internacionales. Durante la pandemia COVID-19, las organizaciones sanitarias y de investigación vieron cómo aumentaban los ataques de los grupos APT41, Lazarus y APT29. Los motivos económicos también desempeñaron un papel: grupos con motivaciones financieras como FIN7 y Lazarus llevaron a cabo ataques contra bancos y plataformas de criptodivisas.

Puede explorar las visualizaciones y profundizar en las actividades de la APT a través de nuestro mapa interactivo y nuestros diagramas de flujo.

Shakhzod Yuldoshkhujaev es estudiante de máster en el Departamento de Informática e Ingeniería de la Universidad de Sungkyunkwan.

Colaboradores: Mijin Jeon (Universidad de Sungkyunkwan), Doowon Kim (Universidad de Tennessee), Nick Nikiforakis (Universidad de Stony Brook) y Hyungjoon Koo (Universidad de Sungkyunkwan).

Las opiniones expresadas por los autores de este blog son suyas y no reflejan necesariamente los puntos de vista de la Internet Society.